En la última entrega de la serie, se revisarán escenarios de riesgo para ejemplificar su uso como herramienta para convencer a empleados y ejecutivos para que apoyen los esfuerzos de seguridad; también se hablará brevemente del ROSI (return on security investment) y, finalmente, se darán algunas conclusiones.

En la última entrega de la serie, se revisarán escenarios de riesgo para ejemplificar su uso como herramienta para convencer a empleados y ejecutivos para que apoyen los esfuerzos de seguridad; también se hablará brevemente del ROSI (return on security investment) y, finalmente, se darán algunas conclusiones.

Escenarios de riesgo

El objetivo de los escenarios de riesgo es mostrar, de una forma sencilla, las amenazas y vulnerabilidades de un determinado contexto, en otras palabras, los riesgos que se tienen y cómo podría modificarse esta situación mediante la aplicación adecuada de controles.

Cada escenario tiene dos vistas: el escenario actual y el deseado, y muestra la situación antes y después de la implementación de las medidas de seguridad.

Algunas recomendaciones para construir escenarios:

-

Enfóquese en unos cuantos riesgos.

-

Trate de que el escenario tenga sentido para la audiencia; que lo sientan “cercano” a su realidad.

-

Es importante que la audiencia no se sienta agredida.

-

Para una explicación más clara y fácil de entender considérense estos elementos:

-

Defina y afine su escenario con anticipación. No lo piense al momento de hacer la lámina.

- Escoja representaciones gráficas claras.

- No introduzca elementos técnicos o hágalo poco a poco.

- Separe claramente las amenazas de las vulnerabilidades.

- Utilice representaciones gráficas que sustituyan datos o conceptos técnicos. Por ejemplo, para representar el tráfico que es revisado por un firewall puede usar rayas color verde, para el tráfico que es rechazado usar rayas rojas y para el tráfico que no pasa por el firewall y que por tanto desconocemos si es o no peligroso, usar rayas moradas.

-

-

Para hacer más amenos los escenarios:

-

Construya una historia tipo anécdota

- Utilice ilustraciones chistosas y nombres inventados (no utilice el clásico “Alice” y “Bob”. Por ejemplo en español los nombres con “Ch” resultan más chistosos: Chanchis, Chole, Chano)

- Puede usar animaciones con sonidos (pero sin exagerar)

-

A continuación se ilustran dos escenarios, y para cada uno, un antes y un después. Se describe brevemente lo que el presentador diría. Se enumeran los objetos conforme irán apareciendo (sólo para referencia, pues el lector no lo estará viendo en Power-Point).

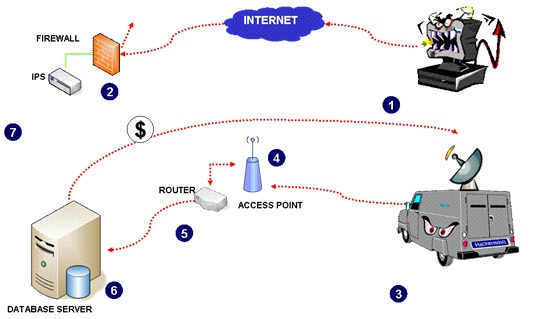

Escenario: Robo de información por un atacante externo.

Explicación resumida del escenario:

-

Un hacker intenta entra a la red de una empresa.

-

El firewall y el IPS que se han instalado bloquean el ataque.

-

El hacker decide hacer “War Driving”[1].

-

Y encuentra un Access Point desprotegido, o con cifrado WEP, el cual rompe en pocas horas.

-

Encuentra también un ruteador sin ningún tipo de filtros de seguridad (access control lists, ACL) que le permite seguir husmeando en la red.

-

Finalmente encuentra una máquina con Windows que funciona como servidor de bases de datos. En él está instalado Oracle, y ambos (Oracle y Windows) están con las configuraciones por omisión.

-

Usando la contraseña por omisión para el usuario administrador, el hacker penetra en el servidor y roba información confidencial.

Las principales vulnerabilidades de seguridad en este escenario son:

-

Redes inalámbricas desprotegidas.

-

Ruteadores configurados sin importar la seguridad.

-

Sistema Operativo y DBMS sin configuraciones seguras (hardening).

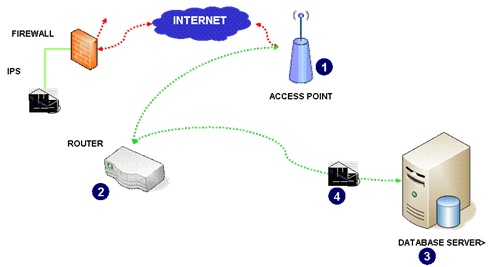

Ahora analicemos el mismo escenario después de haber implementado varios controles:

-

Redes inalámbricas seguras.

- Planeación.

- Reglas claras (políticas).

- Adquisición de infraestructura robusta (p.ej. access points que “monitorean” el aire; firewalls para redes inalámbricas, etc.).

- Configuraciones endurecidas y alternativas a WEP.

-

Ruteadores endurecidos, incluyendo filtros (como parte del proceso de administración de configuraciones).

-

Windows y Oracle endurecidos.

-

OPCIONAL: Firewall de bases de datos.

En este escenario, el “War Driving” ya no surtirá efecto pues la red inalámbrica tiene varios controles (1) para evitarlo; pero si algo fallara en la configuración de access points, entonces los filtros (o ACL) en los ruteadores frenarían el ataque (2); si los dos controles anteriores no fueran suficientes, ahora el servidor y el DBMS han sido correctamente configurados (3), y adicionalmente se pudo haber implementado un firewall de base de datos (4).

La experiencia que SCITUM ha tenido con el uso de escenarios de riesgo demuestra que son una herramienta muy útil para explicar claramente los conceptos de seguridad a los ejecutivos y a todos los empleados de la empresa, pues son inteligibles, entretenidos y muestran de una forma muy didáctica los riesgos que tenemos en el manejo de nuestra información.

Cálculo del ROSI (return on security investment)

En los últimos años ha crecido la presión hacia los CISO para demostrar a los ejecutivos del negocio los beneficios de las inversiones de seguridad, pues en pocas organizaciones se han establecido métricas que puedan darles esa respuesta.

Una de las métricas que ha logrado cierta popularidad, es el return on security investment o ROSI, que es una derivación del famoso Return On Investment o ROI.

En forma simplificada los pasos para calcular el ROSI son los siguientes:

-

Identificar el elemento del negocio sobre el cual se aplicará el ROSI. En general será el activo de información que se quiera proteger. Por ejemplo el ERP de la organización o la red del departamento de finanzas.

-

Especificar el riesgo. Por ejemplo: transacción fraudulenta en el ERP; contaminación de virus en la red de finanzas.

-

Determinar la probabilidad de ocurrencia del riesgo durante un año. Por ejemplo si se calcula que puede haber una transacción fraudulenta cada cuatro años, entonces la probabilidad de ocurrencia sería 25%.

-

Determinar el costo si el riesgo se materializara. Por ejemplo, una transacción fraudulenta le podría costar a la empresa $100,000; y una infección de virus podría costarle $8,000 promedio (considerando un cierto número de equipos infectados, determinadas horas invertidas por soporte técnico para desinfectarlo y las horas perdidas del personal). Estos costos deberán establecerse de la manera más objetiva y precisa posible, y deberán intervenir activamente los ejecutivos del negocio.

-

Calcular el “annual loss expectancy” o ALE, que es la probabilidad de ocurrencia por el costo de materialización del riesgo.

-

Calcular la probabilidad de ocurrencia del riesgo DESPUÉS de que se implementen los controles de seguridad deseados.

-

Calcular el ALE modificado (mALE).

-

Calcular el ahorro o beneficio: Ahorro = ALE – mALE

-

Calcular el ROSI: ROSI = Ahorro – Costo de los controles de seguridad

Ejemplo: Una empresa requiere proteger un servidor de bases de datos con información sensible. La propuesta de su proveedor de servicios de seguridad incluye los servicios de consultoría para realizar un endurecimiento al servidor así como implementar y monitorear un firewall de bases de datos.

La tabla siguiente desglosa el cálculo del ROSI:

| Riesgos | Ataques diversos al servidor de bases de datos: negación de servicios, modificación no autorizada de la información, robo de información. |

| Costos | Se calculó el costo de que alguien modifique una serie de transacciones en $800,000. |

| Nota: El cálculo de estos costos, como se ha dicho antes, puede ser muy complicado y dependerá de que se ponderen diversos elementos. | |

| Probabilidad de ocurrencia | 25% |

| ALE | $200,000 |

| Probabilidad de ocurrencia después de implementar la solución | 5% |

| Nota: El cálculo de esta probabilidad también puede resultar complicado, pero si se suponen un % de efectividad de los controles a implementar, entonces podría resultar más sencillo. | |

| mALE | $40,000 |

| Ahorro | $160,000 |

| Costo de la solución | $85,000 |

| ROSI | $75,000 |

Como se observa en la tabla anterior, la implementación del control es aconsejable de acuerdo al ROSI. En general si el ROSI es positivo significa que la implementación del control es financieramente conveniente, pues los ahorros esperados superan el costo del control.

Es aconsejable que en el cálculo del ROSI estén involucradas las áreas de negocio, y que se vayan depurando, poco a poco, los criterios para la estimación de los parámetros (por ejemplo las probabilidades de ocurrencia o los costos de materialización del riesgo).

Conclusiones

El objetivo principal de esta serie de artículos fue presentar algunas herramientas que los CISO pueden emplear para lograr una mayor credibilidad y para obtener apoyo en sus esfuerzos por mejorar la seguridad, tanto de los altos ejecutivos como de la organización en general. La idea al final es que todos los colaboradores de la empresa piensen, hablen y decidan en términos de los riesgos de la información y su impacto en el negocio.

En palabras de Julia Allen, del CC/CERT: “la seguridad adecuada es la condición en la que las estrategias de protección de los activos y procesos de negocio críticos de una organización están en consonancia con su apetito y tolerancia al riesgo”

Para un mejor uso de las herramientas vistas en esta serie de artículos, un CISO debe adquirir conocimientos de otras áreas además de las cuestiones técnicas y también debe mejorar sus habilidades de comunicación y presentación. Nosotros, los humanos, tomamos decisiones con base no sólo en cuestiones racionales y un CISO debe estar consciente de ello.

Aunque las ideas aquí presentadas no tienen por objetivo minimizar la frustración de un CISO, si éste logra implementarlas, ayudará a su organización a tener un plan de aseguramiento de la información más robusto, efectivo y orientado a la gente, que permita manejar de mejor manera los riesgos, utilizando un lenguaje común, entendiendo y minimizando la frustración.

[1] Se denomina War Driving a “escanear” el aire buscando puntos de acceso inalámbrico vulnerables. El término es una derivación de “War Dialing”, la operación de marcar números telefónicos desde una computadora intentando identificar cuáles de ellos están conectados a un módem o a un fax.

Deja tu comentario