La mayoría de los ataques de fuerza bruta para obtener las cuentas de administrador en servidores Windows se presenta hacia el servicio de escritorio remoto, ya que los atacantes utilizan el escaneo de puertos para ver si se está ejecutando un servicio RDP (escritorio remoto).

La mayoría de los ataques de fuerza bruta para obtener las cuentas de administrador en servidores Windows se presenta hacia el servicio de escritorio remoto, ya que los atacantes utilizan el escaneo de puertos para ver si se está ejecutando un servicio RDP (escritorio remoto).

Es aconsejable cambiar el puerto default 3389 a un número diferente (revisar asignación de puertos http://www.iana.org/assignments/port-numbers) ya que la mayoría de los escáners de puertos (incluyendo nmap), escanean los puertos altos dando prioridad a los que ya tienen servicios asignados y conocidos (como el RDP en el puerto 3389), ya que si escanearan los puertos en orden secuencial, los resultados se darían en una forma muy lenta.

Cambiar el puerto disminuirá la probabilidad de que su servidor pueda convertirse en blanco de ataques de fuerza bruta a través del protocolo RDP. Aquí describo una manera para ocultar el servidor de rastreos al puerto 3389:

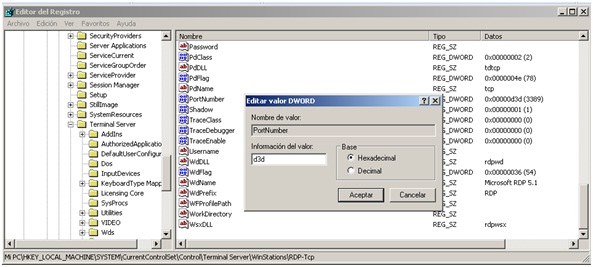

1) Inicie el editor de registro (regedit).

2) Buscamos la siguiente llave en el registro:

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp

3) Abra la subclave Portnumber:

4) Elija la opción decimal y cambie el numero de puerto (de preferencia arriba de 1024) y aceptar el cambio.

5) Cierre el editor de registro y reinicie el servidor.

6) No se olvide de realizar los cambios en sus políticas de firewall para permitir el nuevo puerto.

Espero que les sea de utilidad.

Saludos

Deja tu comentario