Como se reveló en el reporte del 2022 de amenazas de ransomware publicado por “Unit 42” (Unidad de inteligencia de amenazas de Palo Alto Networks), los atacantes están extorsionando a las víctimas de ransomware incrementando cada vez más la cantidad de dinero. Para mejorar su postura de seguridad, muchas organizaciones ponen a prueba la calidad y eficacia de sus productos de seguridad para prevenir ransomware nunca antes visto, sin tener que ejecutar malware. Pero, ¿serán realmente estas simulaciones lo suficientemente confiables?

En este artículo, revisaremos los componentes básicos de un ransomware: Qué tácticas y técnicas aprovechan los atacantes como parte de un ciberataque, y cuáles son las principales fallas y ventajas de los simuladores de ransomware existentes.

Bloques de construcción de ransomware

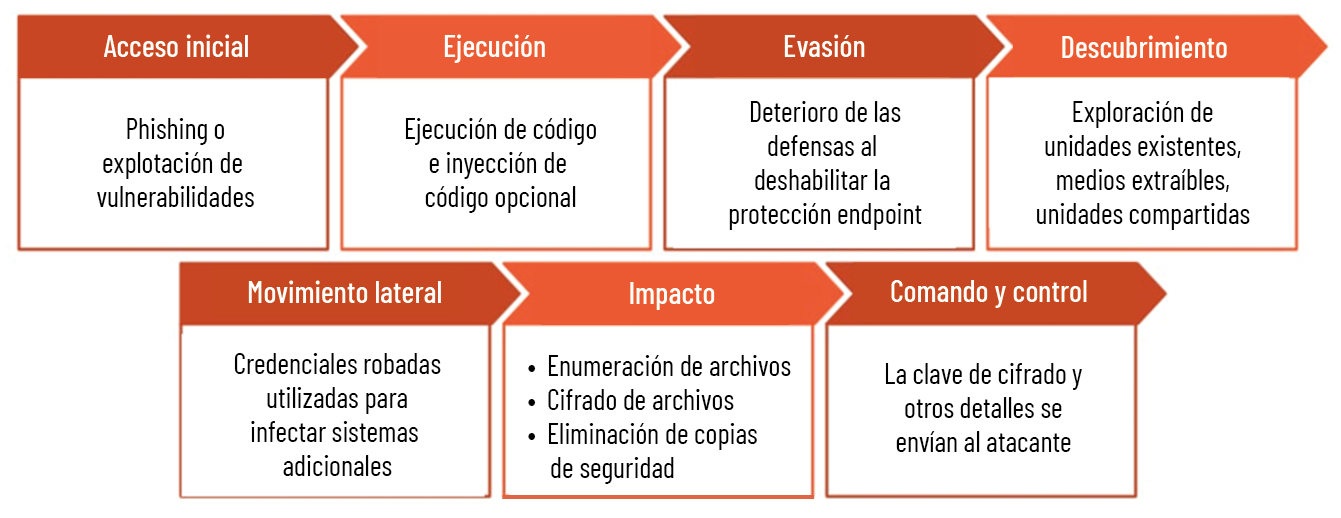

El ransomware es una pieza de software que generalmente implementa una serie de técnicas, en el siguiente orden:

- El acceso inicial se puede realizar de varias formas, generalmente mediante phishing, aprovechando cuentas válidas en servicios externos abiertos o explotando servicios públicos.

- Ejecuta código usando cualquier táctica de ejecución, generalmente aprovechando múltiples técnicas para evadir la detección.

- Opcional – Inyecta código en un contexto confiable, como un servicio del sistema.

- Opcional – Deshabilita cualquier software de seguridad existente.

- Descubre unidades existentes, medios extraíbles, unidades compartidas y recursos compartidos.

- Opcional – Se mueve lateralmente a otros hosts y los infecta con el mismo código, comenzando desde el paso Núm. 2. Esto generalmente se hace aprovechando exploits y robando credenciales.

- Elimina copias de seguridad existentes para dificultar la recuperación.

- Enumera los archivos existentes mediante la iteración de todos los recursos descubiertos en el paso Núm. 4, cifrando todos los archivos que el autor consideró relevantes, a veces en función de extensiones específicas (como documentos), a veces se excluyen algunas carpetas (como la carpeta del sistema) y a veces solo específicas. Las carpetas, los documentos, las imágenes y el escritorio se cifran.

- Opcional – Envía el contenido del archivo original antes del cifrado para un mayor potencial de rescate.

- Abre un canal C2 y envía un mensaje al atacante con los detalles del host y la clave de cifrado.

- Lanza una “nota de rescate”.

- Opcional – Modifica la página de inicio del navegador y el fondo de escritorio.

Simuladores de ransomware

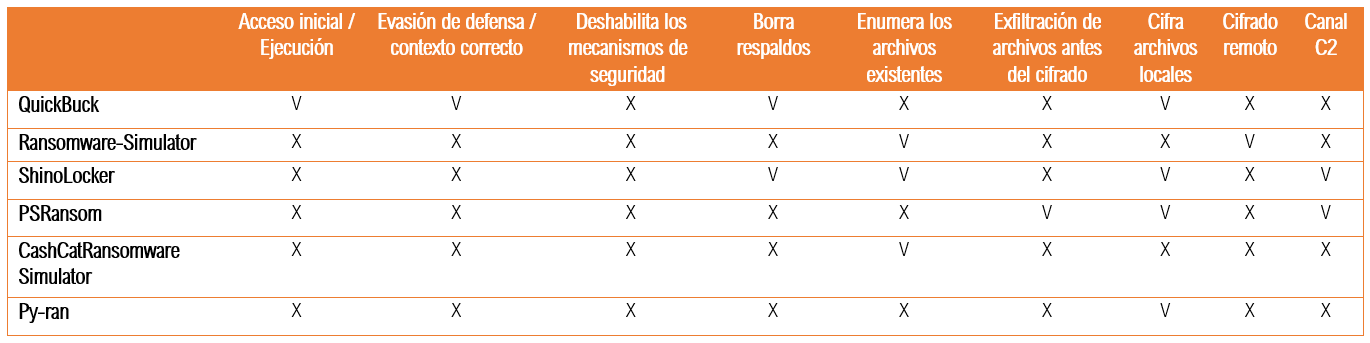

A partir de los pasos descritos arriba, intentemos evaluar los simuladores de ransomware existentes y analizamos en dónde se quedan cortos:

Error #1. No cifrar realmente los archivos

Dado que muchos simuladores de ransomware no quieren afectar el sistema existente y son conscientes de que su código puede ser utilizado por actores malintencionados, optan por codificar la simulación para colocar nuevos archivos en los sistemas y luego cifrarlos usando el mismo contexto. Esto suena como una prueba válida, pero no recrea el ransomware real. Si los productos de protección de endpoint bloquearan este tipo de actividad, también bloquearían muchas herramientas legítimas que colocan archivos en el disco y luego los manipulan; incluso la herramienta de compresión más simple se comportará de manera similar.

Dos herramientas que implementan esto incorrectamente son QuickBuck y Ransomware-Simulator (solo encripta directorios remotos). Por su parte PSRansom y Py-ran pueden hacer la implementación correcta, según la configuración realizada por el operador.

Error #2. Eliminar extensiones conocidas

Algunos simuladores ni siquiera cifran los archivos, sino que simplemente colocan archivos vacíos con extensiones que se han visto en ataques de ransomware en el pasado. Este tipo de prueba solo verifica los mecanismos de detección basados en indicadores de compromiso (IOC), ya que estos son casos conocidos, fáciles de eludir y sobre todo prueban cuánto esfuerzo se está poniendo en el seguimiento de cada familia de ransomware, no en la verdadera protección del comportamiento de día cero.

Esta prueba tiene mérito cuando se prueban productos clásicos de protección de Endpoint, basados en firmas, pero los atacantes del mundo real pueden evadir fácilmente estas detecciones basadas en IOC. Por ello, el uso de IOC raros para simular ransomware, como colocar archivos vacíos, no es una buena forma de probar la protección contra ransomware.

La detección basada en el comportamiento es una forma mucho más efectiva de bloquear el ransomware que evoluciona rápidamente.

CashCatRansomwareSimulator es un ejemplo de herramienta que utiliza esta técnica en lugar del comportamiento real del ransomware.

Error #3. No borrar copias de seguridad

Un aspecto crítico para poder pedir rescate a una víctima es eliminar las copias de seguridad existentes, antes de cifrar los archivos, con la finalidad de inhibir su recuperación Este paso crucial a menudo no lo ejecutan las herramientas de simulación de ransomware y es un punto de control crítico para que los proveedores de seguridad brinden protección.

Mientras las copias de seguridad estén intactas, todavía hay esperanza de recuperar todos los archivos faltantes.

Algunas de las herramientas que no eliminan las copias de seguridad son Ransomware-Simulator, CashCatRansomwareSimulator y PSRansom. Por otra parte, QuickBuck es una de las que sí lo hacen.

Error #4. El contexto es todo

Por lo general, el ransomware actúa desde contextos específicos, a veces como un ejecutable portátil completo, a veces utilizando técnicas de living off the land como LOLBIN y, a veces, inyectándose en otros procesos.

La mayoría de las herramientas de simulación que hemos visto, requiere que un usuario las ejecute manualmente, generalmente mediante un script o el uso de una interfaz de usuario que cambia la forma en que los mecanismos de protección observan esas actividades. El ransomware real actúa de manera bastante diferente desde una perspectiva de comportamiento, lo que permite más oportunidades de protección.

ShinoLocker, PSRansom, Ransomware-Simulator y CashCatRansomwareSimulator son simuladores que no implementan un contexto de ransomware real, mientras que QuickBuck sí lo hace, si se usa la capacidad de preparación de macros.

Error #5. Sin comando y control

Ningún operador de ransomware puede solicitar rescate si no sabe que su víctima ha sido comprometida, y en realidad no pueden descifrar sus archivos sin saber qué clave se utilizó. La mayoría de las herramientas de simulación de ransomware que hemos visto no implementaron un canal de comando y control (C2) que envía la clave de cifrado o incluso falsifica una conexión.

QuickBuck y Ransomware-Simulator adolecen de esta falla, mientras que ShinoLocker y PSRansom si simulan la conexión a un C2:

Error #6. No hay cifrado remoto ni en unidades compartidas

Muchos operadores de ransomware entienden que, en muchos casos, los archivos interesantes no residen en la estación de trabajo en sí, sino en unidades compartidas y han adaptado sus herramientas para cifrarlos también. La mayoría de las herramientas de simulación de ransomware no buscan unidades remotas y mucho menos encriptan archivos remotos, si no se puede simular este comportamiento, no se pueden verificar las protecciones contra ella.

Ransomware-Simulator es un ejemplo de simuladores que sí implementan el cifrado remoto:

Error #7. Solo cifrado remoto y unidades compartidas

Si bien es conveniente probar el cifrado remoto, ninguno de los ransomware que hemos probado implementa el cifrado remoto sin el cifrado local. Algunas herramientas de simulación de ransomware no implementan el cifrado local en absoluto y eso no replica el comportamiento real del ransomware.

Ransomware-Simulator implementa cifrado remoto sin cifrado local:

Error #8. Usar ransomware real, pero no ejecutarlo

Algunos simuladores optan por usar muestras reales de ransomware en un entorno controlado para probar la cobertura, pero en muchos casos están configuradas para descartar las muestras, no ejecutarlas en el contexto adecuado, o sin argumentos de línea de comandos para desencadenar un ciclo de cifrado completo. Al descartar o ejecutar sin contexto, los aspectos de comportamiento del ransomware no ocurren y la cobertura de la prueba solo se refiere a los mecanismos de análisis estático e IOC, por lo que no se prueba realmente contra el ransomware de día cero.

Resumen

Conclusión

Cuando se utilizan simuladores de ransomware, es importante entender las limitaciones de cada herramienta de prueba. Como se demostró en este artículo, muchos simuladores se quedan cortos y ninguno de ellos provee una simulación completa de un ataque de ransomware.

Si bien es posible que los proveedores de seguridad actualicen las defensas de sus productos para detectar los IOC y las técnicas utilizadas por los simuladores de ransomware actuales, creemos que esta estrategia no demuestra una verdadera eficacia de seguridad y, en cambio, puede proporcionar a las organizaciones una falsa sensación de seguridad.

La única forma precisa de validar la protección contra el ransomware es ejecutarlo en un entorno aislado.

¿Por qué algunas herramientas de simulación no se enumeran aquí?

Hemos optado por probar solo un conjunto de herramientas de código abierto (OSS), cuyo código se puede revisar para verificar que no tiene ninguna funcionalidad oculta, y así no perjudicar a ningún proveedor de herramienta de simulación de código cerrado.

No respaldamos ninguna de las herramientas de simulación mencionadas y hay muchas otras de código, tanto de código abierto como cerrado, que no hemos investigado y que podrían comportarse de manera similar a las que hemos enumerado.

Al probar la actividad del ransomware con simuladores de ransomware, es importante comprender las limitaciones de cada herramienta, para evaluar el significado de una detección exitosa o fallida. Como se muestra en esta nota, la mayoría de los simuladores de ransomware tienen deficiencias y ninguno de ellos proporciona una simulación completa de un ataque real.

Fuente original: https://www.paloaltonetworks.com/blog/security-operations/ransomware-simulators-reality-or-a-bluff/

Deja tu comentario