Los usuarios se preguntan constantemente si la documentación o las políticas existentes sobre comportamiento con respecto a la seguridad informática en la organización son solo sugerencias o se trata de reglas que tienen que cumplir, con las correspondientes consecuencias por su incumplimiento.

Los usuarios se preguntan constantemente si la documentación o las políticas existentes sobre comportamiento con respecto a la seguridad informática en la organización son solo sugerencias o se trata de reglas que tienen que cumplir, con las correspondientes consecuencias por su incumplimiento.

En nuestra realidad actual, ya no se trata de lo que el patrón diga, sino de lo que es necesario para proteger la confidencialidad, la integridad y la disponibilidad de nuestros propios datos, aplicaciones, sistemas, equipos fijos o móviles, tanto de trabajo como personales.

Pareciera trivial hablar de los siguientes temas, pero sigue habiendo una enorme cantidad de personas que desconocen los riesgos a que están expuestos con relación a lo siguiente:

- Ingeniería social

- Robo de contraseñas

- Contraseñas seguras

- Protección contra virus

- Seguridad de correo electrónico

- Equipos móviles y discos externos de almacenamiento de datos

- Uso de software

- Protección de datos sensibles

Si aplicásemos las medidas de seguridad para estos asuntos como lo hacemos a nivel personal, esto ayudaría a mantener también nuestro lugar de trabajo relativamente seguro. Es un hecho que la mayor parte de los problemas de seguridad informática, tanto en casa como en el trabajo, tienen menos que ver con la falta de controles en la infraestructura instalada, que con los errores y falta de concientización del usuario. El eslabón más débil sigue siendo el ser humano y no la fragilidad de nuestras medidas físicas o lógicas de seguridad.

Ingeniería social

Los ataques de ingeniería social tienen como objetivo las debilidades del ser humano. Las llamadas por teléfono siguen teniendo una gran influencia siendo un foco rojo en las organizaciones. Actualmente es tan fácil investigar lo que una persona desempeña en su trabajo, a través de redes sociales, notas publicadas en línea, páginas completas de la vida de una persona presentadas en Facebook o en mensajes de WhatsApp enviados a grupos de más de 20 personas. Dichas llamadas telefónicas pueden realizarse en forma anónima y, conociendo un poco de información de la persona, es fácil lograr el objetivo que persiguen.

El peligro se incrementa conforme proporcionamos más información personal: nombres de familiares y de colegas, circunstancias laborales, o incluso datos privados como direcciones, fechas de cumpleaños y hasta números de usuarios y contraseñas de cuentas de banco.

¿Cómo protegerse? Evitando dar información por teléfono a desconocidos: evitando responder por teléfono a preguntas estando bajo presión; evitando hacer o recibir llamadas telefónicas privadas en áreas públicas, donde terceros puedan escuchar la conversación. Para este último caso, es mejor transferir las llamadas al personal que sea responsable del tema por el cual está usted siendo interrogado; manténgase alerta al recibir llamadas de extraños preguntando información confidencial.

Robo de contraseñas

Proteja sus datos más valiosos con contraseñas seguras.

La mayor parte del trabajo que realizamos en computadora inicia con el uso de una contraseña. Desafortunadamente, somos menos cuidadosos con nuestras contraseñas de acceso que con la llave para entrar en nuestro hogar.

Sin mucho adivinar, se identifica fácilmente la contraseña de muchas personas y de muchos sistemas por no dedicar el tiempo necesario para crear una nueva combinación y por la tendencia a no usar contraseñas suficientemente complicadas.

Dado que las contraseñas suelen ser hackeadas sin mucho problema por quienes se proponen obtenerlas, es muy importante resaltar el hecho de que se requieren contraseñas robustas y no se debe utilizar la misma en todos los sistemas en los que nos registramos (como el correo electrónico, Facebook, Instagram, Tweeter, Yahoo, Amazon, cuentas bancarias, LinkedIn, y tantos otros servicios en línea).

¿Cómo protegerse? Utilice contraseñas largas; combine números con símbolos, como el signo de admiración o el asterisco, alternando mayúsculas con minúsculas y usando la primera letra de las palabras de una frase que le sea familiar. Evite los nombres de familiares en su contraseña o fechas de nacimiento. Cambie de contraseña tan seguido como sea posible, al menos cada tres meses y nunca la comparta con terceros, mucho menos por correo electrónico o por teléfono. Evite utilizar la misma contraseña para diferentes aplicaciones. Cree algún sistema de administración de contraseñas. La discreción es siempre una segura compañera.

Contraseñas seguras

Las contraseñas ayudan a evitar el acceso no autorizado a sistemas y a datos. Un sistema que no se encuentre protegido representa un peligro potencial, tanto para usted como para su empresa. El uso efectivo y seguro de contraseñas es, por lo tanto, una medida básica para garantizar la seguridad de la información.

¿Está usted seguro de que su contraseña es adecuada? Muchas veces utilizamos como contraseña cosas como nuestro número de teléfono, el nombre de la pareja, una fecha de nacimiento o la comida que más nos gusta, lo cual no representa un gran obstáculo para alguien que lo conoce y se propone ingresar a los datos de su computadora.

Una buena contraseña tiene al menos las siguientes características:

- Cuenta con 8 caracteres, mejor si son de 10 a 15, mientras más larga, mejor.

- Contiene tanto letras (sin vocales) como números (0-9).

- Incluye minúsculas y mayúsculas, además de caracteres especiales, por ejemplo *, #, !, &, y %.

- No contiene nombres de personas ni de mascotas.

- No puede ser encontrada en el diccionario.

- No resulta de marcar una serie del teclado o repetición de un número: 1234, asdf o 8888, por ejemplo.

- La cambia cada tres meses y no la repite ni parcialmente.

¿Cómo recordar una contraseña? Hay varios métodos sencillos:

- Utilice acrónimos basados en una frase como: “Hoy me como 20 tacos de Chicho!”, que lleva a la contraseña “Hmc20tdCh!”.

- Haga uso de varias palabras y combínelas con las dos o tres primeras letras de las palabras sin dejar espacios entre ellas y sustituyendo vocales con números (“Mijito de mi corazón” nos daría la contraseña “M1jdmC0r”).

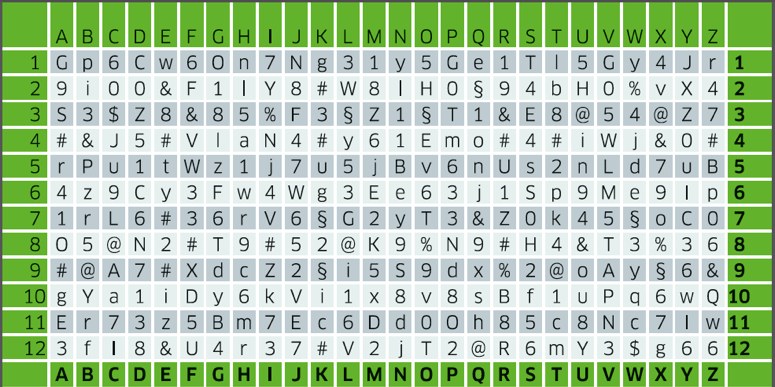

- Cree una tabla de contraseñas en un documento en Excel (juguemos a ubicar submarinos…). Las reglas del juego:

- Seleccione una coordenada como punto de partida/inicio: E8

- Cree su contraseña siguiendo un camino en forma vertical y luego horizontal, o viceversa, incluso en zigzag, asegurando que la trayectoria de la contraseña no se cruce, por ejemplo: 2 caracteres hacia abajo y 7 caracteres a la derecha: 2#iDy6kVi1

Recordar el punto de inicio, el camino (2 abajo y 7 derecha) y el punto de salida

Protección contra virus

Los virus son una gran amenaza que sigue creciendo en complejidad y sofisticación, sin importar el tipo de organización de que se trate. Los fines comunes de la introducción de virus cibernéticos son espionaje económico, competencia desleal y extorsión.

La distribución e infección de un virus a través de un software maligno llega a dimensiones catastróficas con el nuevo formato de amenazas persistentes avanzadas (APT, advanced persistent threats).

De acuerdo con Kaspersky Labs, diariamente se descubren más de 350 mil virus, incrementándose 50% cada año. Y no todos los virus son identificados inmediatamente.

Por los adelantos tecnológicos de programación, los virus afectan no solamente PC y notebooks, sino también tabletas y teléfonos inteligentes.

¿Qué hacer cuando su computadora ha sido infectada? Algunos síntomas típicos de infección son los siguientes:

- Mensajes de error poco comunes

- Menú y campos de diálogo distorsionados

- Malfuncionamiento de sus aplicaciones

- Con frecuencia su PC no reacciona correctamente o es más lenta de lo habitual.

En estos casos debe apagar la computadora e informar a quien sea responsable de tecnología de información en su organización o a su departamento de mesa de ayuda sobre la posible infección de su computadora. Ellos sabrán qué herramientas utilizar para identificar y erradicar el virus. Advierta a los colegas con quienes recientemente haya establecido intercambio de datos.

Aun cuando no se dé cuenta de estos síntomas, no debe confiar en que su computadora está limpia de virus. Los virus y códigos dañinos están tan optimizados que se esconden y buscan la manera de no ser detectados. Por lo tanto, la prevención siempre seguirá siendo la medida de control más importante.

¿Cómo protegerse? La prevención es su mejor compañera ante los virus, troyanos y gusanos informáticos.

Realice regularmente respaldos de sus datos, dependiendo de la criticidad de estos, en medios externos de respaldo como discos externos y USB.

Cierre las brechas de seguridad actualizando sus productos de software, instalando los parches inmediatamente que son liberados. Es común que, al ser expuesta una debilidad de los sistemas y productos de software, esta sea aprovechada por los criminales cibernéticos.

Revise su PC contra virus en forma regular, al menos una vez por semana o más frecuentemente. Someta los discos externos o USB de terceros a revisión contra virus antes de copiar archivos a su computadora. Asegúrese de que la USB carezca de virus antes de utilizarla.

Use únicamente el software proveniente de una fuente confiable.

En caso de emergencia por infección de virus, apague su PC y notifique a su departamento de tecnología o a su mesa de ayuda, así como a colegas de trabajo con quienes haya intercambiado archivos o correspondencia electrónica.

Seguridad del correo electrónico

Los correos electrónicos facilitan la comunicación y el intercambio eficiente de información en las organizaciones a nivel global. Y estos, si no son cifrados, son como tarjetas postales que pueden ser no solo vistos, sino copiados, manipulados o enviados a direcciones falsas, o pueden perderse en el camino. Las firmas digitales y cifrado de contenidos confidenciales pueden proteger su comunicación por correo electrónico.

Las firmas digitales ayudan a asegurar la autenticidad del remitente y la integridad del contenido de un correo electrónico. Si un correo fue modificado durante el transporte a través de Internet, el receptor podrá identificar que el correo ha sido comprometido. Cuando envíe correos con información confidencial, asegúrese de cifrar el contenido o los anexos para evitar el efecto no deseado de una tarjeta postal.

Las direcciones de correo y certificados de trabajo deben ser utilizados solo para efectos de trabajo y no para uso privado o personal. Use su dirección de correo electrónico de trabajo únicamente para propósitos relacionados con sus labores y no para registrarse en servicios de Internet de uso personal o para comunicación personal/privada; esto por razones de derechos de controles de la organización en la que labora.

Los correos spam o junk mail son mensajes no deseados. Las proporciones de spam a nivel mundial con respecto al correo electrónico normal es de aproximadamente 70 por ciento.

Esta cantidad de spam provoca inmensos daños económicos, debido al costo de transporte y procesamiento de ellos, ataques de phishing y anexos que contienen virus y troyanos que se propagan inesperada e inadvertidamente. Por tanto, habrá que ser cautelosos sobre todo con la recepción de mensajes inesperados de terceros desconocidos, escritos a veces en un idioma que no es el suyo. El spam también puede provenir de personas conocidas con quienes hemos tenido correspondencia, cuando su cuenta electrónica ha sido comprometida. Evite abrir anexos de correos spam y, si estos provienen de un conocido, confirme antes si el remitente le hizo llegar tal información.

¿Cómo protegerse? Si en su organización existe la posibilidad, utilice la firma digital en sus correos electrónicos, para que el receptor tenga la seguridad de que el correo proviene de usted.

Cifre todos sus correos electrónicos que contengan información confidencial. Utilice de preferencia cifrado asimétrico o criptografía asimétrica para garantizar el uso de una llave privada y una llave pública.

No envíe contestación alguna a correos de spam, ni abra las ligas o anexos que se encuentren en él; además, asegúrese de borrar inmediatamente dichos correos.

Sea cauteloso al descargar programas o datos de Internet, estos pueden contener troyanos o virus peligrosos.

Equipos móviles y dispositivos externos de almacenamiento de datos

La pérdida de equipos móviles como laptops, notebooks, teléfonos celulares y tabletas conlleva a veces daños irreparables. Además de los costos de reemplazo del equipo, se corre el riesgo de pérdida de información confidencial, tanto personal como laboral.

Sea muy cuidadoso con el uso de sus equipos móviles y de sus dispositivos externos de almacenamiento. Al perderse un equipo móvil, se pierde no solo el equipo sino también la información contenida en él. Es por ello por lo que todo equipo móvil debe contar con estándares de seguridad mucho más estrictos que los equipos estacionarios de su lugar de trabajo, especialmente cuando en ellos se almacena información confidencial.

La oportunidad hace al ladrón. No proporcione a los ladrones oportunidades gratis y compórtese con su equipo móvil tan desapercibido como sea posible cuando esté en la calle o de viaje. Guarde su equipo siempre en su equipaje de mano y no en la maleta que va a documentar, y evite dejar su equipo en lugares visibles como sobre su asiento en el auto, incluso mientras va manejando.

Los datos confidenciales en su equipo móvil, notebook o teléfonos celulares, así como sus dispositivos externos de almacenamiento, deben ser resguardados utilizando criptografía. Es recomendable que su disco duro esté cifrado y que su teléfono móvil cuente con una contraseña para ser activado; solo así disminuye el riesgo de que sus datos sean robados o abusen de su contenido.

Asegúrese de integrar las medidas de seguridad adecuadas, incluyendo contraseñas en los archivos que guarda en sus dispositivos externos de almacenamiento si su disco duro no cuenta con su propia contraseña para abrirlo. Busque información sobre métodos accesibles de cifrado de archivos y equipos móviles.

También el uso de redes inalámbricas y tecnología de Bluetooth debe realizarse con mayor cautela, dado que pueden ser puertas de entrada para el abuso de hackers.

Si llegara a encontrarse con un dispositivo externo de almacenamiento de un tercero, eviten usarlo en su computadora, es preferible entregarlo al responsable de objetos perdidos y evitar que programas dañinos puedan ser instalados en su equipo de cómputo y en la red de su organización. Solo permita la transferencia de datos en su equipo móvil de forma controlada.

Asegúrese de borrar todos los datos de su equipo móvil o de un dispositivo externo de almacenamiento cuando vaya a cambiar de dispositivo o tenga que ser puesto fuera de circulación, usando software adecuado para ello, de tal manera que los datos no puedan ser rescatados y reutilizados.

Para concluir

Manténgase alerta. La información de su organización, sean documentos de trabajo, correspondencia, datos de clientes, planos de construcción, patentes y un largo etcétera, son la base de cada actividad de su negocio y representan su capital digital. Dicho capital está expuesto a peligros crecientes, por lo que hay que ser activo en la labor de protección, siguiendo las sugerencias, recomendaciones o “reglas”, como usted les quiera llamar, dictadas por las instancias internas de su organización.

Es imposible considerar el 100% de escenarios para garantizar la confidencialidad, integridad y disponibilidad de sus datos, de sus aplicaciones y de su equipo de cómputo, sea fijo o móvil. Por tanto, es trascendental estar atento y ser consciente de la variedad de riesgos informáticos a los que se está expuesto en el ambiente de trabajo y a nivel personal.

El desarrollo y crecimiento continuo de la tecnología y el boom digital implican igualmente un crecimiento de la inseguridad de la información. Lo que ahora consideramos seguro, puede ser mañana expuesto por una nueva brecha de seguridad Informática, por lo que es importante que se continúe investigando sobre los nuevos desarrollos para procurar la seguridad de las joyas de la corona de su propia organización.

Deja tu comentario