Hablar sobre los retos en ciberseguridad es algo ya familiar y conocido por muchos; para mí no hay mejor forma para describir lo que enfrentamos que el término VUCA, el cual viene del mundo militar y es acrónimo de volatility, uncertainty, complexity y ambiguity. Este concepto se utiliza para describir ambientes en los que los sucesos o cambios están dominados por la volatilidad, la incertidumbre, la complejidad y la ambigüedad, es decir, son entornos en los que nuestro conocimiento actual no nos permite saber acerca de las situaciones futuras y, por lo tanto, difícilmente podemos anticipar lo que sucederá ni los resultados de nuestras acciones.

Hablar sobre los retos en ciberseguridad es algo ya familiar y conocido por muchos; para mí no hay mejor forma para describir lo que enfrentamos que el término VUCA, el cual viene del mundo militar y es acrónimo de volatility, uncertainty, complexity y ambiguity. Este concepto se utiliza para describir ambientes en los que los sucesos o cambios están dominados por la volatilidad, la incertidumbre, la complejidad y la ambigüedad, es decir, son entornos en los que nuestro conocimiento actual no nos permite saber acerca de las situaciones futuras y, por lo tanto, difícilmente podemos anticipar lo que sucederá ni los resultados de nuestras acciones.

En el caso de las tecnologías de la información, uno de los factores que más influyen en la problemática actual es la complejidad, la cual puede ser analizada desde dos perspectivas: la interna y la externa. Desde la perspectiva interna, el uso de ambientes virtualizados, la microsegmentación, los servicios en la nube, la movilidad, las redes sociales, el Internet de las cosas, etc., provocan que hoy los ambientes de TI que debemos defender sean muchísimo más complejos que anteriormente. Desde la perspectiva externa, la mayor agresividad de las amenazas, la proliferación y sofisticación del malware, la industrialización del cibercrimen y que hoy casi todo tiene software y por ende vulnerabilidades, producen escenarios de mayor riesgo.

.

La importancia de los endpoint

Hoy en día, los principales riesgos a los que estamos expuestos son el robo de datos, espionaje, fraude financiero, robo de identidad o ser parte de una botnet. Y los impactos potenciales de estos riesgos pueden ser afectación a la disponibilidad de los servicios para los usuarios finales, repercusiones financieras, afectación a la operación, a la imagen o reputación de la empresa, pérdida de competitividad, etcétera.

Hablando ya de manera específica sobre la protección de los endpoints (entendiendo por ello a los equipos de cómputo de los usuarios, ya sean laptops o equipos de mesa, así como smartphones y tabletas), hay que partir de la premisa de que las nuevas arquitecturas de TI han hecho que el perímetro de protección en el que solíamos confiar ya no sea suficiente.

En una arquitectura de seguridad completa debemos considerar tanto mecanismos de defensa en la parte perimetral como en la red interna y los endpoint, estos últimos juegan un papel muy importante en la capacidad de detectar y responder a las amenazas actuales pues es ahí donde finalmente se produce la mayoría de brechas de seguridad. Los equipos finales suelen ser uno de los eslabones más débiles en la cadena de controles, y por su cantidad y dispersión geográfica se vuelven los puntos más difíciles de vigilar. Por otro lado, son el punto de interacción con los usuarios quienes pueden ser engañados con relativa facilidad, para abrir archivos maliciosos o hacer click en ligas que llevan a sitios contaminados exponiendo sus equipos a una gran variedad de amenazas.

Es necesario hacer notar que, contrario a lo que se podría pensar, hoy en día el número de dispositivos móviles supera ya al número de PC, y como consecuencia el número de ataques a dispositivos móviles está superando al de los ataques a PC.

.

Nuevas formas de protección de endpoints

La consultora Gartner propone cuatro etapas para una arquitectura de seguridad adaptativa[1], empezando por la parte preventiva, luego la detectiva, posteriormente la retrospectiva y finalmente la predictiva. En cada una de ellas hay una serie de actividades que buscan implementar una postura basada en riesgos, monitorear y ajustar continuamente esta postura con el fin de proteger de forma dinámica a la organización, a la vez que se logra el cumplimiento de las políticas internas establecidas, así como de los marcos normativos aplicables.

En lo que se refiere a equipos de cómputo, actualmente se están manejando dos enfoques para el análisis de las soluciones de endpoint: EPP (endpoint protection platforms), soluciones integrales que típicamente unifican diversas funciones, entre ellas las de antivirus, antimalware, firewall personal y protección de datos, con el fin de evitar que los dispositivos sean afectados por códigos maliciosos; y EDR (endpoint detection and response) cuyo propósito es dar visibilidad a lo que pasa en los equipos así como proveer la capacidad de detectar, investigar y responder a actividades maliciosas. En la actualidad son soluciones complementarias provistas comúnmente por fabricantes diferentes, pero en la evolución del mercado se visualiza que se irán fusionando y se ofrecerán ambas capacidades en una sola plataforma.

Los componentes para protección con un enfoque tipo EDR por lo general recolectan información de múltiples eventos tanto a nivel red como a nivel sistema operativo y la almacenan de forma centralizada para realizar diversos tipos de análisis, compararlos contra la base de datos de indicadores de compromiso (IoC) y aplicar técnicas avanzadas de analítica para identificar de forma temprana señales de posibles intrusiones, con la finalidad de responder rápida y oportunamente.

Es común que se basen en la implementación de un agente en el equipo de cómputo, pero existen opciones sin agente (agentless) o algunas otras en las cuales se maneja un agente dinámico que se instala solo en caso de que haya alguna sospecha de que el equipo ha sido comprometido.

Las principales funciones de las soluciones de tipo EDR son:

- Detección de actividades sospechosas e incidentes. A través del monitoreo de los principales eventos en el endpoint, la comparación contra los indicadores de compromiso y los procesos de analítica, se logra identificar anomalías o comportamientos que deben ser atendidos como posibles intrusiones.

- Priorizar (triage). Con la información obtenida internamente por la solución, más las fuentes de inteligencia de amenaza externa, se puede determinar la severidad de los eventos encontrados, con el fin de priorizarlos y atender aquellos que representan un mayor riesgo para la organización.

- Contención. Contar con diversos mecanismos para evitar que la actividad sospechosa se propague a otros equipos en la red; lo más importante de esta función es que debe ser realizada en el mismo endpoint, evitando así que los procesos y aplicaciones maliciosas salgan del equipo y generen tráfico en la red.

- Investigación (hunting). De igual forma, a partir de la información tanto interna, es decir, del propio equipo, y la externa (inteligencia) se realiza una investigación más profunda de los artefactos encontrados y de su comportamiento, para analizar de forma retrospectiva si anteriormente ya se ha visto un comportamiento similar en algún otro equipo.

- Respuesta a incidentes. Contar con los mecanismos necesarios para ejecutar acciones que eliminen los artefactos maliciosos y regresen el equipo de cómputo a su último estado “seguro».

.

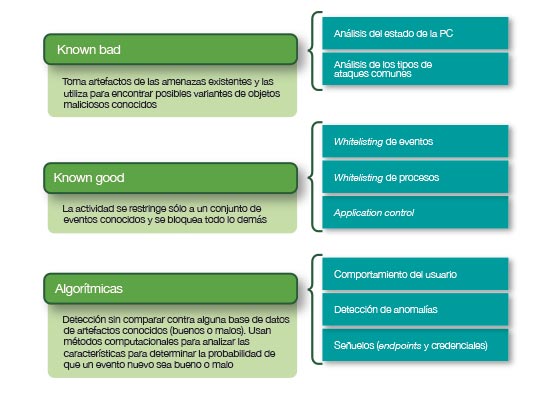

Las principales técnicas de detección que se están utilizando son las basadas en lo que sabemos que es bueno o es malo, y las algorítmicas. En el siguiente diagrama se presenta un resumen de éstas:

Los principales mecanismos que están incorporando estas soluciones es el aprendizaje de máquina (machine learning) y el deep learning, cuyo principal propósito es el análisis de comportamiento y la detección de anomalías.

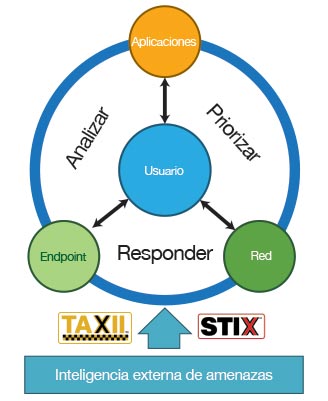

Uno de los nuevos enfoques que están surgiendo basados en este tipo de técnicas es lo que se conoce como UEBA (user and entity behavior analytics)[2] a través del cual se analiza el comportamiento del usuario y sus interacciones con el equipo endpoint, la red y las aplicaciones, con el fin de analizar, priorizar y responder a los comportamientos maliciosos y/o abusivos. En el siguiente diagrama se puede ver una representación de este concepto:

En lo que se refiere a dispositivos móviles, estos presentan riesgos específicos por la forma en que trabajan pues están permanentemente conectados, las aplicaciones se descargan con mucha facilidad y éstas están constantemente conectándose a Internet. En general un móvil puede ser atacado a cuatro niveles: físico, sistema operativo, red (celular o Wifi) y aplicativo.

Las principales capacidades que se requieren para la protección de dispositivos móviles son: evaluación del riesgo del dispositivo, protección contra malware, detección de comportamientos anómalos, defensa contra explotación de vulnerabilidades y análisis forense.

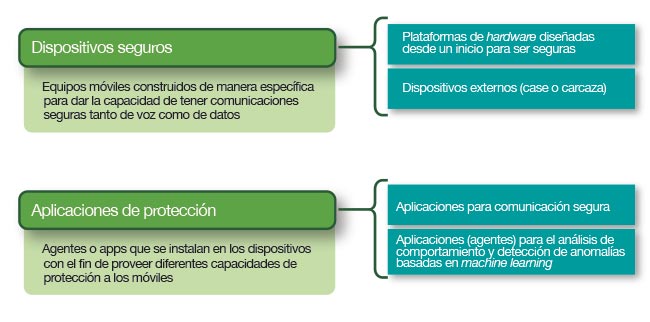

Actualmente hay diferentes enfoques para abordar los retos de la seguridad en los móviles, algunos parten desde la fabricación de un dispositivo seguro que cifra las comunicaciones y los datos almacenados, algunos de estos dispositivos pueden usar sistemas operativos propietarios, versiones fortificadas de Android o versiones estándares. Otros enfoques se centran más en el desarrollo de aplicaciones que permiten el cifrado de las comunicaciones, trabajando en teléfonos estándares con versiones de sistema operativo estándar. Por último, existen también aplicaciones o agentes que se instalan en cualquier dispositivo comercial con el fin de detectar comportamientos anómalos e intentos de intrusión, utilizando técnicas de machine learning. En el siguiente diagrama se observa un resumen de estos enfoques:

.

Conclusiones

El reto de proteger los endpoint es muy grande y complejo, por lo que debemos pensar en un enfoque basado en niveles de madurez, en el que primero evaluemos el nivel actual y determinemos de acuerdo a las características de la organización y sus riesgos, cuál sería el nivel deseado. Esta evaluación del nivel de madurez debe considerar al menos las capacidades de detección, investigación (hunting) y respuesta, así como la arquitectura de seguridad.

Estas arquitecturas deben contemplar de forma integral la defensa del perímetro, así como de la red interna y de los endpoints (tanto equipos de cómputo como dispositivos móviles), pues estos juegan un papel primordial en la capacidad de detectar y responder a las amenazas actuales, pues es ahí donde finalmente tiene lugar la mayoría de brechas de seguridad.

Es importante tener presente que no es suficiente una estrategia de prevención y detección basada en firmas (EPP), es indispensable pensar en las capacidades de detección avanzada, investigación y respuesta utilizando mecanismos nuevos como los de machine learning.

Ahora en el mercado de protección de endpoints hay muchos jugadores con este nuevo enfoque, desde los grandes conocidos que están evolucionando sus productos, hasta pequeños startups que traen propuestas innovadoras, pero es un hecho que está cambiando significativamente y en un par de años será por completo diferente a lo que conocemos.

Como última reflexión y dados los acontecimientos recientes, es relevante pensar que con la adopción del Internet de las cosas (IoT) están surgiendo otros tipos de endpoints que deberán ser protegidos, pues ya se ha demostrado (caso Dyn y botnet Mirai) que pueden ser comprometidos y utilizados para lanzar ataques (por el momento solo de tipo DDoS), pero esta es otra historia que abordaré en otro artículo.

.

[1] Market Guide for Endpoint Detection and Response Solutions. Gartner, December 2015

[2] Market Guide for User and Entity Behavior Analytics, Gartner, September 2015

Otras Referencias:

Kindsight security labs malware report – Q4 2013

Next-Generation Endpoint Security Market Sizing and Forecast 2016–2020, EMA, it & data management research, Industry analysis & consulting

SANS, Mobile Threat Protection: A Holistic Approach to Securing Mobile Data and Devices

Hay que hacer correcciones en la imagen:

- Cambiar “bloque” por “bloquee”

- Cambiar “específicas” por “específica”.

- Cambiar “machile learning” por “machine learning”

Excelente, muy interesante.