Con la falta de una guía apropiada para TI, y muy especialmente para la seguridad, en los últimos años se han puesto de moda muchas metodologías, estándares y marcos de referencia como TOGAF, Cobit 5, ISO, NIST o PMbok, en los que cuales se revisa cómo implementar la confidencialidad, integridad, autenticidad y disponibilidad de la información o se toma en consideración el recurso humano, la infraestructura, los datos y aplicaciones.

Con la falta de una guía apropiada para TI, y muy especialmente para la seguridad, en los últimos años se han puesto de moda muchas metodologías, estándares y marcos de referencia como TOGAF, Cobit 5, ISO, NIST o PMbok, en los que cuales se revisa cómo implementar la confidencialidad, integridad, autenticidad y disponibilidad de la información o se toma en consideración el recurso humano, la infraestructura, los datos y aplicaciones.

Relacionando situaciones actuales con los cursos de seguridad y el método científico, me doy cuenta de que todas o la mayoría de esas iniciativas nacen en función a la observación y experimentación, que nos piden seguir pasos como:

- Analizar el problema (observación)

- Crear el programa para la solución del problema (inducción)

- Probar el programa para la solución del problema (experimentación)

- Verificación de resultados

Así mismo, durante ya algunos años se ha escuchado y publicado mucho material sobre ataques, secuestros y guerra informática, que también consideran los pasos anteriores, denominados “etapas de un ataque”:

Etapas de un ataque

Estas reflexiones me llevan a pensar cuánto invertimos en seguridad y en investigar más sobre metodologías de administración de proyectos y búsqueda de metodologías de gestión de riesgos como ISO 31000, ISO 27005, el COSO neozelandés 4360 y otras, y cuáles de ellas se centran en la etapa de propagación de un ataque, en la que se le pone atención al recurso humano. Hay que recordar que justo la gente es el eslabón más débil de la cadena de seguridad y es una vulnerabilidad dentro de nuestro sistema de seguridad: no olvidemos que “toda vulnerabilidad puede ser explotada”.

Al transcurrir de los años se ha acentuado la dependencia de los sistemas informáticos en todas las organizaciones a nivel mundial, e incluso el valor que tengan en bolsa depende del manejo de estos sistemas y la seguridad que le puedan brindar a los registros financieros, por lo se invierten grandes cantidades de recursos financieros con la finalidad de obtener integridad, confidencialidad, confiabilidad y disponibilidad, disminuyendo o eliminando el recurso humano en los procesos productivos o colocándoles controles extremos, ya que una de las bases en la cual descansa el control interno es que no debe existir manipulación de los datos por intervención humana, por lo anteriormente expuesto, y este es uno de los temas más controversiales en cualquier empresa

..

Material y métodos

Dentro de una organización, un ataque causa serios daños de imagen, principalmente en el área bancaria y financiera, con ataques que se aprovechan del recurso humano de la propia empresa o de algún cliente externo, que es donde florecen las vulnerabilidades con lo que sabe, dice o hace.

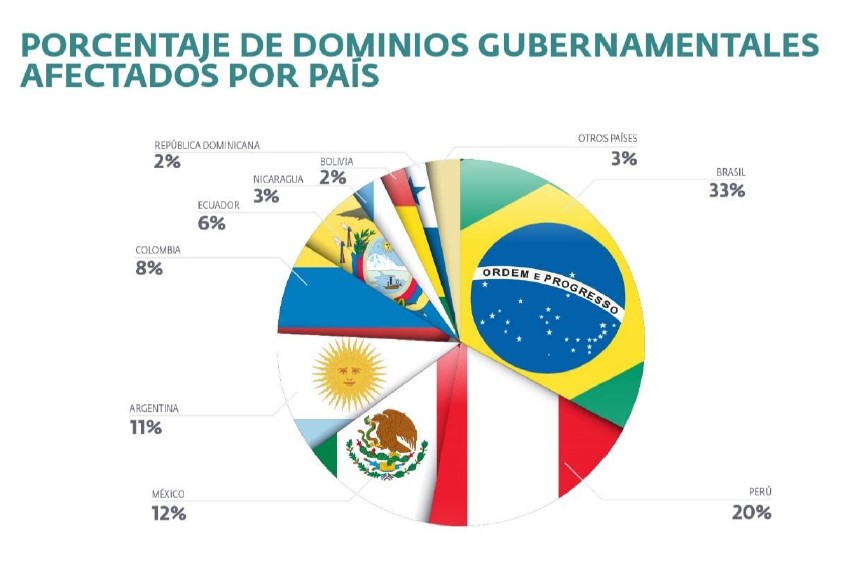

Abajo presento una gráfica de la empresa Eset que muestra los dominios gubernamentales comprometidos por código malicioso, según el reporte de tendencias 2014 en el desafío a la privacidad en Internet.

Porcentaje de dominios comprometidos en 2014

Discusión

Hoy día la tecnología continúa convirtiéndose en un componente fundamental en todas las organizaciones a nivel mundial, sin embargo, a la seguridad informática se le sigue viendo como un tabú, y más ahora que la gente se conforma con firewalls u otro tipo de aparato de seguridad.

Y frecuentemente no tomamos en consideración al recurso humano como un punto de explotación de vulnerabilidades, sabiendo que ellos son los que conocen los procedimientos de la organización. Por experiencia propia me he dado cuenta de que proyectos de millones de dólares peligran por situaciones como que al empleado X, aquel que puede ser el programador estrella de ese proyecto, no se le brinda la atención necesaria, que a veces solo requiere de un simple saludo.

Las investigaciones del ITGI (Instituto de Gobierno de Tecnología de Información) confirman estas preocupaciones, que abarcan las siguientes entre las principales:

- Bajo retorno en la inversión de los proyectos de tecnología de información.

- No existe la medición en el desempeño de tecnología de información.

- Capacitación y concienciación casi inexistente para el recurso humano.

- No se toma en consideración la vulnerabilidad que nos puede generar el cliente externo

Valorando este tipo de necesidades, la ISACA (Information System Audit & Control Association), conjuntamente con el ITGI, se dieron a la tarea de investigar las necesidades y crear una metodología en la que ya se incluye el comportamiento del recurso humano, con técnicas y estrategias de retención para el mismo.

Recomendación

Hoy día en nuestros países la adopción de metodologías es sumamente escasa y existen pocas empresas que se atreven a implementar a sus sistemas productivos este tipo de súper procesos controlados, debido a la falta de credibilidad, recursos, o simplemente por el deseo de no invertir. Lo anterior, al cabo del tiempo, les restará oportunidades de desarrollo, ya que la implementación, y planificación les redituaría en mejor aprovechamiento del tiempo y del control de sus procesos, con una mejor producción y, por ende, mejor calidad y seguridad.

.

Conclusión

No hay que perder de vista la importancia de los recursos humanos, ya que dependemos de ellos en gran parte para generar nuestros procesos de seguridad de la información, además de que representan una de las vulnerabilidades más explotada al momento de realizar un ataque, fraude u otro tipo de ilícito.

.

Referencias:

- www.itgi.org

- www.isaca.org

- www.pmi.org

- PMBok Fifth Guide Edition

- VAL IT 2.0

- COBIT 5.0

- COSO

- ISO-27001, 27003, 27005, 31000

- ERM (Enterprise Risk Management)

- Estándar Neozelandés 4360

the information you have provided is absolutely perfect. Actually Vulnerability is the open source database which is used to allow the attacker to reduce system information. Thanks for sharing this content with us