En esta segunda parte, revisaré cómo la industria ha optado por varios tipos de manejo de información, de acuerdo con las necesidades de cada proceso. Posteriormente comentaré sobre algunas características a tomar en cuenta para elegir lo que mejor convenga y con las consideraciones de dimensionamiento que cumplan con los intereses de la organización. Por favor noten que estaré usando los términos más comunes pues, como ya dije antes, aún no hay estándares formales.

En esta segunda parte, revisaré cómo la industria ha optado por varios tipos de manejo de información, de acuerdo con las necesidades de cada proceso. Posteriormente comentaré sobre algunas características a tomar en cuenta para elegir lo que mejor convenga y con las consideraciones de dimensionamiento que cumplan con los intereses de la organización. Por favor noten que estaré usando los términos más comunes pues, como ya dije antes, aún no hay estándares formales.

.

SIM, SEM y SIEM

Guardar bitácoras no es suficiente si no les damos un significado. Sería el equivalente de las personas compulsivas que guardan cualquier recorte, imagen, nota o artículo de revista y nunca le dan un uso. Sin una finalidad, las bitácoras solo consumirán espacio de almacenamiento y se volverán un gasto.

Desde hace mucho tiempo hemos escuchado los términos de log management (administración de bitácoras), correlacionadores de bitácoras de seguridad y, últimamente, las siglas SIM, SEM y SIEM:

- SIM (security information management): herramienta orientada a colectar bitácoras sin alguna inteligencia sobre su significado. Debido a su enfoque, un SIM está optimizado para captar grandes volúmenes de información y almacenarlas con una gran compresión para disminuir el espacio usado.

- SEM (security event management): diseñado para la colección selectiva de bitácoras, usualmente enfocada a cierto significado de las mismas y descartando aquellas que no cumplen con las reglas del negocio, desde el punto de vista de seguridad. El enfoque, ya que está orientado a reglas de significado e interpretación, se ocupa del procesamiento y lectura “al vuelo” de las bitácoras. Estos equipos requieren gran capacidad de procesamiento y suelen involucrar un trabajo arduo y continuo para interpretar las reglas de negocio.

- SIEM (security information and event management): es un híbrido de elementos SIM y SEM. Suele tratarse de soluciones que se implementan de manera distribuida para orientar los esfuerzos de los equipos que conforman la solución de acuerdo con el rol en la arquitectura que manejan.

Así pues, en resumen se dice que SIM equivale a guardar la información y SEM a interpretar eventos o, dicho de otra manera, SIM equivale a administración de bitácoras y SEM a correlación de eventos, entendido como la aplicación de inteligencia para obtener un producto del análisis de las bitácoras.

Es prioritario entender estas diferencias porque a la hora de procesar la información, los resultados que esperemos podrán variar de una manera sutil pero relevante, y de ello dependerá que podamos dar información de valor y se considere a la herramienta una inversión o bien, en un caso contrario, que no se exploten estas herramientas en función de las necesidades de la organización y todas ellas se consideren un gasto.

¿Qué herramienta debo elegir?

Como he comentado en líneas anteriores, la definición debe estructurarse con base en cuáles necesidades se quieren cubrir. La siguiente tabla pretende apoyar a visualizar algunas de las funcionalidades más importantes que es factible cubrir con cada elemento. Consideremos que un SIEM tendrá ambas capacidades, sin embargo no hay que perder de vista el costo asociado a cada solución.

|

Funcionalidad |

SIM |

SEM |

|

Almacenado histórico de información de todas las bitácoras |

X |

** Puede hacerlo, pero los recursos serían muy costosos |

|

Extracción de información cruda de todos los eventos |

X |

|

|

Extracción masiva de información |

X |

|

|

Generación de alertas específicas a un evento |

X |

X |

|

Generación de alertas específicas a un conjunto de eventos |

** Puede hacerlo, pero suele contar con limitaciones |

X |

|

Generación de alertas en función de otras alertas |

** Muy limitado |

X |

|

Generación de reglas de correlación |

X |

|

|

Almacenamiento de bitácoras |

Crudo |

Normalizados* (pueden guardar datos crudos, pero los recursos serían costosos) |

|

Reportes |

Sí, orientados a estadísticos e históricos de información sin procesar |

Sí, orientados a reglas del negocio |

|

Rendimiento |

Orientado a la extracción y almacenamiento masivo de información |

Orientado a la comparación continua de información para generación de alertas complejas |

|

Complejidad |

Baja, media si hay que integrar dispositivos no nativos |

Alta, en función de la cantidad de dispositivos no nativos, aplicaciones y las reglas a configurar para correlación y alertas |

|

Integración de cualquier fuente de eventos |

Depende el fabricante |

|

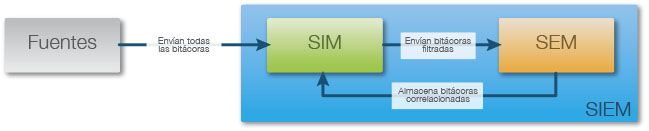

La intención con la tabla anterior es proveer una guía mínima que puede ayudar al decidir qué herramienta se debe adquirir. Mi intención no es hablar de un fabricante en particular, ya que muchos de ellos tienen soluciones que fungen como SIM o SEM y los consolidan en un SIEM. Es posible, sin embargo, tener un fabricante A que provea SIM y un fabricante B que se enfoque en SEM, o bien un SIEM que se realimente. Se puede generar un flujo como el presentado en la siguiente gráfica:

.

Nótese que los elementos muy importantes para decidir son la cantidad de bitácoras y el tiempo que se retendrán. Por ello las empresas deben definir qué información se requiere y por cuánto tiempo, ya que de esta manera se enfocarán apropiadamente los recursos económicos, de personal y de almacenamiento.

.

La piedra de Roseta

Una característica vital a la hora de elegir una herramienta es su capacidad de integrar diversas fuentes de eventos. Esta es una de las ligas más importantes con la primera parte del artículo, específicamente en lo que llamé “La Torre de Babel”. Al existir diferentes tipos de bitácoras con diferentes tipos de mensajes y diferentes formatos de colección, no hay un solo fabricante que tenga una conexión de tipo nativa (desarrollada por el fabricante) para todos los sistemas del mercado. Además recordemos que incluso es factible implementar aplicaciones hechas en casa, lo cual puede llevar a un escenario con bitácoras en múltiples formatos. Afortunadamente, las tecnologías comunes en el mercado suelen contar ya con los conectores nativos generados por los propios fabricantes de los SIEM.

Para ello, los diseñadores de herramientas SIEM (incluso los de tipo open source) tienen una funcionalidad particular que permite integrar fuentes “no nativas” (sin soporte directo del fabricante) a los sistemas. El reto es traducir las diferentes bitácoras a un lenguaje que el SIEM entienda, y el concepto aplica para la gestión de bitácoras o correlación por igual. El desarrollo de una conexión (llamada colector o conector, dependiendo del fabricante) a un sistema no nativo puede involucrar desarrollo, parsing (interpretación de campos) y selección de eventos de acuerdo con las necesidades de generación de alertas.

Especialmente para correlación, la “piedra de Roseta” involucra inteligencia en el parsing, lo cual es una tarea que tiene una demora variable en función de la complejidad de la interpretación de la bitácora, de las alertas y de los reportes que queremos se generen a partir de esta. Es aquí donde la herramienta cobra el carácter de consumidora de servicios consultivos que muchos fabricantes o proveedores de servicio ofrecen y que supone un costo oculto a considerar.

Como se puede apreciar, la integración de cualquier fuente de eventos es un factor preponderante a tomar en cuenta, por lo que debe saberse previo a la selección de una herramienta, cuáles tecnologías habrá que integrar para colección de bitácoras o correlación, y en función de eso seleccionar los servicios y la herramienta que mejor se ajuste a dichas necesidades.

.

Consideraciones técnicas para un SIM/SEM/SIEM

Para finalizar esta entrega, me interesa también mencionar las características de hardware que usualmente se ven involucradas en las herramientas y cómo una pobre selección del hardware se convertirá en serios dolores de cabeza:

- Fuentes de eventos: se debe listar cada tipo de fuente que enviará bitácoras al sistema SIEM para determinar los eventos por segundo (EPS) que deberán manejarse, y con ello tener información para definir si se requiere un equipo único o una arquitectura distribuida (por lo general se recomienda implementar los sistemas SIEM en equipo distribuido).

- Espacio en disco duro: hay que considerar los tipos de bitácoras a recolectar. Algunas de las consideraciones más importantes al determinar el espacio en disco son:

- Para altas tasas de almacenamiento hay que tomar en cuenta los arreglos de discos (sistemas NAS, SAN o DAS), de acuerdo con el tiempo de vida de las bitácoras y cuántos EPS se esperan.

- Revisar los esquemas de compresión de los fabricantes, así como considerar que los eventos a correlacionar suelen no comprimirse porque se requieren para otras actividades.

- Hay que evaluar también los tipos de RAID a usar y los tipos de discos duros. Las tasas de entrada/salida (I/O) son relevantes para generar reportes y búsquedas ágilmente.

- Memoria RAM: es un elemento vital para la generación de reportes, ejecución de reglas de correlación y búsquedas en línea. Los sistemas híbridos SIEM suelen tener sus “cerebros de correlación” en la memoria RAM, ya que usualmente es ahí donde se procesan las reglas configuradas.

- Procesador: especialmente relevante para los sistemas de búsqueda, reportes y motores de correlación. Los manejos en sistemas de archivos o bases de datos, dependiendo la solución SIEM, dependen de la velocidad, cache y otras características de los procesadores.

- Arquitectura de red: las bitácoras suelen consumir ancho de banda en función de la forma en la que se envían a los sistemas SIEM. Por lo general los conectores proveen algún tipo de compresión para apoyar un mejor manejo de las mismas, pero desplegar conectores en todas las localidades puede terminar siendo más caro que otras opciones. La arquitectura de red debe evaluarse para determinar si tiene la capacidad de obtener las bitácoras de la mejor manera sin impactar otras comunicaciones. El ancho de banda entre localidades también debe medirse y considerarse.

- Alta disponibilidad: debido a sus características de operación, no es posible contar con alta disponibilidad en los elementos que colectan bitácoras. En motores de correlación, sistemas de archivos, arreglos de disco y bases de datos sí pueden existir estos elementos.

.

Conclusiones

Administrar las bitácoras es sumamente complejo, ya que requiere un completo entendimiento de cuál es el objetivo de la organización para, en función de ello, traducir las diferentes bitácoras en indicadores que permitan la toma de decisiones. Si bien el enfoque dado en este artículo va orientado a seguridad (correlación), el concepto aplica a otros elementos como inteligencia de negocios, sistemas antifraude o tableros de control.

Implementar estos sistemas implica involucrar varias y distintas áreas como son telecomunicaciones, desarrollo, gestión de sistemas y administración de bases de datos, por mencionar algunas de las más recurrentes.

Es responsabilidad del consultor orquestar las juntas y ser claro en lo que se requiere para que la implementación, y posteriores integraciones de fuentes, resulten exitosas, pero es responsabilidad de la organización definir el enfoque y alcance de la solución buscada para, a partir de ello, definir las reglas de negocio y realizar las integraciones necesarias. Los especialistas en cada tecnología deben apoyar a validar que la información generada en el sistema SIEM sea la esperada.

Puede sonar desalentador el volumen y complejidad de trabajo que hay que hacer, pero no hay un solo humano en la Tierra que sea capaz de procesar tanta información como la que generan los sistemas hoy en día. Es fácil perder el rastro, por ello nacieron estas herramientas: para facilitarnos un poco la vida, pero para echarlas a andar es necesario trabajar y dedicarles tiempo, recordando que estas herramientas pueden ser muy útiles para resolver un problema o encontrar pistas que permitan solucionar algún incidente de seguridad.

Espero que este artículo les permita disipar algunas dudas y los aliente a tomar en cuenta las bitácoras, así como tener elementos base para definir la tecnología que mejor les convenga.

Deja tu comentario