Antes de retomar el hilo de mi colaboración anterior, quiero comentar un hecho que es un claro ejemplo de algunos de los temas de los que he platicado en esta columna: el 27 de julio de 2010 Ron Bowes, de Skull[i]

Antes de retomar el hilo de mi colaboración anterior, quiero comentar un hecho que es un claro ejemplo de algunos de los temas de los que he platicado en esta columna: el 27 de julio de 2010 Ron Bowes, de Skull[i]

Security, compartió, mediante un archivo de 2.6 GB, los datos de 100 millones de cuentas de usuarios de Facebook. Entre los datos que compartió se encontraban el nombre de la cuenta, direcciones, fecha de nacimiento y números telefónicos.

Ron obtuvo esta información mediante el uso de un script que ejecutaba búsquedas en Facebook e interactuaba con la herramienta nmap. Unos días después un lector de Gizmodo[ii] realizó un estudio de las direcciones IP a las que se tenía acceso descargando la información del estudio de Ron Bowes, y encontró que desde IPs de grandes corporaciones se estaba descargando la información:

- Apple.

- BBC.

- Ernst & Young.

- HBO.

- IBM.

- Intel.

- Lucasfilm.

- Univision.

Esto nos vuelve a demostrar que las personas no estamos conscientes de la falta de privacidad de nuestros datos en Internet, y que mediante búsquedas especiales es posible obtener muchos datos privados; también demuestra que las grandes corporaciones están en la búsqueda de cualquier información que les sirva para incrementar sus estudios de mercado, entre otras cosas.

Ahora sí, regresando al tema que me ocupa, de acuerdo a la información obtenida del sitio Web www.viviendoamexico.com ya podemos determinar:

- Quién es su proveedor (ISP).

- Quiénes son sus administradores.

- Cuáles son los dominios que comparten tanto DNS como aplicaciones Web.

Nuestra investigación aquí podría tomar dos caminos, seguimos con la investigación de la organización en sí y detectamos información sensible de la misma u optamos por averiguar información personal tanto de los administradores como de sus colaboradores. Una investigación completa debe enfocarse en ambas direcciones. Así pues, en esta parte del artículo intentaré abordar ambas direcciones mostrando una visión general del tipo de información que podemos encontrar, sin entrar en mucho detalle.

Primeramente realicé algunas búsquedas para identificar más información personal de los administradores. La mayoría de las personas hoy tiene alguna cuenta en redes sociales y muchas no restringen esta información personal.

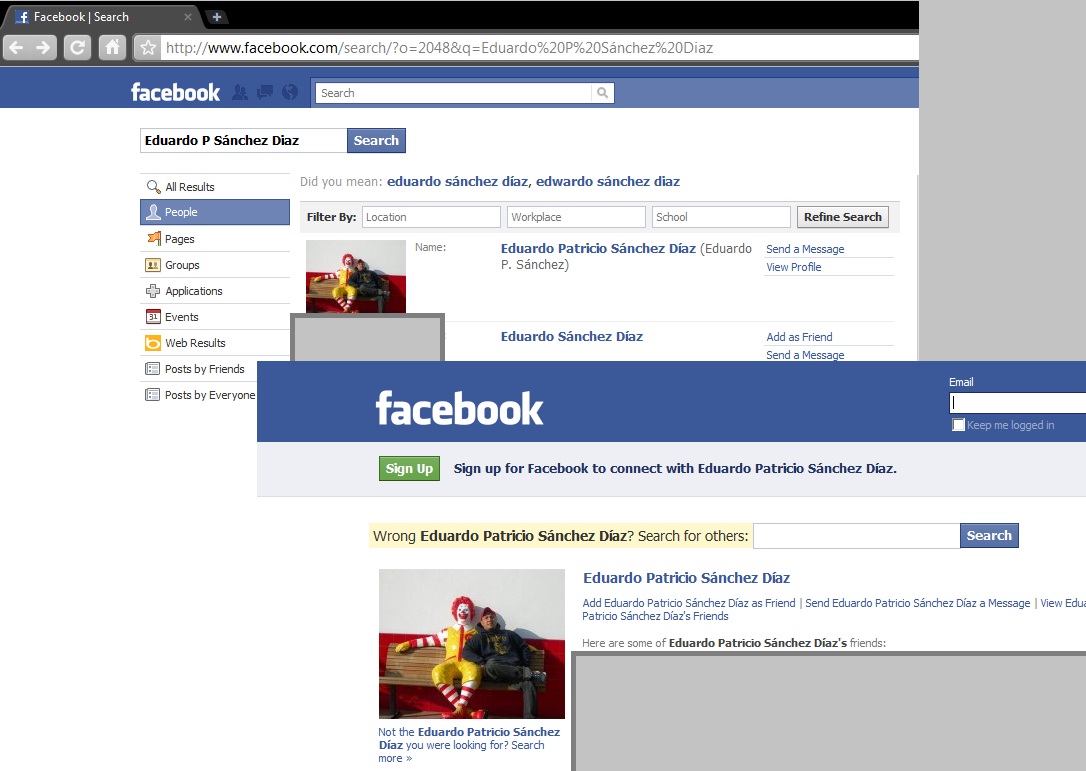

Facebook cuenta con un directorio y al ingresar los datos de uno de los administradores del sitio que estamos analizando muestra lo siguiente:

Nota: Los cuadros en gris cubren información de terceras personas que es considerada privada;, dicha información queda fuera del alcance del artículo.

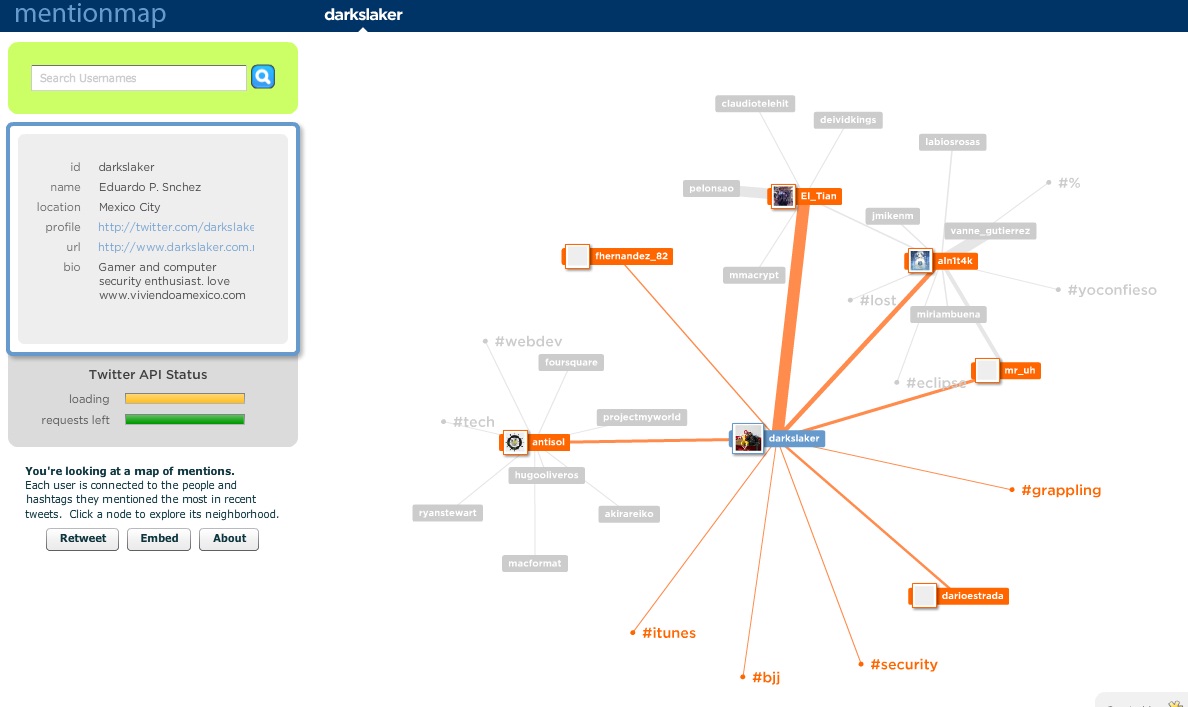

Al realizar búsquedas similares en la página http://apps.asterisq.com/mentionmap/ podemos visualizar información interesante:

Nuevamente se detectan relaciones entre la persona analizada y otros miembros que participan en el portal Web Viviendo a México.

De acuerdo al tipo de información que se esté buscando, el investigador podría continuar ahondando para rastrear más relaciones entre personas e información publicada en redes sociales; mientras más información posea un investigador o un atacante más herramientas tendrá.

Otra importante fuente de información son los “metadatos”: La mayoría de las organizaciones publica información en sus portales Web y mucha de esta información está en archivos tanto de imágenes como en documentos. Además de la información explícita, todo archivo contiene información adicional guardada, que se conoce como “metadatos”, que puede referirse al dueño del archivo, al lugar donde se encontraba guardado, a la versión, etcétera. A continuación se muestra un ejemplo de lo que podemos encontrar en los metadatos en dos tipos de archivos diferentes:

Metadatos de un archivo Word

Metadatos de una imagen

Metadatos de una imagen

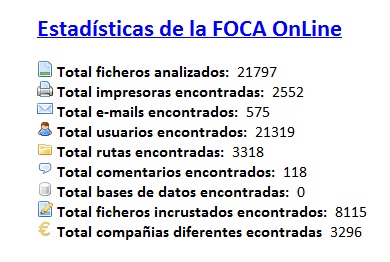

Para concluir con los metadatos me gustaría que conocieran las estadísticas de la herramienta en línea FOCA[iii], las cuales muestran datos interesantes al analizar diversos metadatos.

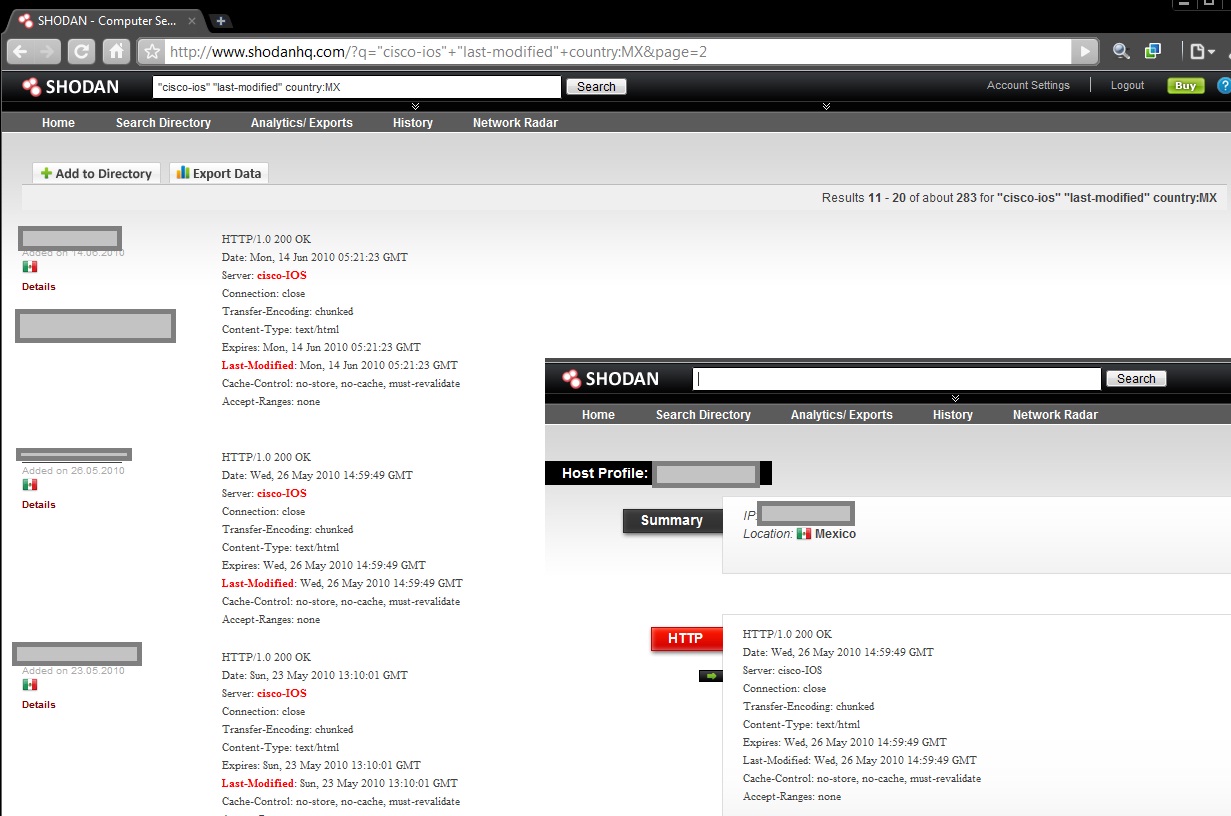

Otra herramienta interesante es SHODAN, el primer buscador de equipos de cómputo en Internet, el cual nos permite identificar tipos de servidores, ruteadores corriendo y expuestos en Internet (véase figura siguiente en la que se presenta un ejemplo que presenta aquellos equipos ejecutando CISO-IOS y que pueden ser alcanzados desde Internet).

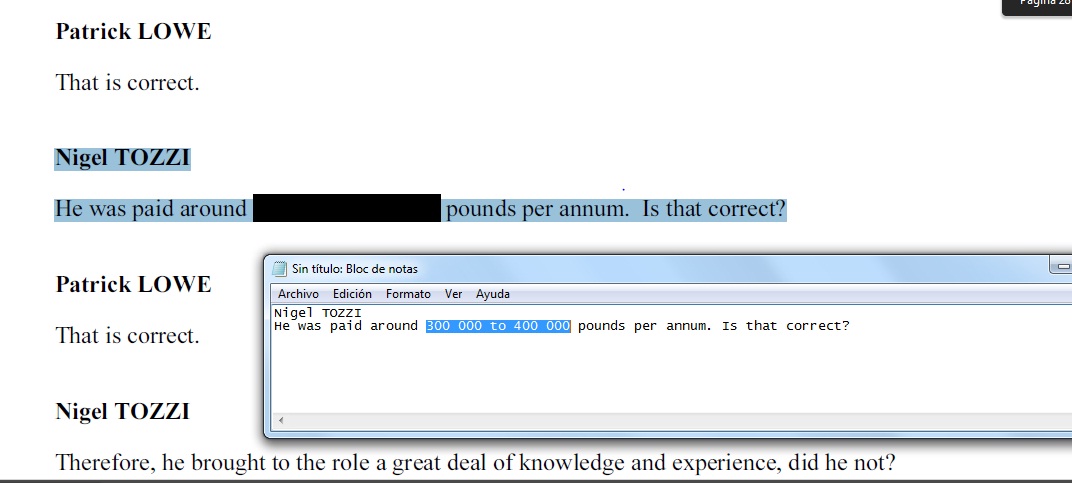

Ya para terminar este artículo, quiero hacer énfasis en la necesidad de que las organizaciones estén bien familiarizadas con la tecnología que emplean, pues de lo contrario pueden abrir muchos posibles canales a través de los cuales terceros es factible que tengan acceso a información sensible. Un claro ejemplo de ello le sucedió a la Federación Internacional de Automovilismo[iv] (FIA) que en 2007, mientas realizaba una investigación de espionaje entre Ferrari y McLaren, publicó un archivo en formato PDF con información de dicha investigación, ocultando con un recuadro negro aquellos datos que la FIA consideraba confidenciales, sin embargo con un simple copiar y pegar era posible ver estos datos:

[i] http://www.skullsecurity.org/blog/?p=887

[ii] http://gizmodo.com/5599970/

[iii] http://www.informatica64.com/foca/default.aspx

[iv] http://www.hispasec.com/unaaldia/3255

.

Metadatos de una imagen

Metadatos de una imagen

Deja tu comentario