Experiencias y lecciones aprendidas de la consultoría y auditoría en Europa, Medio Oriente y África

Introducción

Un breve artículo de revista no puede comenzar a esbozar o explicar los problemas, eventos, aprendizajes y experiencias de los últimos 12 años. Por ello, decidí centrarme en las lecciones aprendidas, en lugar de dar detalles sobre nuestro enfoque de la ciberseguridad, el riesgo y la gobernanza; y describir algunos problemas y áreas por considerar al embarcarse en sus propios viajes tecnológicos personales.

Dichas lecciones surgieron de proyectos para gobiernos centrales, organizaciones privadas, bancos centrales e instituciones, sobre riesgo, cumplimiento, gobierno de datos, ciberseguridad, continuidad del negocio, resiliencia, recuperación de datos, gestión de proveedores y contratación de terceros.

Lecciones aprendidas

Las lecciones aprendidas pueden dividirse en varias categorías:

- Generalidades.

-

- Aunque usamos el término IT (Información Technology) desde hace más de 42 años, deberíamos separar lo que corresponde a información de la tecnología. Hay dependencias, pero no deben combinarse: la información se compone de construcciones de datos que son productos de trabajo cruciales para que un proceso funcione y también es un activo, de acuerdo con la criticidad y cómo una organización valora los datos. La tecnología es toda la infraestructura, hardware, software y sistemas de red esenciales para que el mundo digital funcione.

- El riesgo de I&T no es necesariamente un riesgo de seguridad, es prioritario mirar y comprender más criterios en torno a las amenazas y vulnerabilidades de seguridad cibernética y en la nube. Se requiere integrar los paneles de gestión de incidentes del SOC (Centro de Operaciones de Seguridad) con I&T y ERM.

- No tratemos las mejoras de riesgo, control y seguridad como un programa o proyecto. En realidad es un proceso con un ciclo de vida que debe integrarse en la organización.

- No nos centremos solo en la tecnología. A veces hay una obsesión con las herramientas y la tecnología; concentrémonos, en cambio, en las personas, los procesos y la cultura; la tecnología desempeña un papel importante.

- La evaluación de riesgos digitales o de I&T no es un ejercicio matemático; se debe establecer una cultura consciente del riesgo, que sea proactiva y no reactiva.

- Utilicemos un evento catalizador para desarrollar un programa de riesgos. Por ejemplo, una auditoría regulatoria, un desastre natural, una violación grave o un incidente de seguridad.

- Enfoquémonos en la seguridad, la disponibilidad, el rendimiento y el cumplimiento.

- Jerga utilizada.

En el mundo de la tecnología hay demasiada jerga que cambia periódicamente, lo cual causa confusión en el mercado. Debemos hacer un esfuerzo para proporcionar un lenguaje sencillo, especialmente para personas no técnicas y ejecutivos de alto nivel. Siempre es recomendable hacer un glosario de definiciones para nuestra audiencia, ya sea una sesión de conocimiento, un taller de capacitación, una presentación a una junta de evaluación y hallazgos de auditoría.

Por ejemplo, alrededor de 2007 nació el concepto de cloud computing. Cuando le pregunto a las personas que no son de tecnología qué es, normalmente no pueden darme una respuesta clara.

Otro ejemplo son los informes sobre amenazas a la ciberseguridad que se producen anualmente (por ejemplo, los de ENISA-European Network Information Security, una organización sin ánimo de lucro con sede en Atenas, ahora asumida por la UE). Tienen más de 15 categorías, desde malware hasta ransomware y, una vez más, no se proporciona ninguna explicación a los lectores de lo que significan las categorías del informe. Ahora tenemos playbooks en lugar de frameworks, y nuevos conceptos como modelos de confianza, etcétera…más confusión.

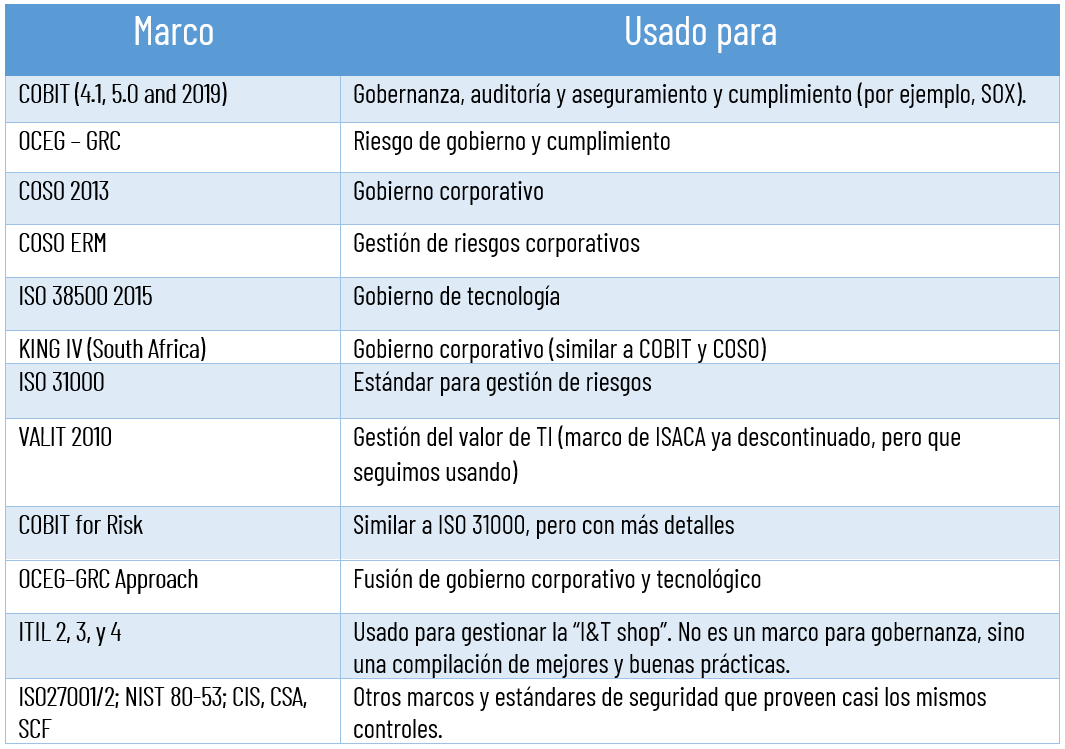

- Marcos utilizados.

Hay demasiados marcos (frameworks) en el mercado, que causan “fatiga de marcos” ¿Es necesario tener tantos cuando la mayoría hace lo mismo y proporciona los mismos controles de riesgo y seguridad? A menudo nos contactan para implementar un marco específico, ya sea COBIT, ISO, NIST COSO, CIS, etcétera.

Una lección clave que aprendimos y que siempre tratamos de enseñar a nuestros clientes es ‘NO implementas marcos’, los USAS para mejorar el rendimiento, la capacidad del proceso, reducir el riesgo, mejorar los controles y cumplir con los requisitos de cumplimiento. También les decimos que deben usar múltiples marcos para crear una vista holística y combinada.

A continuación, presento una tabla con algunos de los marcos más populares[1]:

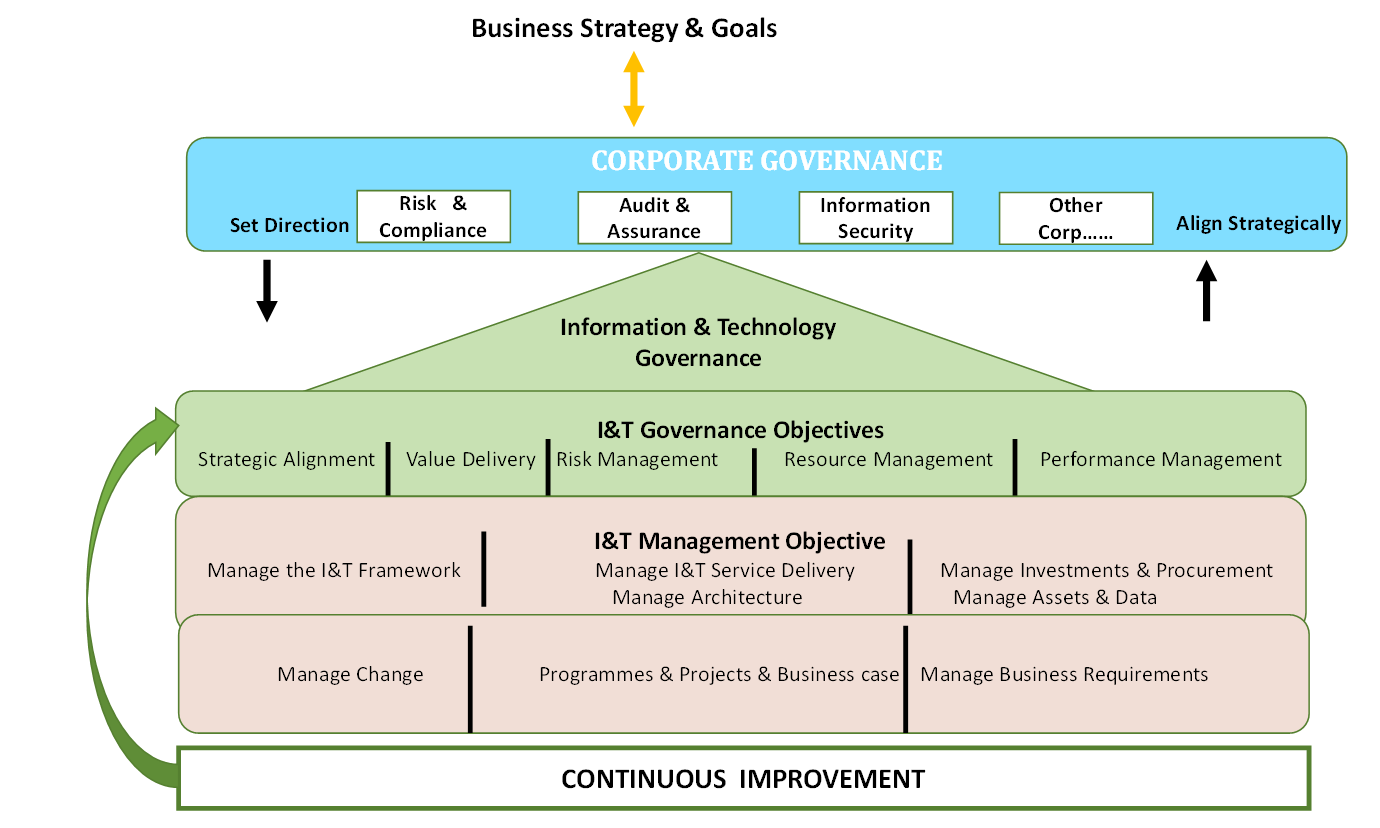

- Gobierno y gestión, ¿cuál es la diferencia?, ¿son conceptos separados?

La distinción entre gobierno y gestión a menudo se malinterpreta. La integración efectiva de estos dos elementos es fundamental para el éxito del gobierno corporativo y de I&T en cualquier empresa u organización. Por ejemplo, el gobierno corporativo y de I&T NO es responsable de «renderizar» la infraestructura de I&T. El gobierno corporativo y de I&T es responsable de la «supervisión de los procesos de gestión» que proporciona una infraestructura de I&T. Cada organización tiene gobernanza.

El hecho es que todos los gerentes (y todas las decisiones) son «gobernados», incluso cuando no hay «gobernadores».

El propósito de la gobernanza es permitir y garantizar la toma de decisiones razonada y racional, es un proceso… por lo tanto, los mecanismos formales de gobernanza solo son necesarios cuando los mecanismos de gobernanza informales no permiten ni garantizan una toma de decisiones razonada y racional.

La «distinción» de gobernanza a gestión: en opinión de ISO y COBIT, la gobernanza es distinta de la gestión, y para evitar confusiones los dos conceptos están claramente definidos en sus estándares y marcos. Pero la gobernanza no está separada de la gestión… debe distinguirse y alinearse. Los gerentes gobiernan: evalúan, planifican, organizan, dotan de personal, dirigen, monitorean y controlan[2]. Y los gobernadores pueden tener algunas cosas qué hacer … cuando su monitoreo expone variaciones, brechas, desviaciones y fallas.

En nuestros programas y proyectos nos centramos en las siguientes áreas clave de gobernanza:

- Alineación estratégica: proporcionamos una visión holística del negocio actual y el entorno de I&T, la dirección futura y las iniciativas necesarias para migrar al entorno futuro deseado. Nos aseguramos de que el nivel deseado de digitalización sea parte integral de la dirección futura y la estrategia de I&T. Y alineamos la estrategia de I&T de la organización con la estrategia corporativa.

- Entrega de valor: tratamos de optimizar el valor para la organización a partir de inversiones en negocios, servicios de I&T y activos. Siempre ejecutamos la dirección estratégica establecida para las inversiones en línea con la visión de la arquitectura empresarial y la hoja de ruta de I&T. Y consideramos las diferentes categorías de inversiones y las limitaciones de recursos y financiación.

- Gestión de riesgos: continuamente identificamos, evaluamos y reducimos el riesgo relacionado con I&T dentro de los niveles de tolerancia establecidos por la gerencia ejecutiva de la empresa. Nos aseguramos de que la taxonomía de gestión de riesgos de la empresa se entienda, articule y comunique, y que se identifique y gestione el riesgo para el valor empresarial relacionado con el uso de I&T.

A continuación, comparto algunas lecciones específicas que aprendimos de la gestión de riesgos:

-

- Algunas de las categorías de respuesta al riesgo NO funcionan en la realidad.

- ¿Evitar el riesgo? Hoy no se puede evitar, el ejemplo más simple ante un proyecto de alto riesgo, no es posible abandonarlo en la mayoría de los casos.

- La transferencia de riesgos (por ejemplo, adquirir un seguro o subcontratar) NO reduce su responsabilidad sobre el riesgo; mi opinión es que estas dos opciones deben eliminarse.

- La aceptación del riesgo es una opción válida, pero depende del país y la cultura de la organización; esto NO siempre fue una opción.

- Existe la necesidad de mejorar su reputación mejorando su perfil de riesgo, al demostrar que ha incorporado buenos controles y riesgos en la organización.

- El riesgo reputacional NO es una causa de un riesgo, como se afirma constantemente, es un efecto de la respuesta al riesgo.

- Asignación de recursos: nos aseguramos de que haya recursos comerciales y relacionados con TI adecuados y suficientes, personas, procesos, tecnología y finanzas disponibles para apoyar los objetivos de la organización de manera efectiva y a costos óptimos.

- Gestión del rendimiento: Recopilamos, validamos y evaluamos los objetivos y métricas empresariales y de alineación. Nos aseguramos de que los procesos sean monitoreados y de que las prácticas se realicen según los objetivos y métricas de rendimiento y conformidad acordados. También nos aseguramos de que proporcionen informes sistemáticos y oportunos.

Figura 1. Ejemplo de un modelo desarrollado para una organización gubernamental

- Problemas clave de control de procesos.

- Violaciones de políticas y procedimientos, por ejemplo, no adherirse a la segregación de funciones (SOD).

- Errores de usuario.

- No hay control de puntos finales y BYOD (llevar el propio dispositivo al trabajo).

- Ataques y amenazas de seguridad cibernética que no se toman en serio.

- Controles de I&T y seguridad insuficientes o mal diseñados.

- Funcionamiento ineficaz de esos controles.

- Uso indebido de los recursos de I&T, por ejemplo, almacenamiento de datos confidenciales en computadoras portátiles y dispositivos de punto final y controles deficientes de acceso, mediante las aplicaciones, a estos datos sin cifrado.

- No usar ni implementar demasiados objetivos de control interno, pues será insostenible; administre algunos y métricas clave y tendrá menos eventos de riesgo. Menos es más (alrededor de 15 procesos clave y 45 objetivos clave de control es un buen número).

- Implementar actividades de control específicas para que coincidan con las 125. Una vez más, menos es más. Hay una tendencia en el mundo de la ciberseguridad a tener demasiados controles y demasiadas métricas. Es insostenible de gestionar.

- Evaluar los controles y riesgos al menos trimestralmente a través de un RCSA (autoevaluación de control de riesgos), pero monitoreando mensualmente. Haga una auditoría interna completa anualmente, adopte un enfoque basado en el riesgo para identificar prioridades; no puede hacer todos los controles de proceso en una auditoría de un año. Sin embargo, asegúrese de que en su planificación de auditoría cubra todos los procesos de I&T y seguridad en un ciclo de vida de tres años.

- Automatizar tantos controles como sea posible, la prevención es mejor que la detección.

- Un proceso efectivo de riesgo y control reduce los problemas de cumplimiento y mejora el rendimiento empresarial y digital.

- Tratar de integrar un único punto de responsabilidad para riesgo, aseguramiento y cumplimiento. Los requisitos de BASILEA III aún pueden cumplirse. Ha sido común, especialmente en bancos y organizaciones financieras, separar el ERM de la auditoría interna y el cumplimiento. Esto produce informes de riesgo aislados y duplicados que confunden a la alta gerencia.

- Proponemos encarecidamente a los ejecutivos que el ERM incluya más categorías de informes que solo riesgo operativo, y los alentamos a agregar categorías específicas de I&T y amenazas y vulnerabilidades de ciberseguridad.

- Finalmente, recomendamos no desarrollar un Rolls Royce cuando un buen Toyota compacto funcionará.

[1] Mientras hablamos, el NIST está a punto de introducir un nuevo marco de gestión de riesgos para la IA. Una vez más, ¿es esto necesario? BMW no crea un nuevo marco para un nuevo producto. Es posible que tengan que agregar amenazas, vulnerabilidades y más categorías de riesgo, pero no hay necesidad de crear un nuevo marco. El riesgo es riesgo y las taxonomías están bien establecidas.

[2] COBIT divide gobernanza y gestión en dos dominios. Nosotros no lo consideramos así, pues es un concepto confuso.

Deja tu comentario