“Cada mañana, en la jungla del África, una gacela se despierta; sabe que deberá correr más rápido que el león más veloz, o este la devorará …”

“Cada mañana, en la jungla del África, una gacela se despierta; sabe que deberá correr más rápido que el león más veloz, o este la devorará …”

Con esta conocida historia, hacemos un símil con las amenazas que ejercen grupos de criminales, cada día más calificados y con mayores capacidades para afectar a las organizaciones, y la carrera que estas deben seguir para poder enfrentarlas con algún relativo éxito y proteger su supervivencia.

Las amenazas persistentes avanzadas o APT (Advanced Persistent Threat) son muy famosas en los medios de ciberseguridad por tratarse de amenazas reconocidas como las más sofisticadas y poderosas, que además perduran en el tiempo dentro de las organizaciones.

Definición de APT

NIST define APT como: “un adversario que posee niveles de experiencia y recursos significativos que le permiten crear oportunidades para lograr sus objetivos mediante el uso de múltiples vectores de ataque. Estos objetivos suelen incluir el establecimiento y la ampliación de puntos de apoyo dentro de la infraestructura de TI de las organizaciones seleccionadas con el fin de filtrar información, socavar o impedir aspectos críticos de la organización; o posicionarse para atacar estos objetivos en el futuro”.

Las APT son realizadas en colectivo, de manera coordinada y organizada sistemáticamente con acopio de diversas especialidades para hacerse manifiestas con posterioridad o cuando lo consideren más oportuno. Se caracterizan por ser ataques inteligentes y sigilosos, con focos de gran envergadura y afectación frecuentemente masiva; es decir, que difieren de los típicos ataques puntuales de hackeo.

En algunos casos son tan sofisticadas y complejas estas amenazas que se generan con el concurso del cibercrimen organizado, competidores no éticos, organizaciones oscuras expertas, e incluso estados-nación que trabajan según sus especialidades, y usan estrategias, tácticas, técnicas, procedimientos y herramientas sofisticadas sobre un objetivo común.

Las víctimas pueden ser organizaciones privadas, infraestructuras críticas e instituciones públicas de otros estados, que hoy están más expuestas, dado que los vectores de exposición se han amplificado con la globalización, la internacionalización de las economías y las relaciones múltiples que se amplifican por las cadenas de proveedores que intervienen en la generación de valor. Así mismo, con el surgimiento y aplicación de nuevas tecnologías en lo que se ha denominado la 4ª revolución industrial, hoy en uso para el desarrollo, operación y ofrecimiento de nuevos productos y servicios, cada día más digitales o con compromisos mayores tecnológicos en sus ciclos de valor, la exposición se ha incrementado a niveles alarmantes.

Los múltiples eslabones de estas cadenas determinan nuevas vulnerabilidades que pueden ser objeto de ataques que perduran por periodos extendidos y que quedan latentes para explotarlos en la mejor oportunidad.

La verdad es que frecuentemente las soluciones de seguridad, ciberseguridad y privacidad están a la zaga de los desarrollos y nuevas formas de ataques del cibercrimen organizado, que evolucionan permanentemente y utilizan nuevas tecnologías haciendo más complicada su detección, respuesta, contención y recuperación.

¿Cómo operan las APT?

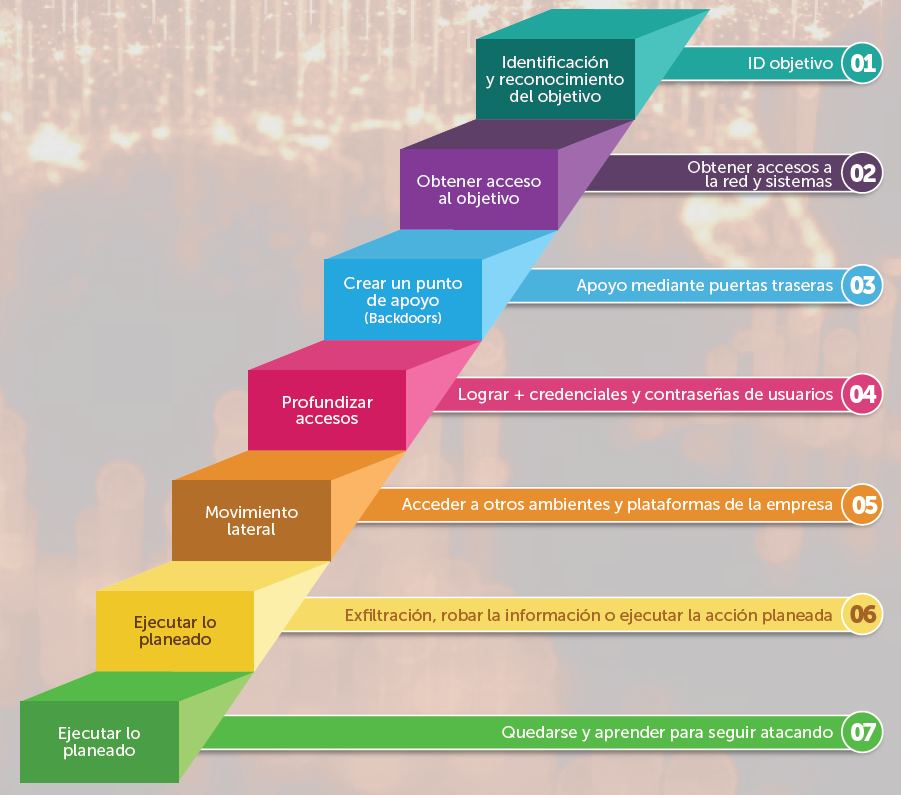

Un ataque APT tiene típicamente siete etapas en lo que se ha denominado la “cadena de muerte”:

Figura 1. Etapas en la cadena de ataque APT

¿Cómo enfrentar las APT?

- Contar con inventario y respectiva identificación de todos los activos tecnológicos y de información dentro del alcance a defender.

- Monitorear total y permanentemente los activos del alcance, la seguridad de red y los patrones de actividad de los datos.

- Incluir en el desarrollo de arquitecturas de redes, sistemas e infraestructuras tecnológicas en general, medidas de ciberseguridad avanzadas.

- Desarrollar un programa de generación de cultura y conciencia, apoyado en un plan de comunicaciones que ayude a los usuarios a comprender las amenazas y cómo identificarlas. Generar conciencia de estos riesgos es fundamental para definir y apoyar estrategias de defensa eficaces, lo que ayudará a mitigar los eventos de ingeniería social, phishing y todas aquellas vulnerabilidades que pueden ser explotadas en las primeras etapas del ataque. Sin un conocimiento profundo de las amenazas APT, las estrategias defensivas y el gasto serán ineficaces.

- Revisar el diseño, y si es preciso implementar reingeniería, a fin de segmentar los recursos de la red y sus servicios ofrecidos, por requisitos de acceso u otras estrategias compatibles con las necesidades de protección de la organización. Esto permite tener mejor visibilidad y control de los recursos de red y dificulta el trabajo a los atacantes.

- Definir e implementar estrategias de registro y monitoreo de “logs” para lograr la trazabilidad de los incidentes y ataques del tipo APT. Buenas definiciones permitirán que acciones de los ciberatacantes sean identificadas evitando el camuflaje.

- Implementar correlación de eventos para identificar patrones de comportamiento; priorizar aquellos de interés para obtener información, detectar y tratar más oportunamente amenazas.

- Una correcta gestión de los “logs” hará que sea mucho más difícil para los actores de la APT camuflar sus operaciones y eliminar sus huellas, lo que permitirá que los esfuerzos de respuesta a incidentes sean más efectivos y eficientes.

- Mantener el entorno de TI protegido de vulnerabilidades de día cero, mediante la implementación de las actualizaciones de los fabricantes de software y servicios digitales. Esto limita las oportunidades de intrusiones.

- Disponer de un sistema de prevención y detección de intrusos.

- Implementar una filosofía de mínimo privilegio, que consiste en permitir acceso solo a aquello estrictamente necesario para el desempeño de funciones. Esto ayuda a evitar el escalamiento de privilegios y los esfuerzos de movimiento lateral de los atacantes.

- Desarrollar pruebas de penetración, pruebas de “ethical hacking”, auditorías técnicas y ejercicios prácticos de simulación de escenarios de ataque que emulan actores del tipo APT. Estas son medidas que permiten la autoevaluación y capacitación del personal del equipo de defensa.

Estrategias complementarias para enfrentar las APT

Se ha demostrado que los métodos actuales de detección de malware son insuficientes para identificar y defenderse de APT; se requiere que, además de usar las técnicas de prevención de vanguardia, se evolucione a sistemas de monitoreo e identificación temprana de amenazas, para poder actuar en consecuencia de una manera más oportuna y minimizar los impactos derivados del ataque.

Para la gestión de este tipo de amenazas es preciso tener un enfoque cruzado con una visión más holística, lo que determina desarrollar estrategias innovadoras para enfrentarlas, y no solo tratarlas desde el punto de vista meramente tecnológico, hay que ir más allá de las técnicas o métodos clásicos de defensa, usar técnicas de análisis híbrido, con apoyos tipo Sandbox basado en el comportamiento, pero también apoyarse en estrategias dirigidas a cada etapa de la cadena APT.

El uso de minería de datos para rastrear e identificar las trazas de procedencia e identificar y analizar relaciones causales entre variables de comportamiento del sistema, y de manera complementaria usar algoritmos para la detección de anomalías, podría posibilitar la identificación más temprana de situaciones, comportamientos anormales y acciones maliciosas.

Conclusiones

Los ataques APT han venido creciendo significativamente a nivel mundial y su grado de sofisticación ha incrementado su complejidad. La multiplicidad de los ataques APT van “in crescendo” con pérdidas millonarias para los atacados.

Ningún producto o solución por sí sola puede defendernos de los ciberatacantes que evolucionan modificando sus tácticas a niveles de sofisticación cada vez mayores.

Todo ello demanda un enfoque holístico, desarrollos de nuevas estrategias, técnicas y herramientas, por lo cual se debe ampliar el conocimiento sobre las APT, sus modus operandi, e ir evolucionando permanentemente, tal como lo hacen las tácticas y técnicas APT.

Hay que empezar por proteger aquello identificado como más crítico, como resultado de la clasificación de activos y datos y la evaluación de riesgos sobre ellos, lo que determinará su ubicación y controles.

Es imposible protegerlo todo; los esfuerzos y recursos deben concentrarse en proteger los datos de alto valor, a través de segmentos de red en zonas seguras administradas en la protección más profunda de la infraestructura defendible la cual tendrá que estar bien monitoreada.

Deja tu comentario