El panorama de ciberamenazas continúa haciéndose más complejo y agresivo. No solo se ha incrementado la cantidad de ataques sino también su sofisticación, provocando que los equipos de monitoreo de seguridad se vean rebasados. Si a esta situación le añadimos la problemática ocasionada por la escasez de talento la cual dificulta en gran medida que se cuente con los ciberanalistas “adecuados” (refiriéndome a que se tenga la cantidad suficiente, y a que ese personal tenga los conocimientos y experiencia necesaria para hacer frente a las amenazas), entonces podemos visualizar el gran reto que hoy afronta la mayoría de las organizaciones.

El panorama de ciberamenazas continúa haciéndose más complejo y agresivo. No solo se ha incrementado la cantidad de ataques sino también su sofisticación, provocando que los equipos de monitoreo de seguridad se vean rebasados. Si a esta situación le añadimos la problemática ocasionada por la escasez de talento la cual dificulta en gran medida que se cuente con los ciberanalistas “adecuados” (refiriéndome a que se tenga la cantidad suficiente, y a que ese personal tenga los conocimientos y experiencia necesaria para hacer frente a las amenazas), entonces podemos visualizar el gran reto que hoy afronta la mayoría de las organizaciones.

Debido a esta situación, desde hace ya algunos años surgió un nuevo enfoque en el monitoreo de la ciberseguridad, comúnmente conocido como Next Generation Security Operations Center (NG-SOC, por sus siglas en inglés). Existen múltiples definiciones de lo que significa un NG-SOC, así que, con el fin de partir de un mismo punto de análisis, podríamos decir que el objetivo de un NG-SOC es ayudar a la organización a enfrentar el panorama de amenazas rápidamente cambiante, defendiendo su entorno digital ante actividades no autorizadas (externas e internas) a través monitorear, detectar, analizar, responder, informar y prevenir incidentes.

A continuación, listo las características más comunes, y que me parecen más relevantes, que describen un NG-SOC:

- Automatizado. La automatización del análisis de un gran volumen de información utilizando técnicas de aprendizaje de máquina para detectar anomalías. También se considera la automatización de tareas de investigación, enriquecimiento y respuesta a través de flujos previamente diseñados con el fin de acelerar los tiempos de detección y respuesta, así como lidiar con el alto volumen de alertas.

- Adaptable. Evoluciona conforme lo hace el propio negocio, así como las tecnologías de la información que lo soportan, y de igual forma debe adaptarse a la rápida evolución del panorama de amenazas.

- Inteligente. Es indispensable que el NG-SOC utilice diversas fuentes de inteligencia de amenazas para enriquecer los eventos identificados permitiendo así automatizar tareas y también facilitar las tareas de los analistas. Adicionalmente a la inteligencia de amenazas, debe contar con información de ciberinteligencia que le permita conocer mejor las técnicas, tácticas y procedimientos (TTP, por sus siglas en inglés) de los ciberactores, y con ellos detonar acciones preventivas y/o correctivas.

- Unificado. Esto es no generar silos en la visibilidad ni en el monitoreo ni en la respuesta. En la medida en que se integra o unifica la operación tanto a nivel plataformas tecnológicas como a nivel procesos y personal, le dará a la organización la capacidad de identificar eventos relevantes y de analizarlos de forma retrospectiva y transversal.

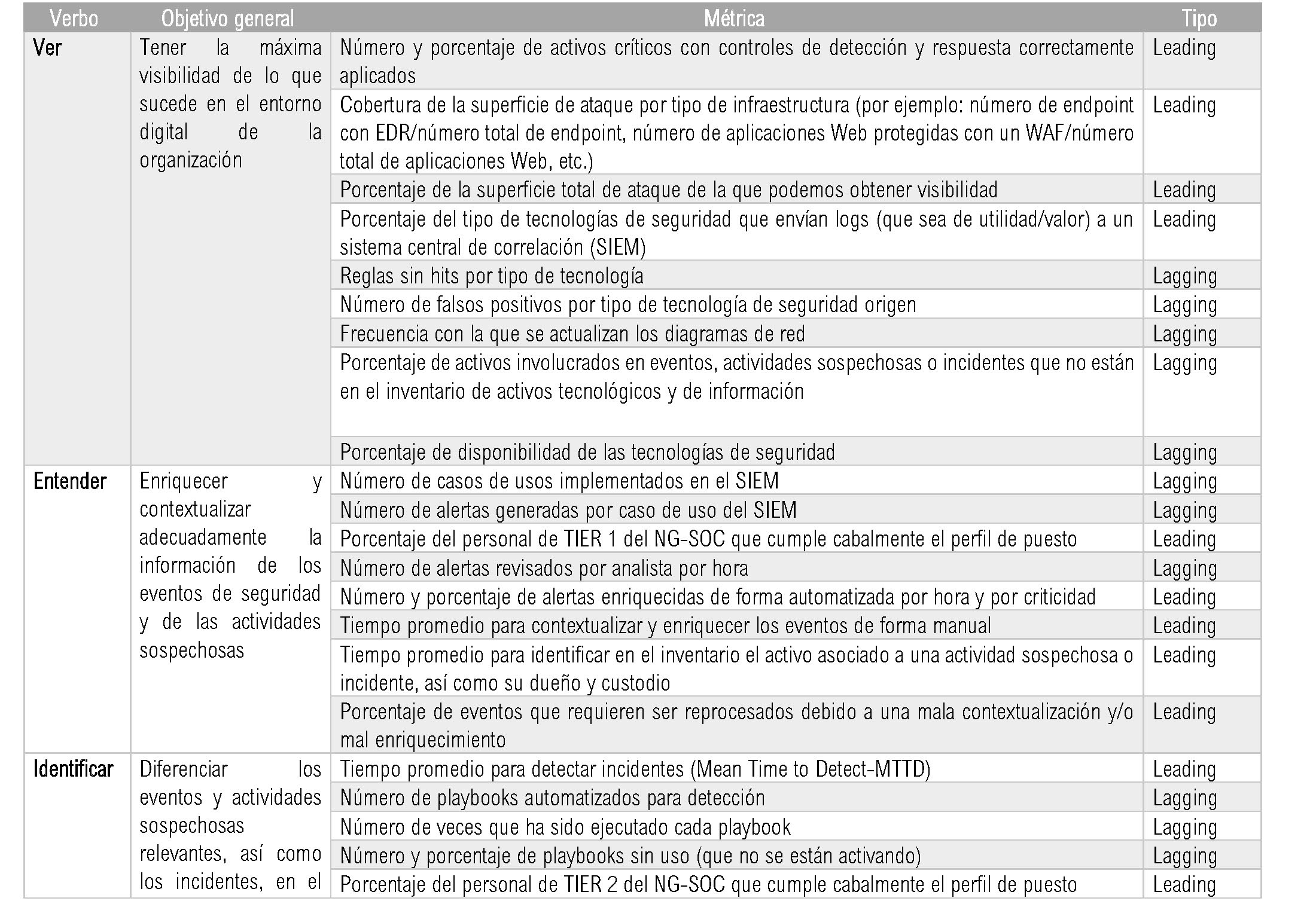

Desde mi punto de vista, las funciones de un NG-SOC podemos describirlas a través de cinco verbos:

- Ver. La capacidad de tener diversos tipos de “sensores” (telemetría), a lo largo y ancho de la organización, que generen información de seguridad y que esta sea enviada a los sistemas centrales de correlación y automatización.

- Entender. La capacidad de enriquecer y contextualizar los diversos eventos de seguridad recolectados y dar a los analistas tanto herramientas como conocimientos y experiencia para comprender los eventos.

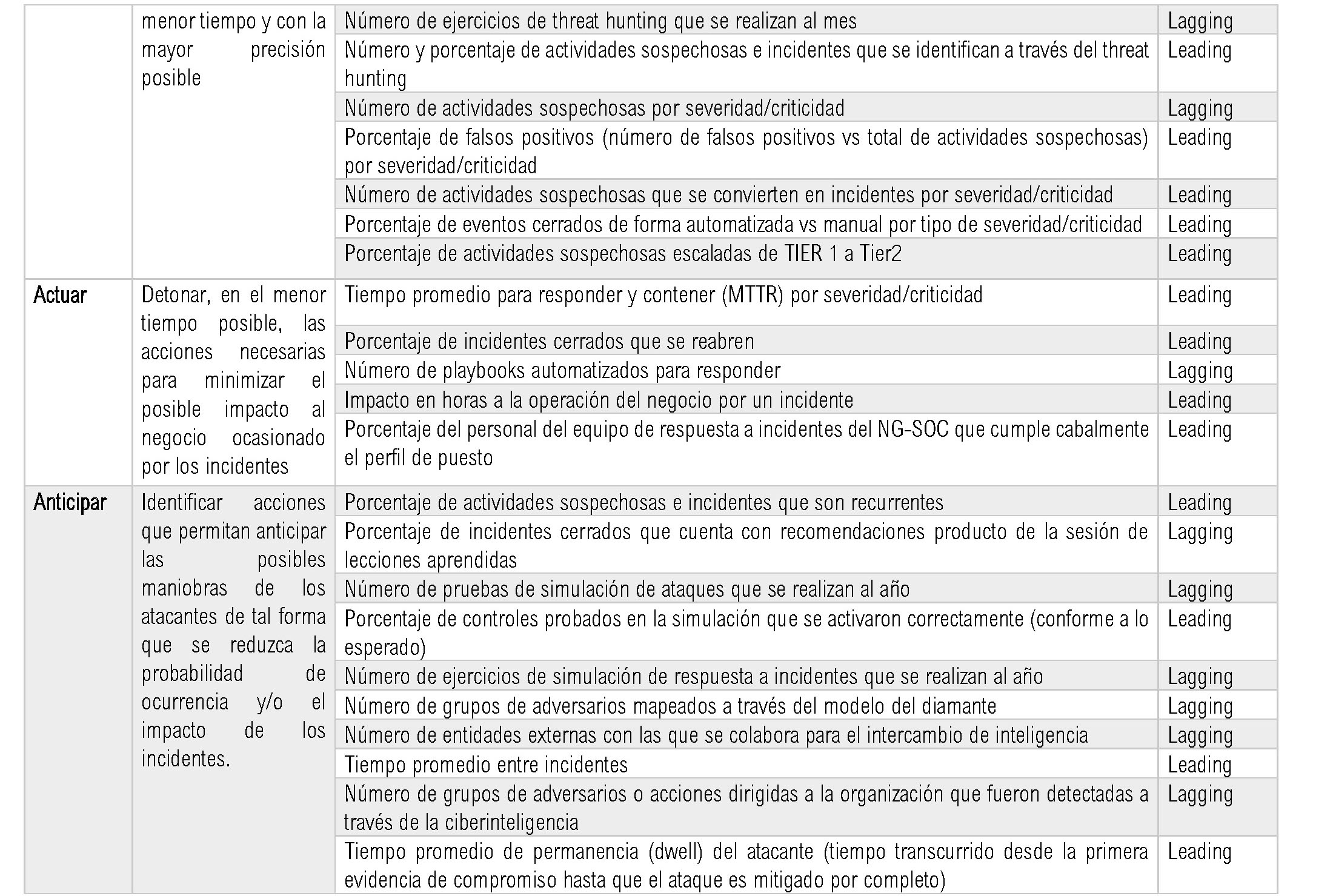

- Identificar. La capacidad de reconocer y priorizar los eventos que son relevantes o que se han convertido en incidentes.

- Actuar. La capacidad de actuar ante eventos relevantes e incidentes para reducir el posible impacto a la organización.

- Anticipar. La capacidad de prever escenarios de riesgo, así como de ejecutar acciones que ayuden a reducir la probabilidad de ocurrencia o su posible impacto.

Moverse a este nuevo enfoque requiere fortalecer las tecnologías de seguridad (elementos de visibilidad o telemetría), fortalecer las plataformas de operación del SOC considerando además del sistema de correlación (SIEM) plataformas de automatización (SOAR), de inteligencia de amenazas (TIP), de análisis de comportamiento (UBA/UEBA), entre otras, así como robustecer los procesos operativos y las prácticas de entrenamiento del personal.

Pero, ¿cómo podemos medir la eficiencia y efectividad de nuestro NG-SOC?

Empecemos por definir que una métrica es un estándar de medición a través del cual podemos evaluar la eficiencia, rendimiento o progreso de una actividad, y debe ayudarnos a tomar decisiones, en este caso orientadas a reducir los riesgos de seguridad en la organización.

Existen múltiples maneras de clasificar las métricas; una de las que me parece más relevante tiene que ver con el enfoque en el tiempo, es decir, si miden el pasado o el futuro (por así decirlo). Con base en esto tenemos dos tipos de métricas:

- Lagging, también conocidas como “históricas” o “de resultados” porque miden lo que ocurrió en el pasado, lo que ya hicimos (o dejamos de hacer). Es como medir a través del espejo retrovisor del auto. Normalmente se asocian con los KPI (Key Performance Indicators).

- Leading, también conocidas como “predictivas”, buscan predecir los resultados dando indicios de si lograremos cumplir o no los objetivos establecidos. Es como medir viendo a través de parabrisas del auto. Normalmente se asocian con los KRI (Key Risk Indicators).

Ambos tipos de métricas son necesarias, pero normalmente nos enfocamos en las métricas históricas y nos olvidamos de las predictivas, si bien, en estricto sentido, no hay métrica alguna que sea puramente predictiva.

Una de las máximas en el tema de métricas señala que “las métricas dirigen comportamientos”, esto quiere decir que al establecer una métrica la gente adaptará sus comportamientos para cumplirlas haciendo cosas diferentes (cosas buenas y a veces “no tan buenas”) por lo que al establecer las métricas para nuestro NG-SOC debemos preguntarnos, ¿qué comportamientos queremos en el SOC?

Otra consideración muy útil a la hora de establecer las métricas es partir de los objetivos que queremos lograr y, a través de una metodología tipo OKR (Objectives and Key Results) o GQM (Goal Question Metric), definir aquellas métricas, tanto de tipo lagging como leading, que nos permitirán asegurar y demostrar el cumplimiento de dichos objetivos.

Ya teniendo los elementos descritos anteriormente, a continuación propondré algunas métricas para un NG-SOC, las agruparé de acuerdo con los cinco verbos funcionales mencionados unos párrafos arriba; cada uno de estos verbos tendrá un objetivo general, y finalmente identificaré el tipo de métrica propuesta.

Sin duda, fortalecer el monitoreo, detección y respuesta en este entorno de ciberamenazas más sofisticadas y agresivas a través de evolucionar el SOC a un NG-SOC es fundamental para todas las organizaciones. Ya sea que decida hacerlo de manera propia (construir), a través de la contratación de un tercero (servicio administrado) o un esquema híbrido (BOT, Build-Operate-Transfer), lo que no se debe dejar de hacer es establecer una serie de métricas que permitan conocer y mejorar, de forma continua, el nivel de efectividad y eficiencia de la operación de la seguridad.

Referencias:

- https://www.sans.org/media/analyst-program/common-practices-security-operations-centers-results-2019-soc-survey-39060.pdf

Deja tu comentario