A continuación una guía para prevención de ARP Spoofing en la cual se utilizarán los comandos netstat y arp, ya que es el mismo procedimiento para la mayoría de sistemas operativos.

La detección se llevará acabo de forma manual con el comando arp y con el mejor sniffer multiplataforma: Wireshark. Asimismo, mostraré el procedimiento en Windows usando DecaffeinatID y en Linux con arpwatch.

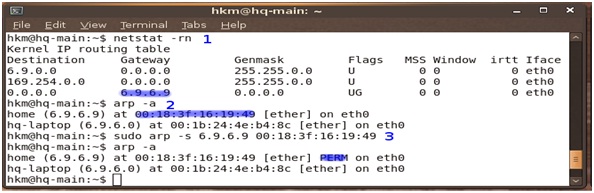

Paso 1: Obtenemos la IP del Gateway.

netstat -rn

-

Muestra en forma numérica la tabla de ruteo y en ella hay una columna con la IP del Gateway. En el ejemplo la IP es 6.9.6.9.

Paso 2: Obtenemos la dirección MAC del Gateway.

arp -a

-

Lista la tabla ARP, buscamos la IP del Gateway y a un lado tendremos su MAC.

-

En el ejemplo 6.9.6.9 tiene MAC 00:18:3f:16:19:49 (hacer esto cuando se esté seguro que no nos están atacando y que la MAC es la original).

Paso 3: Agrega una entrada estática a la tabla ARP.

arp -s <IP> <MAC>

-

Comprobaremos que hemos puesto una entrada estática si listamos de nuevo la tabla con arp -a y podemos observar que hay una entrada permanente, <PERM>.

-

Para borrar esa entrada permanente utilizamos el comando arp -d <IP>.

-

En Windows lo único que cambia es el formato los comandos y el procedimiento es exactamente el mismo.

-

En este caso como no teníamos el gateway en la tabla arp utilizamos ping <IP> para resolverlo y que se agregue automáticamente a la tabla.

Detección de ARP SPoofing

Tan sencillo como verificar que la MAC listada en arp -a sea la MAC verdadera de nuestro Gateway. Para obtener la MAC autentica del Gateway debemos seguir los pasos 1 y 2 explicados anteriormente, cuando estemos seguros de que no estamos siendo atacados. Es por eso que recomiendo tener una lista de direcciones MAC autenticas del Gateway de los lugares donde creamos que podamos ser víctima de ARP Spoofing, ejemplo: casa, oficina, café internet, etc.

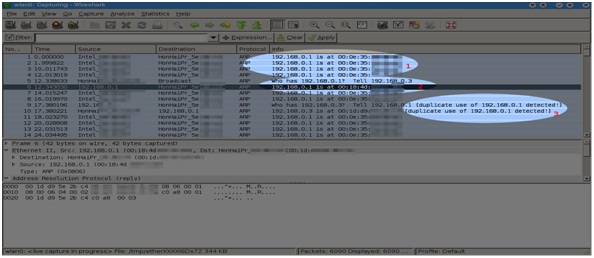

Wireshark

Wireshark es un sniffer que corre en los tres sistemas operativos y tiene, entre sus múltiples funciones, la detección de ARP Spoofing:

Podemos agregar como Filtro: arp y observar las siguientes características en el trafico:

-

Un host está anunciando su MAC sin que otros hosts se lo pidan

-

Un host solicita la MAC y hay dos respuestas de la misma IP con MAC diferente

-

Wireshark detecta el spoof: «duplicate use of <IP> detected!»

DecaffeinatID

Es un programa hecho en AutoIT por IronGeek (http://www.irongeek.com), funciona en Windows XP y Vista. Esta constantemente checando los Event y Firewall logs y te alerta cuando hay un cambio del MAC del Gateway.

[LINUX]

Arpwatch fue publicado en el 2003 por LBL Research Group (http://www.lbl.gov/) usa libpcap y monitorea cambios en las relaciones de IP – MAC. Alerta vía correo y con mensajes en los logs.

sudo arpwatch -i <INTERFACE>

Este comando no regresa nada, pero cuando un cambio en la MAC/IP es detectado, muestra un mensaje en el /var/log/syslog (o /var/log/message).

tail -f /var/log/syslog

Conclusión: Fijar la MAC en la tabla, de esa forma si alguien quiere envenenar tu tabla ARP y cambiarla no será posible, porque ahora esa MAC es estática y ya no podrá cambiarla.

Espero les sea de utilidad.

Saludos

Deja tu comentario