La contratación de proveedores es un punto crucial en el marco de cumplimiento de cualquier compañía, si se recuerda que no solo hablamos de la simple compra de servicios o productos, sino que estamos adquiriendo recursos o procesos externos que completan nuestros procesos internos, para que estos últimos cumplan con sus objetivos de negocio. No hay que perder de vista nuestras necesidades de cumplimiento, ya que a su vez necesitamos dar respuesta a nuestras exigencias regulatorias, contractuales con clientes y a nuestro propio marco normativo.

La contratación de proveedores es un punto crucial en el marco de cumplimiento de cualquier compañía, si se recuerda que no solo hablamos de la simple compra de servicios o productos, sino que estamos adquiriendo recursos o procesos externos que completan nuestros procesos internos, para que estos últimos cumplan con sus objetivos de negocio. No hay que perder de vista nuestras necesidades de cumplimiento, ya que a su vez necesitamos dar respuesta a nuestras exigencias regulatorias, contractuales con clientes y a nuestro propio marco normativo.

Con esta visión debemos enmarcar el concepto de “proveedor crítico”, cuya principal propiedad para ser calificado de esta forma es estar directamente relacionado con un proceso crítico del negocio, sin importar si lo contratado es un producto o un servicio. Revisión de procesos, relevamiento de impacto en el negocio, desarrollo de planes de continuidad, son solo algunas de las herramientas que pueden ayudarnos a identificar a nuestros proveedores estableciendo cuán crítica es nuestra dependencia hacia ellos. Ahora bien, ¿esta es la forma en la cuál debiera identificarlos? Seguramente no.

En las tres prácticas mencionadas, la identificación se refiere a descubrir una propiedad de “crítico” sobre un proveedor existente que ofrece sus servicios o productos bajo consideraciones que, hasta el momento de la evaluación, no sabemos qué tan de acuerdo están con nuestras políticas internas o externas, sin mencionar los requisitos a cumplir concernientes a obligaciones internas o contractuales con clientes.

Indefectiblemente se debe imponer una práctica en la selección de nuestros proveedores que nos permita establecer los parámetros necesarios y acordes para una contratación respecto del proceso de negocio en el que van a participar, su porcentaje de participación y el objetivo a cumplir en ese proceso. Debido a ello es que se impone establecer una gestión completa sobre nuestros proveedores, desde su selección hasta el control de su gestión ¿Y cuáles podrían ser las entradas para sentar las bases de esta gestión? Una de ellas puede ser un proceso de revisión de proyectos en el cual sea factible identificar y medir la participación de un proveedor y así establecer las condiciones operativas y de cumplimiento con las que él mismo debería contar para ser incluido en el proceso que estamos diseñando.

Si bien en este artículo nos referirnos a aquellos proveedores asociados a la tecnología, este mecanismo no es privativo de áreas de TI o de seguridad de la información; todas las áreas de una compañía diseñan o modifican habitualmente sus procesos de negocio, incluyendo proveedores que realizan actividades delegadas o proveen productos que ayudan de una forma más eficaz y eficiente a cumplir con el objetivo de ese proceso de negocio. Lo que también habitualmente pasa es que, al momento de la evaluación, solo se revisan aspectos económicos relacionados con la contratación, dejando de lado todo tipo de riesgos operacionales y de seguridad, que en su mayor parte son los que realmente van a impactar negativamente el resultado económico, de imagen y de reputación de la compañía.

Como sabemos, las áreas tecnológicas deben asegurar al negocio la disponibilidad operativa de los sistemas y la confidencialidad, integridad y disponibilidad de la información. Esto requiere que se establezcan medidas de gestión y control que aseguren la calidad de servicio mediante la evaluación, selección y seguimiento del proveedor contratado o a contratar para las áreas de TI y de seguridad de la información.

Luego de que una encuesta reveló que la mayor parte de las organizaciones cuentan con información completa de solo 15% de sus proveedores, lo que implica que no poseen información completa del 85% restante, la British Standards Institution (BSI) publicó la especificación PAS 7000:2014 de gestión del riesgo de la cadena de suministro para la precalificación del proveedor. Se debe tener en cuenta que la compañía es responsable de cualquier tipo de cumplimiento y del tratamiento que se hace de la información relacionada a contratación de servicios de terceras partes, y por ello debe velar por que cada subcontratista cumpla las regulaciones que le apliquen a la compañía (SOX, PCI, regulación bancaria, etcétera).

Por tanto, las garantías exigibles a nuestros proveedores serán las establecidas en las leyes y reglamentaciones que alcanzan a nuestra compañía, y por eso las áreas tecnológicas deben tener en cuenta lo siguiente al optar por integrar a un proveedor a sus servicios, actuales o en diseño:

- Conocer las necesidades de aplicación para el negocio

- Identificar los riesgos y requerimientos de control

- Seleccionar recurso de TI y el estándar de evaluación asociado

En relación con las responsabilidades en esta gestión, se identifican cuatro actores principales en el caso de la adquisición de servicios o productos tecnológicos:

- Áreas tecnológicas, que están a cargo de instrumentar los mecanismos necesarios para dar cumplimiento y poner en práctica las pautas de seguridad de la información en la contratación de sus proveedores y contratistas e informar a la gerencia de Compras sobre las condiciones de seguridad requeridas para cualquier tipo de producto o servicio a contratar o adquirir, con base en el marco normativo aplicable.

- Seguridad de la información, que deberá verificar que los contratos de productos y servicios informáticos cumplan con los preceptos establecidos por el marco normativo, y que los proveedores y contratistas realicen sus tareas conforme a las medidas de seguridad establecidas.

- Compras, que su responsabilidad es la de informar y exigir a los proveedores seleccionados las condiciones de seguridad requeridas para cualquier tipo de producto o servicio a contratar o adquirir.

- Áreas usuarias, las cuales son responsables de convocar a las áreas tecnológicas y de seguridad de la información en todo proceso de compra en el que esté involucrada la información de la compañía, en cualquiera de sus formas (electrónica o física), y en los casos de la contratación de servicios tecnológicos o compra de software.

PAS 7000:2014 nos propone revisar temas del análisis de riesgos asociados a aspectos de nuestros proveedores o futuros proveedores, que habitualmente no revisamos, poniéndolos en dos ejes que aportan definiciones para una mejor selección:

- Módulos temáticos «Core»: perfil de la compañía, capacidades, información financiera y de seguros, gobernanza empresarial, políticas de empleo, salud y seguridad, protección de datos, gestión ambiental y gestión de la calidad.

- Módulos temáticos «adicionales»: ética empresarial, trazabilidad de la cadena de suministro, gestión de la seguridad de la cadena de suministro, gestión de la continuidad del negocio y práctica disciplinaria y abuso.

Estos dos ejes ayudan a contar con una evaluación completa para establecer los riesgos en la contratación y ver su asociación directa con el alcance de las actividades y la identificación de los niveles mínimos de prestación de servicio, tipo y condiciones en los cuales deben ser prestados.

Otros posibles riesgos, no evaluados frecuentemente, están relacionados a los cambios organizacionales en las compañías, por lo que se deben tomar medidas a reflejarse en el cuerpo principal del contrato y que están asociadas con mecanismos de notificación de cambios en el control accionario y cambios de niveles gerenciales. Este tema no es menor ya que, como saben, todo cambio organizacional de estas características puede acarrear una transformación en la misión y visión de nuestro proveedor, afectando sus procesos de negocio e impactando los procesos de los proveedores críticos que, a su vez, dejarán una huella en nuestros procesos o servicios internos. En conclusión, estos cambios organizacionales pueden ocasionar cambios en los procesos de servicios contratados que modifiquen su objetivo o, en el peor de los casos, hacerlos desaparecer.

Pensando en cuáles podrían ser los principales puntos a considerar en el análisis de riesgo a proveedores, los siguientes son los relevantes:

- Participación de subcontratistas en el proceso central (core) del negocio

- Proceso de servicio inadecuado o fuera del estándar de cumplimiento de la compañía

- Fallas en el servicio que ocasionen problemas regulatorios, daño de imagen o pérdida económica

- Compromisos de confidencialidad, integridad o disponibilidad de la información

- Falta de capacidad técnica y documental para la gestión del servicio

- Dejar de prestar los servicios parcial o totalmente, o que el proveedor deje de operar en el mercado

TI, en colaboración con el área de seguridad de la información, define planes de control y monitoreo de las actividades delegadas, los cuales se ejecutan con una periodicidad acorde al nivel de criticidad de la actividad. Los planes deben estar alineados a la política de seguridad de la información de la compañía, deben ser documentados de acuerdo con lo requerido por la regulación y hay que revisar periódicamente:

- La ejecución del proceso del servicio, documentación, recursos y gestión de terceros

- Los contratos de servicio y su nivel de cumplimiento

- El entorno físico y lógico de la prestación del servicio

- La gestión de incidentes y gestión de cambios del proveedor

- La gestión de respaldos de la información y continuidad de los servicios

- Los niveles de satisfacción y cumplimiento respecto de los clientes internos

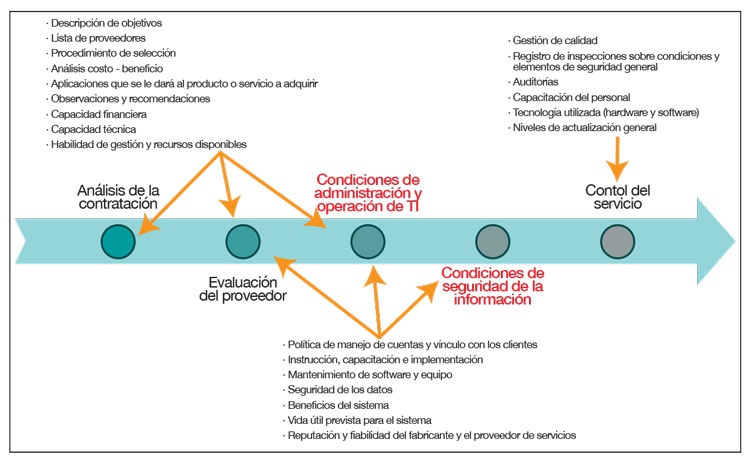

Fig. 1 – Ciclo de la gestión de proveedores

La delegación de actividades en servicios tecnológicos críticos para la compañía debe incluir:

- Los requisitos de notificación entre el cliente y el proveedor en los planes de respuesta a incidentes.

- Los procesos y los plazos de notificación en los SLA.

- La potencial solicitud de información, solicitud de registros y evidencias al proveedor durante una investigación, así como incluirlo en el proceso de resguardo y custodia de evidencias.

Una de las formas más prácticas para visualizar y asignar adecuadamente estos requisitos es el desarrollar una matriz de responsabilidad compartida entre el proveedor y la compañía, apoyando su confección con la intervención interdisciplinaria de diferentes sectores de la compañía, lo que permitirá mitigar riesgos robusteciendo la seguridad de nuestra compañía con base en las capacidades del proveedor, y así reducir la carga “local” de cumplimiento al compartirla con el proveedor.

Como mencionamos antes, la delegación de la operación no implica una delegación de responsabilidad, por lo cual aquello que dejemos de operar y administrar es necesario controlarlo y auditarlo. Basados en esto, los aspectos y requisitos contractuales a tener en cuenta son:

- Contar con una cláusula de confidencialidad.

- Penalizaciones relacionadas con la divulgación total o parcial de la información confiada.

- Una cláusula de responsabilidad por la integridad de los datos ante errores de operación.

- El conocimiento y consentimiento de las políticas de seguridad de la compañía por parte del proveedor.

- En el caso de tercerización de operaciones, debe acompañarse documentación relacionada y entregarse al proveedor (normas, procedimientos, manuales, y documentación de soporte como checklist) e incluir su inventario en el contrato como “Anexo Técnico”.

- Exigir contractualmente evaluaciones de vulnerabilidad y pruebas de penetración, la existencia de una estrategia de gestión de riesgos y un plan de respuesta para la continuidad de negocio, sobre todo que incluya el proceso en el que se desarrolle el servicio o producto contratado.

- Contemplar el derecho a realizar auditorías en las instalaciones del proveedor y a sus procesos asociados al servicio contratado, por parte de la compañía o de empresas contratadas para tal fin.

- Contemplar que cualquier entidad regulatoria, nacional o internacional, pueda acceder, sin limitación, a los datos y a la documentación técnica relacionada (metodología del servicio, procedimientos internos del proveedor, etc.).

En concreto, lo arriba mencionado determina que el contrato de prestación de servicios debe suscribir como mínimo las siguientes cláusulas orientadas a la seguridad de la información:

Régimen de los datos. Es esencial que el contrato especifique que el proveedor no puede disponer de los datos ni hacer uso de estos para ningún fin que no esté expresamente autorizado por la compañía. En caso de que se trate de datos personales, también es necesario el consentimiento del titular de los datos.

Cumplimiento de legislación de protección de datos de carácter personal y sensible. El proveedor ha de asumir expresamente el papel de encargado del tratamiento de datos que la compañía decida trasladar al centro de datos e infraestructura del proveedor, con todas las obligaciones propias de tal figura, tal como se señalan en la legislación local. Además, si se almacena información de carácter personal en sistemas ubicados fuera de su país de origen, ha de asumir las obligaciones que al encargado del tratamiento de datos de carácter personal le impone la legislación local, con independencia de la jurisdicción aplicable al territorio en el que se localizan los centros de proceso de datos.

Seguridad en el acceso. El proveedor ha de garantizar que la información solo será accesible a la compañía, y a quien él determine mediante los perfiles de acceso correspondientes. En caso de que la compañía trate datos especialmente protegidos, se incluirán cláusulas que garanticen su tratamiento con las medidas de seguridad que sean exigibles.

Integridad y conservación. El proveedor debe disponer de los mecanismos de recuperación ante desastres, continuidad en el servicio y copia de seguridad necesarios para garantizar la integridad y conservación de la información.

Disponibilidad. El proveedor debe garantizar una elevada disponibilidad del servicio, así como comprometerse a organizar las paradas programadas para mantenimiento con la suficiente antelación, previo aviso a la realización de estas.

Portabilidad. El proveedor ha de obligarse, a la terminación del servicio, a entregar toda la información a la compañía en el formato que se acuerde, para que este pueda almacenarla en sus propios sistemas o bien trasladarla a los de un nuevo proveedor, en el plazo más breve posible y con total garantía de la integridad de la información.

Consecuencias para el caso de incumplimiento del proveedor. La falta de cumplimiento o el cumplimento diligente de las garantías ofrecidas a la compañía para la protección de datos por parte del proveedor, permitirá excluir la responsabilidad de la compañía.

Tengamos en cuenta que la contratación de un proveedor representa la selección de un “socio” que elegimos para apoyarnos en sus fortalezas en pos de cumplir con el objetivo de nuestros procesos, sean estos de negocio o relacionados con los servicios tecnológicos, por lo que una buena gestión sobre todo el ciclo de vida de la contratación nos asegurará los resultados esperados.

Deja tu comentario