Aquellos a quienes nos apasiona el mundo de la ciberseguridad, nos encontramos con un entorno que cambia muy rápido, desde la información que se genera sobre eventos relevantes en la industria, hasta nuevos modelos de defensa y ataque que se salen a luz. Hoy en día incluso se puede llegar a pensar que la batalla la están perdiendo los equipos defensivos de las organizaciones; con el fin de minimizar el impacto de una posible brecha de seguridad, una empresa invierte muchos recursos económicos y de gente para fortalecer su arquitectura de seguridad, que debe ser capaz de dar cumplimiento a las regulaciones y enfrentar las amenazas, e incluso soportar oportunidad de negocio.

Aquellos a quienes nos apasiona el mundo de la ciberseguridad, nos encontramos con un entorno que cambia muy rápido, desde la información que se genera sobre eventos relevantes en la industria, hasta nuevos modelos de defensa y ataque que se salen a luz. Hoy en día incluso se puede llegar a pensar que la batalla la están perdiendo los equipos defensivos de las organizaciones; con el fin de minimizar el impacto de una posible brecha de seguridad, una empresa invierte muchos recursos económicos y de gente para fortalecer su arquitectura de seguridad, que debe ser capaz de dar cumplimiento a las regulaciones y enfrentar las amenazas, e incluso soportar oportunidad de negocio.

Una característica fundamental de una arquitectura de seguridad es que debe ser resiliente, lo que representa un gran reto para las organizaciones que están acostumbradas a mantener una postura pasiva de prevención y en algunos casos de simple detección de las amenazas que enfrentan; pero, ¿qué pasa si mi arquitectura de seguridad comienza a ser más activa e incluso permite la interacción con una amenaza o actor que pretende causar un daño a la organización?

En los últimos años ha comenzado a sonar el termino active defense, sin embargo, aunque no es algo nuevo, a veces se malinterpreta como algo ofensivo y relacionado solo con actividades que realiza un gobierno o un órgano de justicia, pero, ¿qué pasa con la adopción del sector privado? En octubre de 2016 el Center for Cyber & Homelan Security de la Universidad George Washington liberó el documento “INTO THE GRAY ZONE The Private Sector and Active Defense Against Cyber Threats“[1] en el cual se aborda el tema y se trata de desmitificarlo.

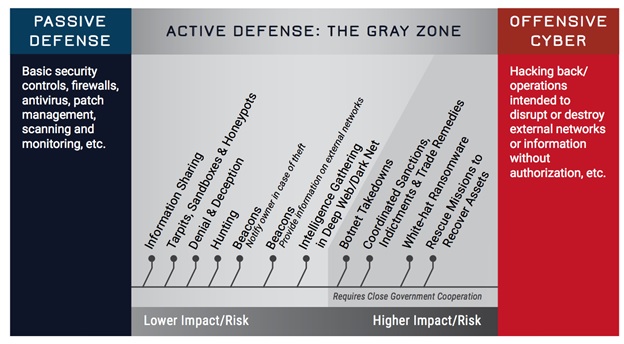

En la siguiente imagen se muestra de manera muy visual qué tipo de controles podemos implementar en la organización que ya podrían considerarse active defense:

Active Defense: The Gray Zone

En la zona azul podemos colocar todos aquellos controles tradicionales que van volviéndose commodities, que toda organización debería tener ya. En la parte roja aparecen las medidas 100% ofensivas, cuya legalidad está no del todo definida en muchos lugares.

En medio está la zona gris, que se divide a su vez en bajo y alto impacto. Las medidas de alto impacto deben ser coordinadas y ejecutadas con apoyo o autorización de entes gubernamentales, e incluso en algunos casos requieren de cooperación internacional. La zona de bajo impacto pretende apoyar y fortalecer las capacidades de nuestra arquitectura de seguridad, sin embargo, el espíritu de cada iniciativa requiere en cierta medida un nivel de madurez de las capacidades pasivas defensivas de la organización.

John Strand y Paul Asadoorian en su libro “Offensive Countermeasures: The Art of Active Defense”[2] hacen una analogía de la manera de adoptar active defense al comparar poison vs venom, donde poison es algo que colocas y un actor interactúa con él, y venom es algo que inyectas al actor. La manera más adecuada de tener un acercamiento al active defense es a la manera poison, ya que sigue sin ser algo ofensivo directo.

Ahora bien, al ver el panorama que trata de cubrir el active defense y el ámbito donde el sector privado puede participar, la siguiente pregunta es ¿Debería implementar esto en mi arquitectura defensiva? No existe una respuesta sencilla, sin embargo, y dado el escenario actual de riesgo, considero que la respuesta debería ser: sí, arrancando con pequeñas acciones como las siguientes:

- Comenzar a compartir información interna y con mi sector sobre las amenazas; en algunos casos incluso esto ya podría ser inteligencia de amenazas.

- Implementar un plan de hunting de amenazas, el cual podría incluir un plan de Insider Threats.

- Implementar una arquitectura de deception.

- Definir una postura de investigación vs contención en eventos relevantes, y establecer métricas como el tiempo promedio de actuación contra una actividad sospechosa.

¿Qué cosas deberían manejar con cuidado?:

- Si hay una intrusión, jamás atacar directamente al actor o su infraestructura, siempre accionar la respuesta a incidentes.

- Para el tema Deepweb y Darkweb, lo mejor es abordarlo mediante un servicio especializado que apoye con estas tareas.

- El tema de atribución de un ataque es muy complejo, por tal razón todo el manejo de hipótesis y su comprobación debe manejarse de manera muy delicada.

Para concluir, solo deseo comentar que nuestros equipos defensivos deben contar con todas las capacidades para adaptarse a los nuevos entornos de amenazas.

[1] “INTO THE GRAY ZONE The Private Sector and Active Defense Against Cyber Threats, https://cchs.gwu.edu/gray-zone-active-defense-private-sector-against-cyber-threats

[2] Strand John, Asadoorian Paul, “Offensive Countermeasures: The Art of Active Defense”, PaulDotCom, 10 de junio de 2013.

Deja tu comentario