Los ejecutivos del “Nivel C”, las juntas directivas, los líderes de negocio y el personal operativo están confundidos por el lenguaje que utilizamos en seguridad y en TI, pues hemos creamos mercadotecnia rimbombante y terminología como:

Los ejecutivos del “Nivel C”, las juntas directivas, los líderes de negocio y el personal operativo están confundidos por el lenguaje que utilizamos en seguridad y en TI, pues hemos creamos mercadotecnia rimbombante y terminología como:

- Seguridad en la nube.

- Ciberseguridad.

- Seguridad de la información.

- Seguridad de aplicaciones y de la red.

- Internet de las cosas (IoT, por sus siglas en inglés).

- Big data.

- Agile y Dev Ops.

Además, hablamos de COBIT, ISO-27000, ISO-20000, ITIL, PCIDSS, NIST80-53, COSO y una larga lista que continua.

¿Qué significa todo esto? ¿Cómo podríamos conversar con gerentes que no sean de TI o de seguridad, hablando su lenguaje o en uno que ellos puedan comprender? Yo afirmo que estamos fallando miserablemente y que hay necesidad de volver a lo básico.

Tratamos de crear múltiples marcos de referencia de control, como si el control interno fuera diferente para la nube, la ciberseguridad o la seguridad de aplicaciones. El control interno es el control interno, los controles de acceso lógico son los mismos, sea que se hable de la nube, de seguridad en la red o ciberseguridad. Un marco de referencia o el uso alineado de unos pocos será suficiente.

En este corto artículo hablaré de la simplificación a través del concepto de negocio digital más la alineación y nivelación de varios marcos de referencia, buscando regresar a lo básico del control interno.

.

Simplificando TI y seguridad de la información

Vivimos en una era digital y necesitamos adaptarnos a ello, conversando con nuestras juntas directivas sobre lo que esto significa, los impactos y riesgos, el valor para la organización y cómo lo hemos de administrar. Tratemos de evitar a) duplicar y reinventar la rueda, tratando continuamente de crear nuevos marcos de referencia que hacen lo mismo y b) complicarnos en extremo, como lo hicimos con la nube y con ciberseguridad, cuando en realidad solo se trata de conducir negocios en Internet y en el Web.

Simplifiquemos todo en un solo término DIGITAL:

- Seguridad digital, la cual abarca todo lo relacionado con seguridad digital, información, ciber, red, nube y demás.

- Riesgo digital, etc.

¿Cómo lo podemos hacer? Hablando del negocio digital.

.

¿Qué es el negocio digital?

Este concepto fue introducido por una de mis antiguas empresas en el año 2000, para crear, integrar y optimizar todo lo relacionado con lo digital en la organización, borrando los límites de las operaciones de negocio, la tecnología de información y la seguridad. Todo lo relacionado con TI fue transformado, no tratándose únicamente de un ejercicio de mercadotecnia, llendo más allá, integrando TI en el negocio y creando una conciencia y programas de entrenamiento para la junta directiva, directores, gerentes y personal operativo.

Fue la época de Start-ups en el Web, el colapso de las “punto com” y grandes fracasos corporativos como los de Tyco, Enron y WorldCom, que llevaron a la creación de la ley Sarbanes – Oxley en el 2002.

Hoy en día, el concepto empieza a ser reconocido. Nigel Fenwick de Forrester dice: “… Ahora, el negocio digital es utilizado principalmente en un contexto de transformación digital, tecnologías disruptivas, optimización de negocio holístico e integración/convergencia. Sin embargo, es mucho más que eso. También se trata de transformación de mercado, negocio social y –dado que no se puede olvidar el elemento humano, que corre el riesgo de ser ignorado en medio de la avalancha de nuevas tecnologías y de la fascinación digital – humanización. …”

Jorge López de Forbes dice que “…para el año 2020, más de siete mil millones de personas y negocios, y al menos 30 mil millones de dispositivos estarán conectados a Internet. Personas digitales, negocios y cosas comunicándose, llevando a cabo transacciones e incluso negociando entre ellos, un nuevo mundo que constituye el mundo del negocio digital. …”

Hablando en términos simples, el negocio digital es la creación de nuevos diseños de negocios borrando la frontera entre lo digital y lo físico, que prometen marcar el comienzo de una convergencia sin precedente de personas, negocios y cosas, con un efecto disruptivo en los modelos de negocio existentes –aún aquellos nacidos de la era de Internet y del e-business…

Mis socios de negocio y yo hemos adoptado este enfoque cuando ayudamos a nuestros clientes a implementar cuestiones de gobernanza, riesgo, control interno y cumplimiento. A continuación, y como una mera introducción, algunos modelos de la forma en que procedemos.

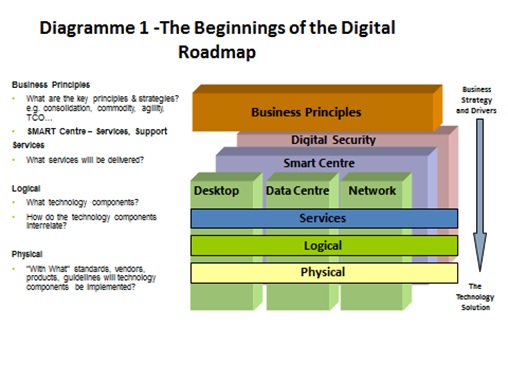

Diagrama 1. Los inicios de la hoja de ruta digital

.

Para efectos de este artículo, nos enfocamos en seguridad y riesgo digital:

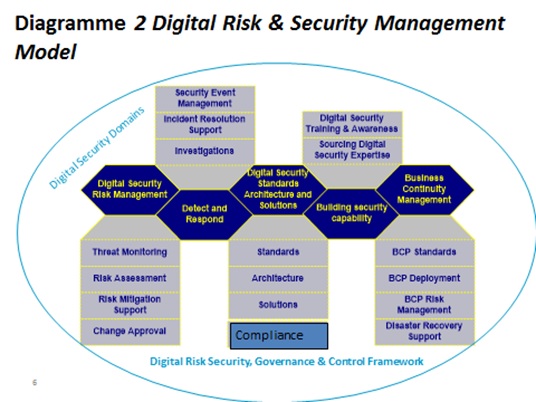

Diagrama 2. Modelo de administración de riesgo digital y seguridad

.

| Monitoreo de amenazas | El monitoreo y evaluación de amenazas de:

i) Fuentes de amenazas y vulnerabilidades técnicas de las tecnologías empleadas para la infraestructura digital (redes, plataformas y aplicaciones). ii) Amenazas geopolíticas. |

| Evaluación de riesgos | Identificación de riesgos potenciales que impacten las operaciones digitales y de negocios, midiendo activamente la probabilidad de ocurrencia, determinando y aplicando controles de seguridad para mitigar los riesgos. Reportando periódicamente los riesgos clave, los riesgos no mitigados y las tendencias. |

| Soporte para la mitigación del riesgo | Basado en la evaluación del riesgo y en la verificación del cumplimiento de políticas, se dan recomendaciones para mejorar el estado de la seguridad de los activos digitales, con base en estándares, arquitectura y soluciones de seguridad digital. Dando seguimiento a los riesgos sistémicos y emitiendo reportes trimestrales del avance en el tratamiento de los riesgos, tanto a nivel empresarial como por segmento. |

| Aprobación de cambios | Antes de ser aprobados, se deben evaluar y revisar los cambios que pueden introducir riesgos en los activos digitales del ambiente productivo. Esto incluye las aprobaciones para cambios en firewalls. |

Diagrama 3. Ejemplo de administración de servicios de administración de riesgo digital

.

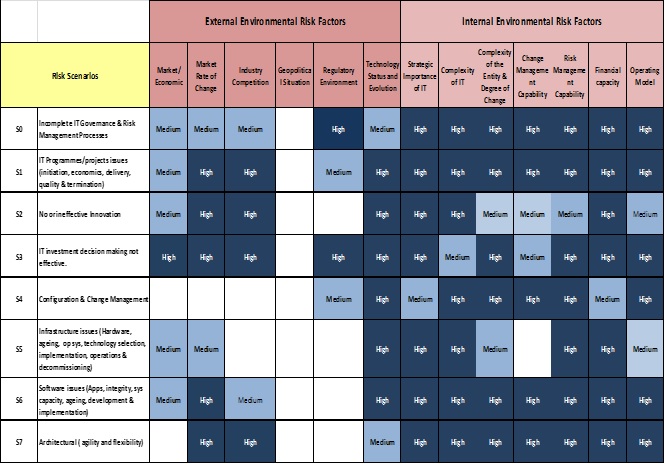

Y no hay que olvidar, como parte de la conversación sobre negocio digital con la junta directiva y la alta gerencia, presentar los escenarios internos de riesgo con los factores ambientales:

Diagrama 4. Ejemplo de tabla de escenarios de riesgo con los factores ambientales (Copyright ISACA Cobit 4.1 Risk IT)

.

Alineando y nivelando los marcos de referencia

Una de las principales lecciones aprendidas es que no deberíamos tener conversaciones sobre marcos de referencia y estándares, aun cuando para efectos de cumplimiento nuestros clientes a veces nos solicitarán estar certificados en cosas como ISO o PCIDSS (el estándar de seguridad digital de la industria de tarjetas de pago).

No hable usted de COBIT y demás, simplemente diga que utiliza las mejores prácticas y estándares, para solucionar sus problemas. Tenga conversaciones acerca de “puntos de dolor”, sobre riesgos e impactos actuales y sobre problemas, pero no sobre la implementación de COBIT. Nosotros utilizamos marcos de referencia, no los implementamos.

Incluya un proceso de evaluación continua, ya sea a través de técnicas de auto-evaluación o vía auditorías internas. Sobre todo, tome un enfoque alineado de un marco de referencia consolidado. Por ejemplo, mi compañía GSS (Global Success Systems) recomienda los siguientes marcos de referencias a sus clientes, utilizando el lenguaje de la organización o del negocio, y no el leguaje genérico utilizado por la mayoría de los estándares y marcos de referencia:

- COBIT como el marco global de gobierno y cumplimiento.

- COBIT 4.1 – No hay necesidad de deshacerse de esta versión, habría sólo que alinearla a COBIT 5; hay un tesoro de mejores prácticas disponible en la base de datos de ISACA (Una lección clave aprendida).

- Aseguramiento y guía digital es más relevante para el control interno.

- De todo se puede hacer una referencia cruzada con COBIT 5.

- COBIT 5.

- Riesgo

- Procesos habilitadores.

- SOX 3ª edición.

- Administración de proveedores y de configuración

- Controles en la nube.

- COSO: mapeado por completo con COBIT 4.1 y 5.0.

- ITIL 3 para administración, entrega y soporte. Mapeado con ISO-20000, COBIT 4.1 y COBIT 5.0.

- Service Organisation Control (SOC) reportando requerimientos, especialmente principios de SOC Trust, propuestos por la AICPA, SSAE16 y por ISA3402.

- ISO-27002 para todos los requerimientos de seguridad (NIST 80-53 no es muy utilizado fuera de los EE.UU.).

- Sin embargo, COBIT 4.1 y 5.0 están mapeado a NIST 80-53.

- Para quienes están interesados en mapeos, COBIT está mapeado a casi todos los marcos de referencia, incluyendo TOGAF y CMMI.

- COBIT 4.1 – No hay necesidad de deshacerse de esta versión, habría sólo que alinearla a COBIT 5; hay un tesoro de mejores prácticas disponible en la base de datos de ISACA (Una lección clave aprendida).

El siguiente diagrama es un ejemplo utilizando únicamente controles de acceso de seguridad y administración de identidades:

| Cobit 4.1 | Cobit 5.0 | ISO-27002 | PCIDS High Level |

| DS5.3 Administración de identidades

DS5.4 Administración de cuentas de usuario |

DSS05.04 Administración de identidad de usuarios y acceso lógico. Asegure que todos los usuarios tienen privilegios de acceso a la información de acuerdo a los requerimientos del negocio y coordine con las unidades de negocio que administran sus propios accesos a los procesos de negocio | 8.1.1 Roles y responsabilidades | Implementar fuertes medidas de control de acceso |

| 8.3.1 Finalizando las responsabilidades | |||

| 8.3.3 Remoción de privilegios de acceso | |||

| 10.1.3 Segregación de funciones | |||

| 11.1.1 Política de control de acceso | |||

| 11.2.1 Registro de usuarios | |||

| 11.2.2 Administración de privilegios | |||

| 11.2.4 Revisión de privilegios de acceso | |||

| 11.3.1 Uso de contraseñas | 7 – Restringir el acceso a los datos del dueño de la tarjeta con base en las necesidades del negocio (need to know) | ||

| 11.5.1 Proceso seguro de firmado (logon) | 8 – Identificar y autenticar el acceso a los componentes del sistema | ||

| 11.5.3 Administración de contraseñas | 9 – Restringir el acceso físico a los datos del dueño de la tarjeta | ||

| Varias prácticas de control detalladas | Varias actividades de control detalladas. Por ejemplo:

1. Alinear la administración de identidades, los derechos de acceso de los roles definidos y sus responsabilidades. 2. Autenticar todo acceso a los activos de información, con base en la clasificación de seguridad. … |

11.6.1 Restricción de acceso a la información | Varios requerimientos detallados de PCI |

Diagrama 5. Ejemplo de alineación de marcos de referencia – Controles de acceso lógico y administración de identidades

.

Simplificando el control interno

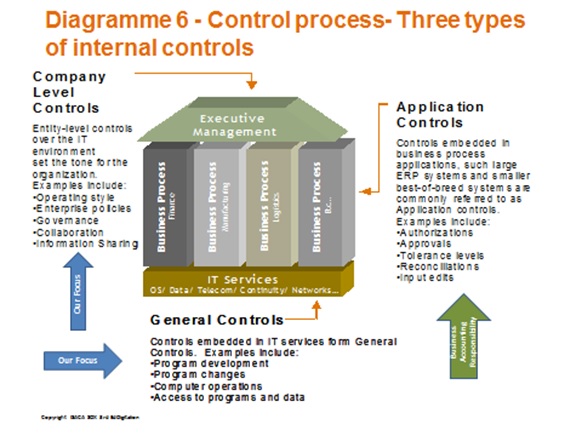

Tengamos conversaciones simples y sencillas sobre control interno. Empecemos con el siguiente diagrama, el cual fue tomado de la nueva guía de COBIT 5 SOX Guide 3ra edición:

Diagrama 6. Procesos de control: Tres tipos de controles internos

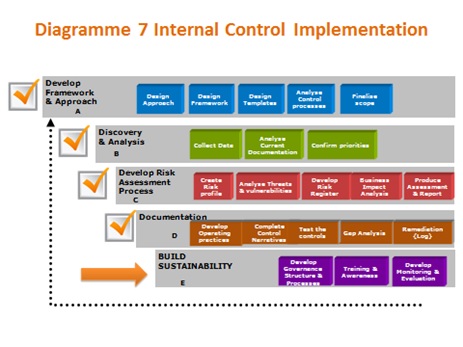

Finalmente, ya sea que documentemos el diseño de los controles internos o probemos la efectividad de las operaciones, el mismo marco de referencia debe ser utilizado para todos los procesos digitales o físicos, sean de seguridad, administración de cambios, administración de configuraciones, etc. El diagrama 7 muestra el enfoque que utilizamos para la implementación de controles internos:

Diagrama 7. Implementación del control interno

.

Deja tu comentario