Cada vez que las áreas de negocio buscan nuevas oportunidades comerciales, hay costos asociados que no suelen tomarse en cuenta y habitualmente esto sucede por no convocar a todas las personas que pueden colaborar con su aporte, no solo para el éxito de la iniciativa, sino para evitar costos ocultos a futuro que afecten al negocio.

Cada vez que las áreas de negocio buscan nuevas oportunidades comerciales, hay costos asociados que no suelen tomarse en cuenta y habitualmente esto sucede por no convocar a todas las personas que pueden colaborar con su aporte, no solo para el éxito de la iniciativa, sino para evitar costos ocultos a futuro que afecten al negocio.

Los nuevos proyectos que requieren de la tecnología como servicio son aquellos que están más fácilmente a merced de los errores de «visión», dependiendo del perfil de quien los lidere y de quienes compongan el equipo de proyecto. Para satisfacer las necesidades del negocio, desde las áreas tecnológicas surgen diversas ideas para brindar soluciones que aporten mayor velocidad de respuesta en el tratamiento y disponibilidad de los datos, pero no siempre se consideran otros costos asociados… y sus riesgos.

¿Qué debe cuidarse entonces? Cuando las áreas de negocio y tecnológicas piensan en recibir y brindar un servicio, no siempre entienden que este debe llevar una parte de aseguramiento y cumplimiento regulatorio. El objetivo principal buscado es «información disponible y de rápido procesamiento«, dos pautas que atentan drásticamente contra la confidencialidad y la integridad de los datos, que como sabemos no solo son del negocio sino incluso de terceros, como es el caso de los datos personales, tarjetas de crédito, información financiera o de salud.

¿Cuántas veces nos preguntamos de qué depende el éxito? ¿Hacemos una lista de componentes necesarios para el éxito de cada proyecto del negocio, con base en el tratamiento de la información? ¿Los procesos de tratamiento de los datos están incluidos como factor necesario para el éxito?

Para facilidad de análisis, pensemos como ejemplo en un proyecto de transferencia de dinero, que requiere de los siguientes componentes:

- Infraestructura tecnológica.

- Software aplicativo.

- Telecomunicaciones.

- Proveedor de servicios financieros y comunicación para la transferencia de dinero.

- Datos personales, bancarios y financieros de los clientes.

Primero, y teniendo en cuenta el tipo de datos a tratar y que formarán parte del proceso de negocio, es conveniente consultar con el sector legal cómo abordar lo referente a la contratación de los proveedores, ya que se debe tener en cuenta que la responsabilidad y control del tratamiento de datos no es delegable. Con esto nos referimos a que si bien el ingreso de datos se realiza a través de sistemas informáticos de nuestra empresa, al intervenir un tercero en el proceso es importante saber que el tercerizar parte de la gestión requiere implementar tareas de control y monitorización del servicio contratado, por ello debe invertirse en controles, ya que nuestra empresa es responsable por los datos y debe velar por ellos durante todo el proceso del servicio ofrecido a sus clientes.

En este aspecto tengamos en cuenta que diferentes leyes que regulan el tratamiento de datos determinan que las personas naturales y las personas jurídicas, tales como las emisoras y operadoras de tarjetas de crédito, las empresas de transferencia y transporte de valores y dinero están obligadas a informar sobre los actos, transacciones u operaciones sospechosas que adviertan en el ejercicio de sus actividades. Por ello deberemos velar porque el proveedor de servicios cumpla las regulaciones que le apliquen a nuestra empresa, por ejemplo SOX, la legislación de protección de datos personales de nuestro país o región y las aplicables a transacciones con tarjetas de pago.

Teniendo en cuenta los aspectos legales, y yendo a los más técnicos de nuestro proyecto, debemos componer una guía que nos permita definir la infraestructura y su configuración adecuada para, de esta forma, dimensionar convenientemente no solo el costo sino los pasos de control y revisión sobre el proyecto. Esta guía debe contemplar la asociación entre las necesidades de cumplimento y la respuesta técnica aplicada a dar soporte tecnológico al proceso de negocio, contemplando entre otros los siguientes puntos principales:

- En todos los casos debe revisarse que el sistema esté preparado para disociar la información del tarjetahabiente así como el número PAN.

- Tratamiento y almacenamiento de los datos del cliente requeridos para registrar la operación, de acuerdo a lo especificado por las diferentes leyes de lavado de dinero en lo concerniente a la obligación de crear y mantener registros de las operaciones.

- Contemplar las variantes de datos a ingresar según el monto de las operaciones.

- Contemplar los plazos mínimos de guarda de los registros de las operaciones y su integridad, que pueden ser requeridos por las unidades de análisis financiero.

Se deben asumir también como riesgos del negocio aquellos que estén asociados a un impacto en la integridad y confidencialidad de los datos, la imagen de nuestra empresa y las penalidades regulatorias posibles, por ejemplo:

- Exposición de la confidencialidad de la información por falta de disociación de datos o fuga de información.

- Error en la integridad de la información por fallas en la conversión de datos en las interfaces con los aplicativos del proveedor.

- Error en la integridad de la información por fallas en la operación del proveedor.

- Falla en la generación o imposibilidad de recuperar registros requeridos por el marco regulatorio.

- Mayores costos por el rediseño del proceso o del software, dimensionamiento deficiente del hardware, horas hombre adicionales y aplicación productiva fuera de línea.

Visto de esta forma, y considerando algunos de los requisitos legales y regulatorios, incluyo algunos de los puntos a tener en cuenta en la planificación del proyecto para evitar desvíos, demoras o mayores costos en una etapa posterior, cuando la aplicación ya esté en producción y el proceso en plena actividad:

- Resguardar y asegurar todos los registros obtenidos de aquellos equipos donde se procese información regulatoria.

- Los sistemas que integren el proceso deben ser periódicamente auditados para asegurar la conformidad con los procedimientos y políticas de nuestra empresa.

- El acceso a los sistemas que contengan datos confidenciales debe ser asignado de modo adecuado a aquellos perfiles que por sus funciones los requieran, y debidamente protegido según nuestras normas.

- Los terceros deben notificarnos de todos los cambios de personal que afecten el servicio que nos proporcionan.

- Los controles de confidencialidad, integridad y disponibilidad serán específicamente definidos en contratos con terceros. Los controles abarcarán todos los riesgos de protección de información lógica, personal y física apropiados, basada en los niveles de riesgo que establezcamos. Además los controles considerarán todos los requisitos regulatorios e imperantes establecidos por la ley.

- Los acuerdos contractuales deben concedernos el derecho de auditar los sistemas relevantes de terceros, y los terceros se comprometerán a tener auditorías periódicas e independientes, cuyo resultado tendremos el derecho a revisar.

- Se deben firmar convenios de confidencialidad con los terceros con los que se intercambie información.

- Las terceras partes deben cumplir con lo dispuesto por nuestra política y normas para la destrucción y disposición final de la información.

- Contar con documentación de respaldo de los sistemas de comunicaciones con proveedores críticos donde se transfiera información sensible del negocio.

- Aprobar toda nueva conexión antes de integrarse al ambiente productivo.

- Las conexiones con terceros deben restringirse a los equipos centrales de proceso, aplicaciones y archivos específicos.

- El acceso de cualquier dispositivo o sistema a nuestra red debe cumplir previamente con nuestro estándar de configuración de seguridad y se debe verificar su cumplimiento con periodicidad.

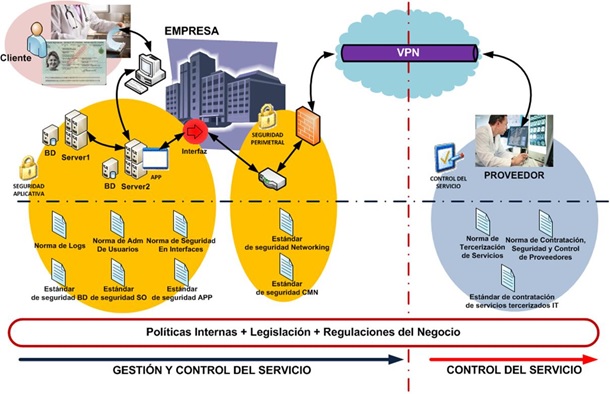

En resumen, la idea detrás de todo es tener normatividad y controles a lo largo de todo el proceso, como se muestra en la imagen siguiente:

En lo que respecta a la infraestructura tecnológica que brinda soporte y servicio al proceso de negocio, esta debe estar diseñada para asegurar el cumplimiento de los siguientes puntos esenciales:

- Régimen de los datos. Desarrollar un entorno de confidencialidad que asegure la no disposición de los datos ni el uso de los mismos para fines que no estén de manera expresa asociados con el servicio que se preste y, en caso que se trate de datos personales, con el consentimiento del titular de los datos.

- Cumplimiento de legislación de protección de datos. Asegurar que la operación del servicio cumpla con todos los aspectos relacionados con la retención, registros de auditoría y destrucción de información de acuerdo a la jurisdicción aplicable al territorio en el que se localizan los centros de procesamiento de datos.

- Seguridad en el acceso. Garantizar que la información solo será accesible para personal autorizado.

- Integridad y conservación. Disponer de los mecanismos de recuperación ante desastres, continuidad en el servicio y copia de seguridad necesarios para garantizar la integridad y conservación de la información.

- Garantizar una elevada disponibilidad del servicio, así como comprometerse a organizar los paros programados para mantenimiento con la suficiente antelación.

- Portabilidad y eliminación de los datos. Establecer los mecanismos y procesos necesarios para la eliminación de los datos a la terminación del servicio, obligación tanto propia como de los terceros contratados.

Recomendaciones finales

- Desarrollar una matriz de control para realizar seguimiento de las actividades de responsabilidad compartida entre el proveedor y nuestra empresa

- Asegurar la intervención interdisciplinaria de diferentes sectores de la organización para todos los proyectos (áreas legales, de tecnología, de seguridad informática, desarrollo de sistemas, seguridad física, etc.).

- Ejecutar los controles y gestión de riesgos en forma continua

- Mitigar los riesgos a través de contratos y SLA orientados a los controles y gestión de riesgo

- En caso de tercerización, robustecer la seguridad con base en sus capacidades, y así reducir la carga de cumplimiento al compartirla con el proveedor

Así pues, ser «compliance» requiere de un amplio conocimiento que solo conseguiremos integrando un equipo de trabajo con las diferentes visiones de nuestra empresa, que con su experiencia aportarán una mejor gestión de los proyectos basados en el cumplimiento, mayor rentabilidad en las soluciones tecnológicas aplicadas al negocio y asegurarán también un servicio de calidad.

Deja tu comentario