A mediados del mes de marzo de este año, BSI publicó en su sitio Web el borrador del estándar internacional ISO/IEC-27001:2013 (DIS, Draft International Standard), así como la programación de una serie de sesiones para dar a conocer algunas de las modificaciones más significativas que incluirá dicho estándar.

A mediados del mes de marzo de este año, BSI publicó en su sitio Web el borrador del estándar internacional ISO/IEC-27001:2013 (DIS, Draft International Standard), así como la programación de una serie de sesiones para dar a conocer algunas de las modificaciones más significativas que incluirá dicho estándar.

En esta nueva versión no solo se establecen cambios en el contenido sino también en la estructura, lo que se reflejará en otros documentos que forman parte de la familia ISO-27000 (la versión final del estándar se espera a finales de 2013).

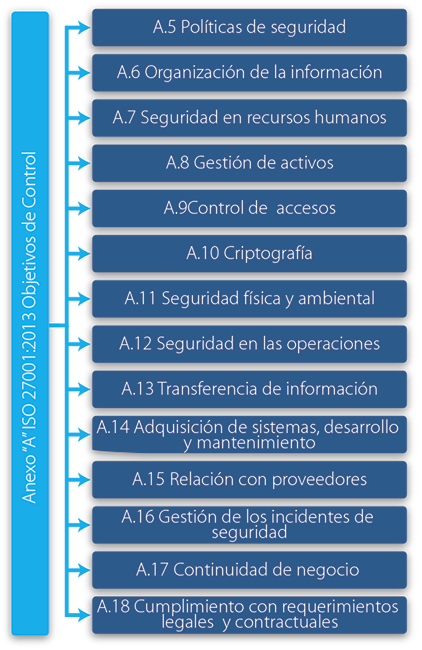

Las principales modificaciones se ven reflejadas en la estructura y el contenido de los controles que conforman el Anexo “A”, donde el número total de dominios era de 11 y ahora son 14 y se reduce el número de controles de 133 a 113, todo como resultado de un proceso de fusión, exclusión e incorporación de nuevos controles de seguridad.

.

Estructura del nuevo estándar

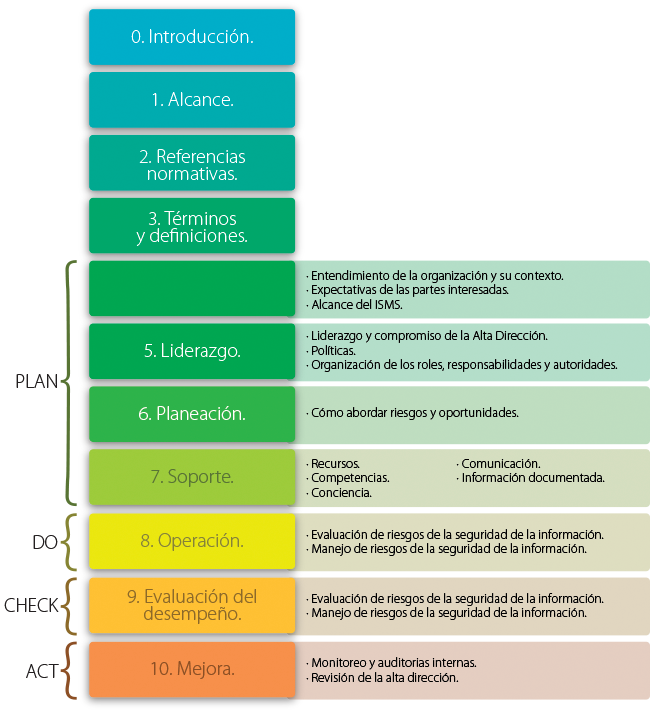

ISO/IEC 27001:2013 ha sido desarrollado con base en el anexo SL de ISO/IEC del «Suplemento Consolidado de las Directivas ISO/IEC» (anteriormente publicado como «Guía ISO:83»), en el cual se proporciona un formato y un conjunto de lineamientos a seguir para el desarrollo documental de un sistema de gestión sin importar su enfoque empresarial, alineando bajo una misma estructura todos los documentos relacionados con los sistemas de gestión y evitando así problemas de integración con otros marcos de referencia. Así pues, la nueva estructura queda como sigue:

Figura 1. Estructura del estándar ISO/IEC 27001:2013

.

Descripción de las principales secciones

0. Introducción

El cambio más significativo en todo el apartado fue la eliminación de la sección “Enfoque del proceso” que contenía la versión 2005, en donde se describía el modelo PDCA, corazón del Sistema de Gestión de Seguridad de la Información (SGSI). Además de la ya mencionada alineación con el Anexo SL de la ISO/IEC, sección 1.

1. Alcance

En esta sección se establece la obligatoriedad de cumplir con los requisitos especificados en los capítulos 4 a 10 del documento, para poder obtener la conformidad de cumplimiento y certificarse.

2. Referencias normativas

El estándar ISO-27002 ya no es una referencia normativa para ISO-27001:2013, aunque continúa considerándose necesario en el desarrollo de la declaración de aplicabilidad (SOA, por sus siglas en inglés).

El estándar ISO 27000:2013 se convierte en una referencia normativa obligatoria y única, ya que contiene todos los nuevos términos y definiciones.

3. Términos y definiciones

Los términos y definiciones que se manejaban en 27001:2005 los trasladaron y agruparon en la sección 3 de ISO 27000:2013 “Fundamentos y vocabulario” (lo cual se llevará a cabo en todos los documentos que forman parte de esta familia), con el objetivo de contar con una sola guía de términos y definiciones que sea consistente.

4. Contexto de la organización

Esta cláusula hace hincapié en identificar los problemas externos e internos que rodean a la organización.

- Instituye los requerimientos para definir el contexto del SGSI sin importar el tipo de organización y su alcance.

- Introduce una nueva figura (las partes interesadas) como un elemento primordial para la definición del alcance del SGSI.

- Establece la prioridad de identificar y definir formalmente las necesidades de las partes interesadas con relación a la seguridad de la información y sus expectativas con relación al SGSI, pues esto determinará las políticas de seguridad de la información y los objetivos a seguir para el proceso de gestión de riesgos.

5. Liderazgo

Ajusta la relación y responsabilidades de la Alta Dirección respecto al SGSI, destacando de manera puntual cómo debe demostrar su compromiso, por ejemplo:

- Garantizando que los objetivos del SGSI y “La política de seguridad de la información”, anteriormente definida como “Política del SGSI”, estén alineados con los objetivos del negocio.

- Garantizando la disponibilidad de los recursos para la implementación del SGSI (económicos, tecnológicos, etcétera).

- Garantizando que los roles y responsabilidades claves para la seguridad de la información se asignen y se comuniquen adecuadamente.

6. Planeación

Esta es una nueva sección enfocada en la definición de los objetivos de seguridad como un todo, los cuales deben ser claros y se debe contar con planes específicos para alcanzarlos.

Se presentan grandes cambios en el proceso de evaluación de riesgos:

- El proceso para la evaluación de riesgos ya no está enfocado en los activos, las vulnerabilidades y las amenazas.

- Esta metodología se enfoca en el objetivo de identificar los riesgos asociados con la pérdida de la confidencialidad, integridad y disponibilidad de la información.

- El nivel de riesgo se determina con base en la probabilidad de ocurrencia del riesgo y las consecuencias generadas (impacto), si el riesgo se materializa.

- Se ha eliminado el término «Propietario del activo» y se adopta el término «Propietario del riesgo».

- Los requerimientos del SOA no sufrieron transformaciones significativas.

7. Soporte

Marca los requerimientos de soporte para el establecimiento, implementación y mejora del SGSI, que incluye:

- Recursos

- Personal competente

- Conciencia y comunicación de las partes interesadas

Se incluye una nueva definición «información documentada» que sustituye a los términos «documentos» y «registros»; abarca el proceso de documentar, controlar, mantener y conservar la documentación correspondiente al SGSI.

El proceso de revisión se enfoca en el contenido de los documentos y no en la existencia de un determinado conjunto de estos.

8. Operación

Establece los requerimientos para medir el funcionamiento del SGSI, las expectativas de la Alta Dirección y su realimentación sobre estas, así como el cumplimiento con el del estándar.

Además, plantea que la organización debe planear y controlar las operaciones y requerimientos de seguridad, erigiendo como el pilar de este proceso la ejecución de evaluaciones de riesgos de seguridad de la información de manera periódica por medio de un programa previamente elegido.

Los activos, vulnerabilidades y amenazas ya no son la base de la evaluación de riesgos. Solo se requiere para identificar los riesgos asociados con la confidencialidad, integridad y disponibilidad.

9. Evaluación del desempeño

La base para identificar y medir la efectividad y desempeño del SGSI continúan siendo las auditorías internas y las revisiones del SGSI.

Se debe considerar para estas revisiones el estado de los planes de acción para atender no conformidades anteriores y se establece la necesidad de definir quién y cuándo se deben realizar estas evaluaciones así como quién debe analizar la información recolectada.

10. Mejora

El principal elemento del proceso de mejora son las no-conformidades identificadas, las cuales tienen que contabilizarse y compararse con las acciones correctivas para asegurar que no se repitan y que las acciones correctivas sean efectivas.

Aquí se observa uno de los cambios más importantes porque las medidas preventivas se fusionarán con la evaluación y tratamiento del riesgo, algo más natural e intuitivo que permite enfrentar los riesgos y las oportunidades con base en cuándo estos se identifican y cómo se tratan. Además, se distingue entre las correcciones que se ejecutan como una respuesta directa a una «no conformidad», en oposición a las acciones correctoras que se realizan para eliminar la causa de la no conformidad.

Anexos

El “Anexo A – Referencia de objetivos y controles» continúa formando parte de este estándar, pero los anexos «B» y «C» se han eliminado.

Sin ser intención de este artículo brindar una descripción completa de los cambios efectuados, se detallan algunos de los principales:

- El número de dominios del anexo aumenta de 11 a 14, de esta manera, donde algunos controles se incluían de forma «artificial» en ciertas áreas donde no encajaban perfectamente, ahora se organizan mejor.

Figura 2. Dominios Anexo “A” de ISO 27001:2013

.

- Lista de controles que ya no forman parte del estándar:

|

Control |

Descripción |

Cambia por |

Incluye los controles de la ISO 27001:2005 |

| A.6.1.1 | Comité de gestión para la seguridad de la información | Roles de la seguridad de la información y sus responsabilidades | A.6.1.3 y A.8.1.1 |

| A.6.1.2 | Coordinación de seguridad de la información | Contacto con autoridades | A.6.1.6 |

| A.6.1.4 | Procesos de autorización para instalaciones para procesamiento de información | Seguridad de la información en la gestión de proyectos | |

| A.6.2.1 | Identificación de riesgos relacionados con agentes externos | Política de dispositivo móvil | A.11.7.1 |

| A.6.2.2 | Direccionamiento de seguridad al tratar con clientes | Trabajo a distancia | A.11.7.2 |

| A.10.2.1 | Entrega del servicio | ||

| A.10.7.4 | Seguridad del sistema de documentos | ||

| A.10.8.5 | Sistema de información de negocios | ||

| A.10.10.2 | Seguimiento al uso de sistema | ||

| A.10.10.5 | Falla en el registro | ||

| A.11.4.2 | Autenticación de usuarios para conexiones externas | ||

| A.11.4.3 | Identificación de equipos | ||

| A.11.4.4 | Puerto remoto de diagnóstico y configuración de protección | ||

| A.11.4.6 | Control para la conexión de redes | ||

| A.11.6.2 | Aislamiento del sistema sensible | ||

| A.12.2.1 | Validación de datos de entrada | Controles contra malware | A.10.4.1 |

| A.12.2.2 | Control de procesamiento interno | ||

| A.12.2.3 | Integridad de mensaje | ||

| A.12.2.4 | Validación de datos de salida | ||

| A.12.5.4 | Filtración de la información | ||

| A.15.1.5 | Prevención del uso indebido de las instalaciones para el procesamiento de información | ||

| A.15.3.2 | Protección de las herramientas de auditoría de sistemas de información |

.

- Nuevos controles propuestos.

|

Control |

Descripción |

Absorbe los controles de la ISO 27001:2005 |

| A.6.1.4 | Seguridad de la información en la gestión de proyectos | |

| A.12.6.2 | Restricciones en la instalación de software | |

| A.14.2.1 | Política de desarrollo de seguridad | |

| A.14.2.5 | Desarrollo de procedimientos para el sistema | |

| A.14.2.6 | Desarrollo de un entorno seguro | |

| A.14.2.8 | Sistema de prueba de seguridad | |

| A.15.1.1 | Información de seguridad para las relaciones de proveedores | A.6.2.3 |

| A.15.1.3 | Cadena de suministro ICT | |

| A.16.1.4 | Evaluación y decisión de los eventos de seguridad de la información | |

| A.16.1.5 | Respuesta a incidentes de seguridad de la información | |

| A.17.1.2 | Implementación de la continuidad de la seguridad de la información | |

| A.17.2.1 | Disponibilidad de las instalaciones para procesamiento de información. |

.

Conclusión

Esta nueva versión refleja una mayor flexibilidad para su implementación dentro de las empresas sin importar su tamaño, así como la necesidad de adaptarse a la evolución de las tecnologías, lo que para muchos ya era inminente desde hace algunos años.

La recomendación para quienes ya poseen un SGSI implementado es considerar el apoyo de consultores con experiencia para llevar a cabo las modificaciones y dirigir los esfuerzos hacia una actualización exitosa de la norma, conforme lo dictan los requisitos. Después de todo, con la actualización de la norma el cumplimiento será más fácil de implementar con mejor flexibilidad para las empresas de cualquier tamaño. Y para ayudar con la transición, BSI proporcionará una guía de transición y una escala de tiempo para realizar las adecuaciones pertinentes y mantener la certificación.

¿Esta norma ya está en vigencia y hasta cuándo se tiene de plazo para hacer el cambio a la nueva versión? Estoy a punto de entrar en un proceso de certificación en la versión 2005, ¿que tanto puede ser conveniente? Gracias.

Hola Francisco.

Aún se encuentra vigente la versión 27001:2005, se espera que a finales de este año se publique la nueva versión de la norma; para las empresas que ya se encuentran certificadas, BSI está definiendo un periodo de transición de aproximadamente 2 años a partir de la publicación de la nueva versión.

Se ha divulgado que en octubre se volverá a reunir el subcomité de la ISO para realizar una nueva revisión de la norma y determinar si puede ser liberada y publicada y a partir de esto determinar cuándo podrán comenzar a llevarse a cabo el proceso de certificación bajo la nueva versión (en el caso de los auditores certificados este año, IRCA estableció como fecha límite de actualización el 2016); si estas comenzando el proceso de certificación puedes solicitar a la casa certificadora información sobre el proceso de transición de esta certificación a la versión 2013, esta información te ayudara a contar con una guía para realizar los cambios necesarios y poder llegar exitosamente la siguiente re-certificación.

Estamos a tus órdenes.

Estimada Dulce, muy buen post, muchas gracias por compartir.

Asimismo, ya fue publicada la nueva versión de la iso 27001.2013 http://www.iso.org/iso/home/store/catalogue_tc/catalogue_detail.htm?csnumber=54534&goback=.gde_4016468_member_276597883#!

Sabes cual sera el periodo de transición, ya que estoy iniciando un proyecto de certificación y requiero saber con exactitud si ya puedo iniciar con la nueva versión.

Te agradezco mucho.

Ivan, muchas gracias por tu interés y tu comentario.

BSI está definiendo para las empresas que ya se encuentran certificadas,un periodo de transición de aproximadamente 2 años a partir de la publicación de la nueva versión.

Saludos.

Hola buen día, espero aún estén respondiendo comentarios, me surgió una duda pues la empresa para la que entré a laborar aún nos se ha certificado en ISO 27001 y el análisis de todos los controles que realizamos no están basados en esta nueva ISO 2013, mi duda es la siguiente: como aún no nos hemos certificado, ¿cuando se solicite la certificación esta será realizada en base a la antigüa versión en que nos basamos o en la nueva? la certificación esta planeada para el 2014.

De antemano muchas gracias.

Hola Felipe

Para el siguiente año, si una empresa ya tiene programada la auditoria de certificación, el representante certificador les indicará el periodo de tiempo con el que cuentan para alinearse a la nueva norma y recertificarse con la versión 27001:2013. En caso de que aún no hayan programado la certificación, será necesario consultar con la entidad certificadora bajo qué versión de la norma se realizara el proceso de certificación.

Recordemos que aún cuando cumplamos con los requerimiento que se establecen en los controles, es importante mantener una buena gestión documental de todos los proceso y evidencias desarrolladas para gestionar los riesgos en materia de SI de la organización.

Breve y Concisa información. Excelente

¿Cómo puedo validar que un certificado en iso27000 realmente cumple con los 12 procesos de certificación?

Hola Dulce, tu artículo está muy interesante, un favor, ¿el grafico de las cláusulas con la etapa del PDCA lo elaboraste tú misma o es que lo tomaste de algún lugar?, por favor agradeceré tu repuesta.