La gran mayoría de las personas desconoce los temas de seguridad de la Información y su alcance. Diversos estudios han establecido que hoy en día la mayor cantidad de ataques de seguridad de la información provienen del interior de las propias empresas (empleados descontentos, fraude interno, acceso no autorizado, falta de motivación, ausencia de entrenamiento organizacional, etcétera). Así mismo se ejecutan ataques a través de la ingeniería social[1], debido a que resulta más fácil obtener la contraseña de un usuario al interior de la entidad (como lo veremos más adelante), que vulnerar los sistemas de seguridad y cifrado. En algunas organizaciones, con tan sólo recorrer un par de lugares de trabajo, se pueden encontrar contraseñas escritas y pegadas en la pantalla o debajo del teclado.

La gran mayoría de las personas desconoce los temas de seguridad de la Información y su alcance. Diversos estudios han establecido que hoy en día la mayor cantidad de ataques de seguridad de la información provienen del interior de las propias empresas (empleados descontentos, fraude interno, acceso no autorizado, falta de motivación, ausencia de entrenamiento organizacional, etcétera). Así mismo se ejecutan ataques a través de la ingeniería social[1], debido a que resulta más fácil obtener la contraseña de un usuario al interior de la entidad (como lo veremos más adelante), que vulnerar los sistemas de seguridad y cifrado. En algunas organizaciones, con tan sólo recorrer un par de lugares de trabajo, se pueden encontrar contraseñas escritas y pegadas en la pantalla o debajo del teclado.

Las campañas de concientización y entrenamiento en seguridad de la información dentro de una entidad se realizan con el fin de modificar la conducta de los trabajadores respecto a este tema. Sin embargo, la tarea de definir y ejecutar un programa de sensibilización y entrenamiento que permita modificar verdaderamente la conducta de los empleados exige dedicar tiempo y recursos, en algunos casos en cantidad considerable.

En ocasiones no sabemos por dónde comenzar, en otras, se tienen limitantes como falta de dinero o tiempo, o tabúes, y ante cualquier iniciativa se escuchan expresiones del tipo “¡Eso no funcionará en esta empresa!”

En este artículo veremos desde los puntos de vista teórico y práctico algunos elementos que nos ayudarán a la creación de cultura de seguridad de la información de una manera costo-efectiva apropiada.

.

Guías

En mi práctica profesional he encontrado varias fuentes y documentos guía que he utilizado en algunos proyectos para encontrar respuestas a preguntas que me inquietaban relacionadas con este tema. Uno de ellos es “NIST 800-50 Construcción de un Programa de Concientización y Entrenamiento de Seguridad de Tecnologías de Información”, publicado por el Instituto Nacional de Estándares y Tecnología (NIST) en octubre de 2003, que proporciona una guía para la construcción de programas de seguridad de tecnologías de la información y soporte efectivos, con requerimientos especificados en la Administración de Seguridad de la Información Federal (FISMA), pero que finalmente puede aplicarse a cualquier tipo de entidad.

Dicho documento establece de manera clara la diferencia entre los tres componentes principales de un programa para desarrollar la cultura en seguridad de la información: concientización, entrenamiento y educación:

- Concientización. Su propósito es enfocar la atención en seguridad de la información para posibilitar que el público objetivo reconozca los temas de interés, estableciendo al inicio qué comportamientos se quieren reforzar, por ejemplo, mantener el escritorio limpio, usar de forma adecuada las contraseñas, elaborar copias de respaldo, usar el correo responsablemente, etcétera.

- Entrenamiento. Se centra en producir habilidades y competencias en seguridad de la información relevantes y requeridas con el fin de que el público objetivo las aprenda y aplique en el día a día.

- Educación. Integra habilidades de seguridad y competencias de las diferentes especialidades funcionales dentro de un cuerpo común de conocimientos, enfocándose en producir especialistas en seguridad. Por ejemplo, capacitación en sistemas de gestión de seguridad de la información o en auditoría interna ISO27001.

En este ciclo el aprendizaje es continuo, ya que inicia con concientización y prosigue con el entrenamiento y desarrollo a través de la educación hacia la creación de cultura de seguridad de la información.

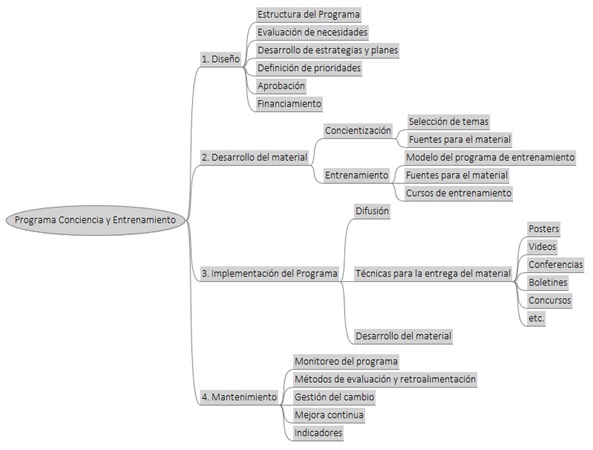

NIST 800-50 describe cuatro fases principales para el desarrollo de los planes de concientización y entrenamiento en seguridad de la información y sus tareas asociadas, las cuales se resumen en el siguiente gráfico:

.

El diseño, desarrollo e implementación de un programa exitoso de conciencia y entrenamiento en seguridad de la información requiere del compromiso y aprobación por parte de la alta dirección, la definición clara de un alcance, objetivos, responsables, entregables y fechas de compromiso en un marco de tiempo realizable en la organización, y la supervisión, evaluación y realimentación por parte del personal en el programa.

.

¿Qué hacer?

Hay una gran variedad de actividades y entregables que dan respuesta a esta pregunta, y aunque el dinero es un recurso importante, el buen uso que se dé a este y la imaginación pueden hacer la diferencia entre un programa de concientización y entrenamiento que logre los objetivos y uno que no.

He conocido organizaciones con mucho dinero que creen que con dar un par de charlas por parte de un consultor en seguridad de la información se cumple el objetivo. Igualmente he conocido otras que con un poco de dinero y mucha creatividad han diseñado actividades dinámicas, lúdicas y de alta recordación entre el personal involucrado.

A continuación se presenta una pequeña lista de las actividades a llevar a cabo:

- Definir una mascota o personaje para la campaña.

- Definir un eslogan para la campaña.

- Elaboración de materiales diversos.

- Pendones.

- Afiches.

- Protectores y fondos de pantalla.

- Videos.

- Presentaciones animadas o en Power Point.

- Creación y entrega de recordatorios como llaveros, tazas, lapiceros o tarjetas para construcción de claves seguras.

- Desarrollar trivias.

- Elaborar juegos como monopolio o álbum de figuras con temas relacionados por supuesto con seguridad de la información.

- Concursos basados en pictogramas, trivias, etcétera.

- Obras de teatro, stand up comedy o cuentacuentos (nuevamente con temas relacionados con seguridad de la información).

Son precisamente estas últimas actividades las que quedan grabadas más gratamente en la mente de las personas. La forma en que se hace llegar el mensaje al público influye para permear el subconsciente de las personas, y para los responsables de implementar el programa genera el reto de contar la misma historia pero de manera diferente y contribuir al proceso de cimentar la cultura de seguridad para la protección adecuada de la información.

Recuerdo en especial dos casos particulares que relato a continuación:

Caso 1. Entidad del sector giros y pagos de dinero: el programa incluyó la definición de una mascota y un eslogan, la elaboración de un video, posters con temas específicos de seguridad de la información y actividades lúdicas como llenar un álbum de figuras y juego de monopolio.

Las sesiones finales de sensibilización para el personal de la empresa (grupos de 35 personas aproximadamente) incluyeron una presentación a cargo de un consultor con los temas de seguridad de la información relevantes para la organización, un video, un ataque de ingeniería social en vivo en el cual se recogieron contraseñas de acceso de algunos de los participantes a cambio de un premio y, para finalizar, durante la última media hora, juego de monopolio de seguridad de la información en grupos de cuatro personas, como se muestra en la siguiente imagen:

Creo que los asistentes nunca olvidarán que mediante una sencilla práctica de ingeniería social, algunos me revelaron su contraseña delante de todo el grupo, habiéndoles indicado minutos antes que en ningún caso se debía dar a conocer la contraseña a otras personas.

Caso 2. Entidad del sector aeronáutico: el programa incluyó la definición de un personaje y un eslogan, la elaboración de un logotipo de la campaña, llaveros y plegables que incluían consejos de seguridad de la información, un video, un salvapantallas para el cual se diseñó una especie de radar con aviones que a medida que pasaban por un punto específico hacían aparecer/desaparecer consejos de seguridad, y un concurso lúdico basado en un pictograma con coordenadas en el cual aparecían caricaturizados algunos personajes de la entidad y en el que los participantes debían responder preguntas relacionadas con situaciones que comprometían la seguridad de la información.

En este segundo caso, el concurso atrajo la atención de buena parte de los empleados de la entidad, y a quien envió primero todas las respuestas con las coordenadas correctas, dentro del tiempo establecido, se le hizo entrega de un interesante premio.

.

Conclusión

Hemos pasado en este artículo de una guía de referencia a ejemplificar mediante casos reales. Jugar a crear cultura de seguridad de la información no es una tarea sencilla. Soy un convencido de que crear cultura de seguridad de la información mediante el juego y las actividades lúdicas es más viable y despierta más interés y recordación entre el público, que si se hace de manera plana y desabrida. En este, como en todos los aspectos de la vida, si los conocimientos generan interés, imaginación y, por qué no, pasión, se producen mejores resultados y se logran los objetivos.

.

[email protected] / [email protected]

[1] El término «ingeniería social» hace referencia al arte de engañar a las personas para burlar los sistemas de seguridad a través de la obtención de información de los usuarios ya sea por teléfono, correo electrónico, correo tradicional o contacto directo.

Cordial saludo,

se requiere un contacto directo en cali Colombia para poder tener su portafolio de servicios

Muy buen articulo. De mucha ayuda a todos los que nos apasiona la Seguridad de la Información. Saludos desde Perú

Gracias por el comentario y esperamos que les sea de utilidad. Saludos.

Estoy jugando a la creación de un plan de sensibilización y me toca según NIST 800-50 crera el estudio de caso, me puedes dar mas ideas ademas de este gran articulo, dnde puedo encontrar la norma en nuestro idioma?

Necesito por favor me digan que dinamicas grupales aplicar en mi lugar de trabajo sobre la seguridad en la informacion por favor diganme 2 dinamicas se los agradecere mucho!!

¡Hola que tal!

Puedes hacer un maratón de conocimiento de seguridad de la información, por ejemplo, políticas, procedimientos, etc.

Puede realizar un concurso de realizar un lema y logotipo que representa la seguridad de la información.

Ambos son por equipo

Tendrá otras dinamicas, enficadas a la Alta Gerencia