La primera vez que escuché el término hardening fue en la universidad, en una materia en la que me enseñaban Linux y cómo robustecer su seguridad con la herramienta Bastille[1]. En aquella ocasión no me percaté de la importancia del tema, sin embargo, al pasar el tiempo veo que es una tarea necesaria e imperativa con el fin de reforzar la confidencialidad, integridad y disponibilidad de la información almacenada en los activos tecnológicos. Se puede decir que el hardening es un proceso que está dentro de la administración de vulnerabilidades, aunque en muchas ocasiones se llega a confundir con la remediación de vulnerabilidades.

La primera vez que escuché el término hardening fue en la universidad, en una materia en la que me enseñaban Linux y cómo robustecer su seguridad con la herramienta Bastille[1]. En aquella ocasión no me percaté de la importancia del tema, sin embargo, al pasar el tiempo veo que es una tarea necesaria e imperativa con el fin de reforzar la confidencialidad, integridad y disponibilidad de la información almacenada en los activos tecnológicos. Se puede decir que el hardening es un proceso que está dentro de la administración de vulnerabilidades, aunque en muchas ocasiones se llega a confundir con la remediación de vulnerabilidades.

En el glosario de ISACA encontramos la siguiente definición: “Harden[2].- Configurar una computadora u otros dispositivo de red para resistir ataques”. Si consideramos que esa definición es correcta, entonces existen dos posibles entradas para el proceso de hardening:

Toda organización debería contar con una línea base de seguridad para sus equipos productivos, la cual los lleve a un nivel mínimo satisfactorio de seguridad a través de un proceso de hardening. Un análisis de vulnerabilidades, por su parte, tiene como objetivo identificar huecos de seguridad y medir el impacto sobre los activos, y utiliza los hallazgos para visualizar cuáles serían las siguientes acciones para fortalecerlos y puedan soportar ataques a los que podrían estar expuestos.

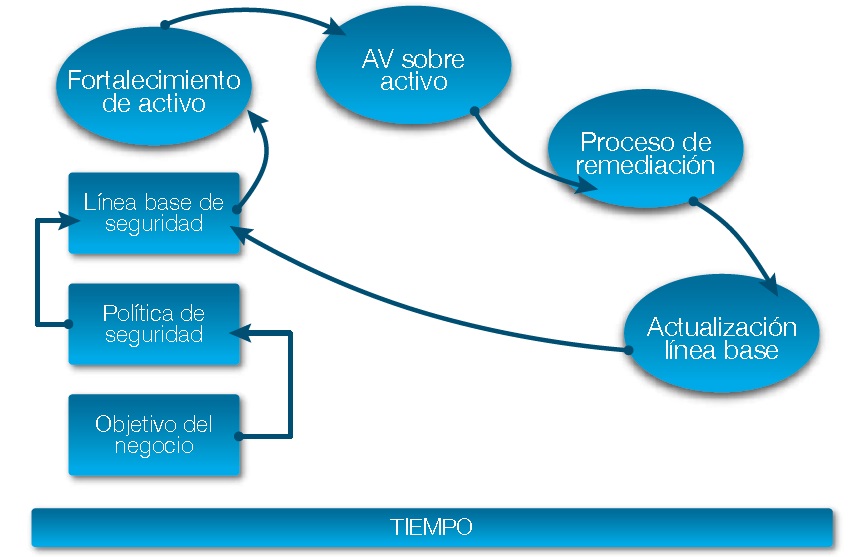

Cada entrada tiene un origen en común: cumplir los objetivos del negocio; deben basarse en una política de seguridad institucional e incluso tener un tratamiento diferente y ejecutarse en tiempos distintos ¿A qué me refiero con esto?, antes de salir a producción, cualquier sistema debería pasar por un proceso de fortalecimiento que le permita cumplir con la líneas base de seguridad establecida de acuerdo a su tipo. Tiempo después es fundamental que la organización mida si esta línea base de seguridad sigue cumpliendo con su objetivo primordial y para ello puede ejecutar estudios de análisis de vulnerabilidades, los cuales alimentan tanto el proceso de remediación como el proceso de fortalecimiento y la actualización de la línea base de seguridad.

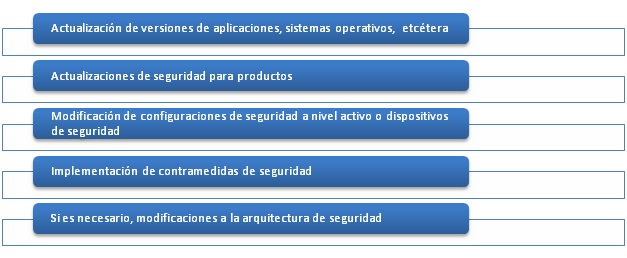

Ahora bien, un error común es creer que la remediación solamente se refiere a la instalación de actualizaciones de seguridad liberadas por el fabricante, cuando en realidad abarca mucho más y es recomendable que involucre al menos lo siguiente:

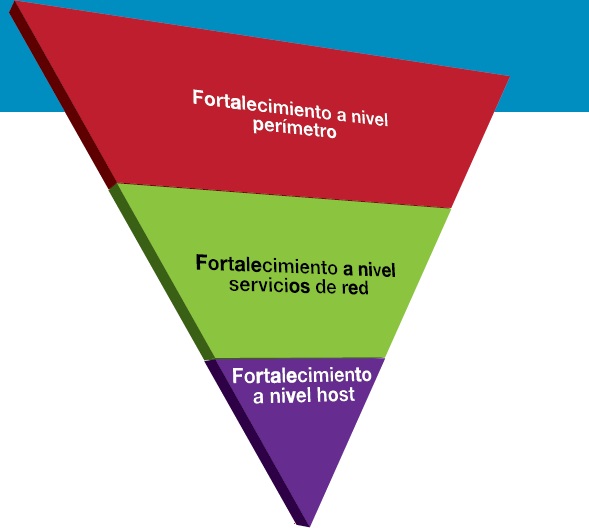

Por su parte, el proceso de hardening también tiene que considerar diferentes niveles de profundidad, en lo particular a mí me gusta visualizarlo como sigue:

Cuando se habla de fortalecimiento a nivel host se incluyen el sistema operativo y las aplicaciones locales que están siendo ejecutadas en un equipo en particular, y se contempla básicamente:

- El fortalecimiento de

- Roles y funciones de usuarios.

- Bitácoras de auditoría.

- Permisos y privilegios de usuarios.

- Sistemas de seguridad de host como Malware protection e IPS de host.

- Aplicaciones.

- Nivel de actualizaciones de seguridad instaladas

En lo concerniente al fortalecimiento de servicios, me refiero a aquellos servicios que tienen acceso a la red desde el sistema, y en este caso se trata sobre todo del fortalecimiento de:

- Sistemas de seguridad locales como firewalls.

- Configuraciones de seguridad de servicios y protocolos de red.

Por último, el perímetro comprende los flujos de información que van desde y hacia un equipo, y puede incluir:

- Segmentación de red y protocolos.

- Monitoreo de tráfico entrante y saliente.

- Equipos de seguridad como firewall, IPS o WAF.

¿Y cuáles son los pasos generales para implementar un proceso de hardening? Lo primero sería aclarar los objetivos de negocio y la política de seguridad de la organización para, con esta definición, crear la línea base de seguridad e iniciar el proceso en un ciclo de mejora continua, buscando apoyo externo cuando sea necesario (en los portales de los fabricantes de los equipos en uso, revisión de los Security benchmark del Center for Internet Security o asesoría de consultores especializados).

.

Deja tu comentario