En las últimas semanas he tenido la oportunidad de compartir con varios colegas del ámbito de la seguridad de la información, diversos puntos de vista respecto a los programas de concientización (awarness). Este intercambio de ideas surgió por dos artículos de personas muy respetadas en temas de seguridad.

En las últimas semanas he tenido la oportunidad de compartir con varios colegas del ámbito de la seguridad de la información, diversos puntos de vista respecto a los programas de concientización (awarness). Este intercambio de ideas surgió por dos artículos de personas muy respetadas en temas de seguridad.

El primero es de Richard Bejtlich[i] y la idea principal con la que me quedo es “Los programas de concientización no eliminar las vulnerabilidades humanas, ya que existen muchos riesgos los cuales no pueden ser tratados mediante entrenamiento”. También existe una segunda idea: “Los profesionales de seguridad confundimos programa de concientización con educación”.

El segundo artículo es de Dave Aitel[ii], en el cual la idea principal es “No malgastes tu dinero en programas de concientización, debes prepararte mejor pensando en que siempre un usuario dará clic en ese archivo malicioso”, y la segunda idea, que sustenta a la anterior, es que “Los ataques hoy son sofisticados y no podemos esperar que nuestros usuarios puedan detectarlos, esto es responsabilidad del área de seguridad que debe garantizar un espacio de seguridad”.

Si nos quedáramos con estas visiones tanto de Richard como de Dave podríamos llegar a pensar que un programa de concientización no sirve más que para pasar una auditoría. En lo personal comparto casi en su totalidad la visión de ambos y me gustaría exponer lo que pienso:

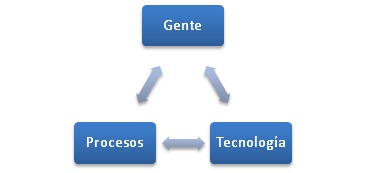

Muchos especialistas ven la seguridad en tres grandes niveles que trabajan en conjunto:

.

Sin embargo no sé por qué en el rubro de gente se llega a pensar que se encuentran todas las personas de una organización, y es aquí donde detecto uno de los primeros problemas. Es cierto que las organizaciones cuentan con controles basados en tecnología, los cuales son operados por personas mediante una serie de procesos y procedimientos, ¿pero qué pasa con aquellas personas que no tienen injerencia en la operación directa de esta tecnología? Por ejemplo, los usuarios de una red de servicio o la alta gerencia de una organización.

¿Qué pasa si Pepito trabaja en Contabilidad y recibe un correo electrónico de su jefe inmediato, que contiene un archivo y le pide que lo abra para validar unas cifras? Como cualquier otro empleado Pepito hace su trabajo y abre el archivo el cual, en realidad, no fue enviado por su jefe y además contiene incrustado código malicioso que permite que un atacante externo tome control de su equipo de cómputo.

Vienen a mi mente un par de preguntas: ¿Pepito es culpable de abrir el archivo? ¿Por qué Pepito recibió el archivo? De acuerdo con mi experiencia, la mayoría de las organizaciones podrían culpar a Pepito por este descuido, y peor aún cuando hace menos de un mes recibió su capacitación de concientización en temas de seguridad. Yo no podría culpar a Pepito y buscaría entender cómo es posible que mi área de seguridad permita que la organización no esté libre de este tipo de problemas y por qué no ha probado que nuestros controles funcionen correctamente.

Siguiendo con el ejemplo, supongamos que el área de seguridad sí logro detectar que la máquina de Pepito fue comprometida. Pepito es llamado a Recursos Humanos y se le indica que se le está investigando, ya que una acción suya hizo que información sensible quedara expuesta. A partir de entonces Pepito decide que antes de abrir cualquier otro archivo adjunto primero validará su procedencia. Aparentemente ya mejoramos la seguridad, pero es muy probable que al pasar las semanas Pepito vuelva a confiar en los archivos anexos pues la naturaleza del ser humano es relajarse cuando no está en crisis. Lo que convertirá a Pepito en un eslabón débil para la organización en temas de seguridad.

¿Qué podemos aprender de este ejemplo hipotético? El programa de concientización no sirvió, sin embargo después de que el usuario fue expuesto a un incidente de seguridad donde incluso su trabajo estuvo en riesgo, dicho usuario estuvo más consciente de la problemática de seguridad de la información en correo electrónico, pero solo por un tiempo.

Más de una vez me ha tocado validar en diversas organizaciones que sus programas de concientización sean útiles y hoy les puedo decir que los usuarios siguen dando información confidencial por teléfono, siguen dejando pasar personas a sus lugares de trabajo, e incluso siguen dando clic a los archivos adjuntos que se les envían. También he participado en la respuesta a incidentes de seguridad donde, al finalizar el proceso, los usuarios involucrados tienen más conciencia de su entorno y de los riesgos informáticos a los cuales están expuestos.

Con esto no quiero decir, aunque me gustaría, que los mejores proyectos de concientización incluyen someter a los usuarios a incidentes de seguridad reales y estresantes, pero tampoco significa que los planes de concientización funcionan y cumplen sus objetivos al 100%.

Si alguien me preguntara ¿Recomiendas un plan de concientización?, yo comentaría los siguientes puntos:

- Si tienes que cumplir con alguna auditoría interna y te lo exigen, hazlo pero no esperes un cambio radical.

- No diseñes un plan de concientización general para toda la organización, tiene que estar enfocado a la cultura de cada área y sus responsabilidades. Me ha tocado ver muchas veces que cuando capacitan al personal de vigilancia en estos temas, son más conscientes de los riesgos que un usuario normal o incluso que algunos directivos.

- Fortalece tus esquemas de seguridad primero, crea redes de servicios seguras para tus usuarios, prepárate pensando en que los usuarios siempre van a fallar; esto te mantendrá más alerta.

- No hay que confundir concientizar con educar y siempre hay que probar nuevos métodos (por ejemplo los expuestos por Ulises Catillo[iii] en un artículo del número anterior de Magazcitum).

.

Sé que este tema es ríspido y algunos podrán no estar de acuerdo, sin embargo, siempre hay que contemplar las diversas aristas para encontrar otros vértices que pueden ser más eficaces.

.

[i] BEJTLICH Ricard, The Importance of Security Awareness, Mandiant. Octubre 18 de 2012, https://blog.mandiant.com/archives/3592

[ii] AITEL Dave, Why you shouldn’t train employees for security awareness, CSO online. Julio 18 de 2012, http://www.csoonline.com/article/711412/why-you-shouldn-t-train-employees-for-security-awareness

[iii] CASTILLO Ulises, La seguridad y nuestros elefantes. Septiembre 29 de 2012, https://www.magazcitum.com.mx/?p=1858

Deja tu comentario