En el año de 1997 Scott Adams publicó “The Dilbert Future”, un libro en el que con su estilo satírico de criticar la sociedad y la forma en que se desarrolla la tecnología, elaboró varias predicciones, algunas de ellas completamente proféticas. Una que llama la atención y viene al caso con el presente artículo es la siguiente: “En el futuro las computadoras de red se comprarán y utilizarán con el mismo entusiasmo que los aparatos para ejercitarse en el hogar”[1], refiriéndose a “Network Computer” como a una computadora diseñada para solo interactuar con Internet[2]. Se podría decir que estas son, en concepto, el equivalente de las actuales tablets y los teléfonos inteligentes. Efectivamente, hoy en día el número de dispositivos móviles tiende a ser mucho mayor que los dispositivos tradicionales.

En el año de 1997 Scott Adams publicó “The Dilbert Future”, un libro en el que con su estilo satírico de criticar la sociedad y la forma en que se desarrolla la tecnología, elaboró varias predicciones, algunas de ellas completamente proféticas. Una que llama la atención y viene al caso con el presente artículo es la siguiente: “En el futuro las computadoras de red se comprarán y utilizarán con el mismo entusiasmo que los aparatos para ejercitarse en el hogar”[1], refiriéndose a “Network Computer” como a una computadora diseñada para solo interactuar con Internet[2]. Se podría decir que estas son, en concepto, el equivalente de las actuales tablets y los teléfonos inteligentes. Efectivamente, hoy en día el número de dispositivos móviles tiende a ser mucho mayor que los dispositivos tradicionales.

Con esto en mente, me propongo generar en el lector la necesidad de ver este tipo de dispositivos no como simples medios de comunicación portátil o juguetes electrónicos sofisticados, sino como activos que se integran a las empresas fuera de los planes estratégicos de tecnología, solo por iniciativa de ejecutivos o empleados impulsados por el deseo de contar siempre con el último gadget y que se convierten en un reto organizacional que implica resolver la complejidad de su gestión desde el punto de vista de la seguridad. Para lograrlo, iniciaré revisando información de las tendencias de crecimiento de estos dispositivos y explicando por qué es necesario estudiarlas por tipo de plataforma. Continuaré con una muy breve explicación de los riesgos asociados a las principales alternativas tecnológicas dependiendo de sus orígenes, para después analizar la complejidad de determinar los límites de responsabilidad sobre la información y uso de dichos dispositivos desde el punto de vista corporativo y, por último, propondré algunas líneas de acción básicas que los responsables de la seguridad de la información pueden impulsar como primer paso para mitigar los riesgos actuales.

La probabilidad de ocurrencia de un acontecimiento contra la seguridad aumenta proporcionalmente al tamaño del universo de elementos que participan en dicho acontecimiento, en otras palabras, cuando la superficie de ataque se incrementa, también se incrementa la probabilidad de que sea atacada. Por ello, reconocer cómo se ha incrementado el número de dispositivos nos subraya la posibilidad de que un evento de este tipo se desencadene. Una idea de la dimensión del riesgo la encontramos en el estudio del “INEGI: Usuarios de telefonía móvil por países seleccionados, 1998 a 2009”, que muestra que en 2009 ya existían 774 teléfonos móviles por cada 1,000 habitantes. En el mismo estudio se observa que en Asia y EE.UU. existe una proporción de 1.4 teléfonos móviles por habitante. Pese a que no ha sido publicado un estudio más reciente, se percibe que estas no son cifras que tienden a estancarse o a descender, por el contrario, el número de dispositivos móviles que cuentan con funciones avanzadas es mayor y aumenta día a día como refiere Winn Schwartau, especialista en seguridad informática, quien estima que para 2020 existirán 20 mil millones de equipos móviles comunicados a través de Internet y que serán los principales blancos de ataques informáticos[3] .

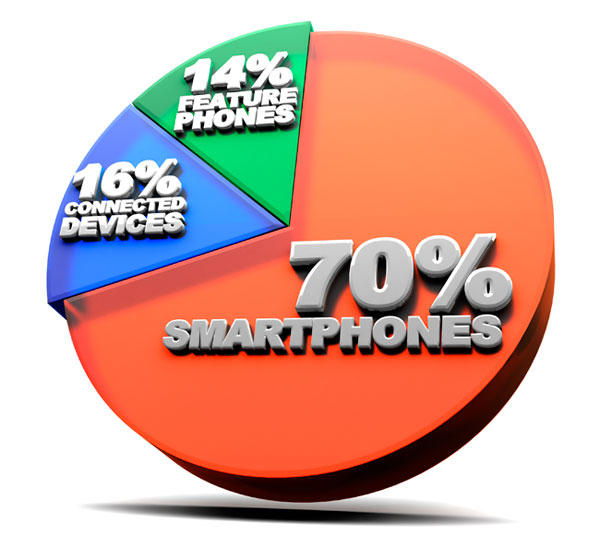

En cuanto al tipo de dispositivos, según AC Nielsen, firma especializada en estudios de mercado, 38% de los teléfonos móviles que se compran en Estados Unidos son smartphones[4] e IDC (International Data Corporation) pronostica que para 2014 40% de los activos informáticos de las empresas serán teléfonos inteligentes[5]. Como último dato estadístico relevante apunto que la participación actual de teléfonos inteligentes, en el universo de los dispositivos conectados a la red de telefonía en Estados Unidos es de 70%, según datos de Millenial Medias[6].

.

Pese a esta tendencia, no se aprecia una preocupación real en las organizaciones por incorporar prácticas y políticas de seguridad para estos dispositivos. El problema aumenta por la variedad de plataformas sobre las que operan los teléfonos celulares tanto en hardware como software, que al ser diseñadas y construidas con diferentes prácticas de seguridad, hacen muy complicado contar con herramientas para proteger oportunamente toda la gama de dispositivos móviles.

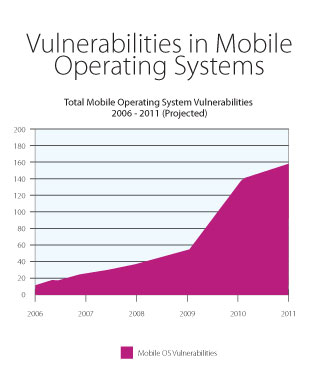

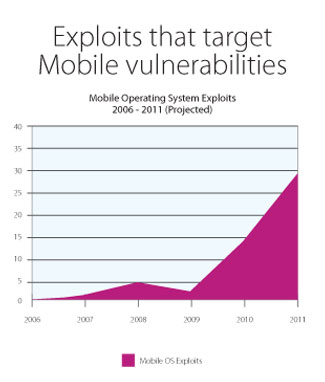

Para facilitar el análisis, es conveniente agrupar en subconjuntos o categorías con base en alguna característica predominante. Se podría pensar en el fabricante o en el carrier que provee los servicios, sin embargo estos argumentos no permitirían hacer una generalización ya que presentan una importante correlación geográfica que sesgaría el análisis. Otras características que se antojan probables para agrupar son la arquitectura de procesadores y las funciones de interacción con el usuario, pero el análisis se haría muy extenso debido a la diversidad de los dispositivos. Agrupar por el sistema operativo arroja un número de subgrupos muy manejable para analizar, con una importante ventaja adicional: esta característica se encuentra íntimamente relacionada con las brechas de seguridad, como muestran Kimber Spradlin y Tom Cross -especialistas de IBM- en las siguientes dos gráficas. En ellas observamos la tendencia en aumento de las vulnerabilidades en los sistemas operativos y, en consecuencia, en el número de técnicas de ataque para hacer uso de ellas.

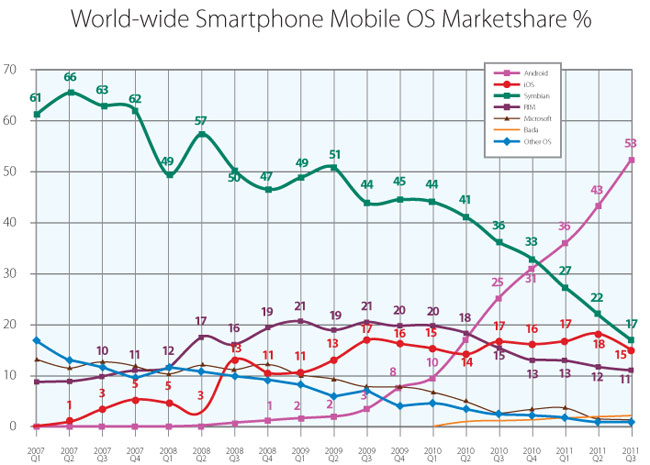

Para identificar la importancia relativa de cada plataforma en el universo instalado, Gartner publica un estudio trimestral que permite conocer los datos de participación de cada uno de los sistemas operativos: el “Gartner Smartphone Marketshare”, que Milominderbinder2 ha compartido en Wikipedia[7] en la forma del siguiente diagrama:

Entrando en materia del origen de las vulnerabilidades que los teléfonos inteligentes han heredado del sistema operativo que utilizan, se observa que Android, el nuevo sistema dominante en el mercado, está basado en un entorno Java lo que permite, mediante el uso del sand box, aislar las capacidades aplicativas del hardware, lo cual es benéfico para empatar a distintos fabricantes de software independientemente del modelo de teléfono. Otra ventaja es que se pueden realizar decompilaciones del software para tener acceso a registros básicos del sistema lo cual representa una importante brecha de seguridad.

El segundo competidor, iOS, que es utilizado en iPhone e iPad está desarrollado en plataforma Linux. Este sistema operativo realiza un proceso de compilación de manera nativa que integra al objeto información de la configuración del equipo por lo que puede ser rastreado para realizar ataques. Finalmente RIM, utilizado por BlackBerry, presenta un mejor enfoque de la seguridad, pero lo hace poco versátil y poco vistoso, que parecieran ser unas de las razones por las cuales ha perdido una jugosa participación en el mercado.

Sin importar la plataforma, los teléfonos inteligentes tienen capacidades de “dual homing”, lo que significa que pueden trabajar simultáneamente con dos distintas redes y esto posibilita a un atacante a utilizar estos dispositivos como un back door o puente entre ellas para tener acceso a la red empresarial.

El universo de vulnerabilidades aumenta con la creciente oferta de aplicaciones que se pueden descargar ya sea de manera gratuita o con costo. Derivado de la presión por una fuerte competencia que acorta los tiempos de liberación, muchas aplicaciones son creadas y puestas al alcance del consumidor sin haber realizado suficientes pruebas de seguridad, que garanticen que estas no contienen código malicioso, comúnmente enfocado a obtener acceso no permitido a los recursos del propio teléfono y, en su caso, a las redes en que el dispositivo se encuentra operando. Entre las deficiencias en el desarrollo de aplicaciones se reconoce que los ataques más comunes son por inyección de SQL y robo de sesiones; baste decir, para ver la extensión del riesgo, que McAfee desde hace dos años identificó la existencia de botnets en dispositivos móviles[8].

Revisando el factor humano, los mismos usuarios, al buscar un mejor desempeño o nuevas funcionalidades, pueden estar tentados a aplicar técnicas de JailBreaking[9], para obtener más recursos y permisos para ejecutar las aplicaciones creando severas brechas en la seguridad de la operación del equipo.

Una vez reconocida la criticidad que el problema representa para la seguridad corporativa, así como las tendencias de participación de mercado de las principales plataformas, es primordial ocuparse de cómo mitigar el impacto a los riesgos asociados a estos dispositivos.

Para minimizar la posibilidad de ser víctima de un ataque, la seguridad debe plantearse en distintas capas:

- Estratégica. Definir las condiciones de uso y seleccionar la tecnología adecuada para las necesidades de la organización.

- Organizativo. Determinar quiénes deben tener este tipo de activo y qué políticas debe regir su uso, así como proveer de un proceso continuo de concientización de los riesgos de seguridad.

- Gestión de activos. Normar dónde se encuentran y bajo la responsabilidad de quién, y qué aplicaciones y usos están permitidos.

- Operación. Aplicar configuraciones en los teléfonos para el endurecimiento de las directrices de seguridad, incluyendo el posible encriptado de datos y conversaciones.

En relación al establecimiento de políticas de uso para estos dispositivos, tal vez el mayor reto es definir las responsabilidades del usuario. En los Estados Unidos, donde los temas legales suelen ser revisados con mayor detenimiento, han encontrado problemas para definir los límites dependiendo de la propiedad del equipo y pago de los servicios de conexión. Por ejemplo, aplicar políticas estrictas para el control, monitoreo y uso es posible cuando ambos pagos son realizados por la empresa (tanto el hardware como el servicio de comunicación); sin embargo, cuando el modelo de pago implica una erogación del mismo empleado para tener un teléfono donde almacena o realiza transacciones con la empresa, entonces es legalmente complicado responsabilizar al empleado por el posible mal uso del aparato, sea hecho con dolo o no. Pese a la complejidad legal, es necesario que el usuario esté consciente de los problemas de seguridad relacionados a su dispositivo móvil y que la compañía presente una postura formal y dicte sanciones en cuanto al mal uso de la información y recursos de la empresa.

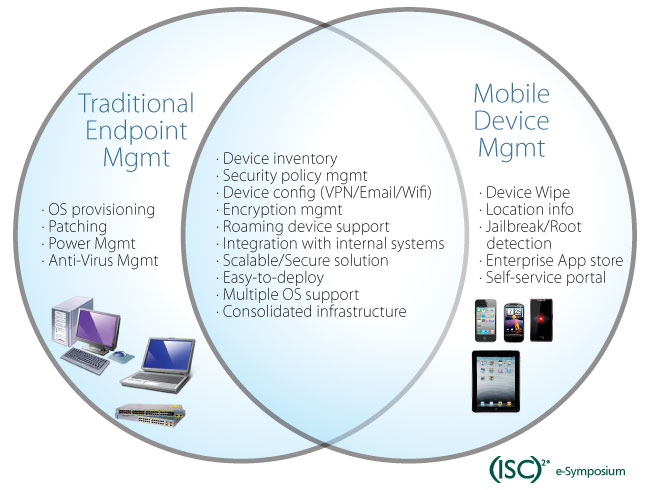

Para trabajar sobre la gestión de los activos no es necesario inventar controles nuevos, pero sí enfocar las necesidades puntuales para este tipo de dispositivos. Kimber Spradlin comparte en la siguiente imagen[10] una comparación entre el universo de acciones para una PC normal, “Traditional Endpoint”, y un teléfono inteligente, “Mobile Device”; como se aprecia, muchas de estas prácticas ya son realizadas por la organización, amén de que propone algunas específicas a incluir para la gestión de móviles:

En cuanto al endurecimiento de la seguridad en los dispositivos, acciones sencillas son convenientes para disminuir el riesgo de un ataque. Algunas de ellas son:

- Manejo de contraseña. Habilitar esta función para impedir el acceso lógico al dispositivo desde la interfase de usuario. Esta es la acción básica de protección para la información que el equipo contiene.

- Protección automática de teclado. En conjunto con la acción anterior, en caso de que el equipo permanezca sin ser utilizado, evitará el acceso a extraños, especialmente si se deja olvidado.

- Protección de datos. Borrar la información de manera preventiva cuando el equipo se encuentre comprometido; aunque es una opción drástica, garantiza que no se comprometa la confidencialidad. Se debe acompañar de respaldos periódicos con cifrado de datos.

- Manejo adecuado de conexiones. Evitar el uso de Bluetooth, así como habilitar las notificaciones de redes WiFi. Si esto se combina con concientización respecto a los riesgos de los back doors, disminuirán la posibilidad de ataques por las facilidades de dual homing.

.

Conclusión

Se debe reconocer que los teléfonos inteligentes, sin importar como hayan llegado a la empresa, deben ser tratados y administrados con un enfoque integral y consistente con las políticas y el modelo de seguridad de cada organización. Se deben reconocer en las políticas y en el modelo de seguridad las necesidades de movilidad de los empleados desde el punto de vista estratégico, lo que apoya en reducir la complejidad por el número de plataformas al restringir los modelos y funciones que estos pueden soportar. Con pocos cambios, las políticas y procesos para la administración de los activos pueden adecuarse para incluir las terminales móviles, una gestión adecuada del software que se instala también es de mucha ayuda. Finalmente, no está de más insistir en que si algo debe permanecer en mente, es que estos equipos ya son parte de la operación diaria de las personas y empresas, por lo que no es recomendable obviar ni minimizar su impacto.

[1] Adams, Scott; The Dilbert Future, Ed. Harper Business, 1997.

[2] Adams, Scott; The Dilbert Future, Ed. Harper Business, 1997.

[3] Schwartau Winn; CyberWar 4G a/k/a The Coming Smart Phone Wars, ISC2 e-symposyum Octuber 27, 2011

[5] IDC ; World Wide Business Use Smarthphone 2010-2014

[6] Millenial Media´s; November 2011 Mobile Mix Report

[8] Schwartau Winn; CyberWar 4G a/k/a The Coming Smart Phone Wars, ISC2 e-symposyum Octuber 27, 2011

[9] El JailBreaking es un proceso que realizan los usuarios para, mediante kernels modificados, para tener acceso completo al sistema operativo del equipo, principalmente al sistema de archivos y a la ejecución de línea de comando. Aunque es un término que en principio solo se aplica a equipos corriendo bajo la plataforma IOS, su uso se ha extendido a otras plataformas, refiriéndose al aumento de privilegios del modo usuario.

[10] Spradlin Kimber, Cross Tom; 2011 Mobile Threat Landscape, ISC2 e-symposyum Octuber 27, 2011

Deja tu comentario