A nadie extraña el nivel de dependencia que hemos generado de las facilidades de movilidad que hay disponibles hoy día. Es muy común que colegas, amigos y familiares utilicen dispositivos inalámbricos para una buena cantidad de sus actividades cotidianas.

A nadie extraña el nivel de dependencia que hemos generado de las facilidades de movilidad que hay disponibles hoy día. Es muy común que colegas, amigos y familiares utilicen dispositivos inalámbricos para una buena cantidad de sus actividades cotidianas.

Desde un celular que funciona con tarjetas de prepago hasta un kit inalámbrico utilizado para sofisticadas pruebas de penetración de red, en la comodidad de nuestro hogar o en los sitios más inusuales, para fines de placer o de trabajo, existen laptops, teléfonos, cámaras, consolas de juegos y muchos otros dispositivos que funcionan en un espectro de frecuencias cada vez más saturado.

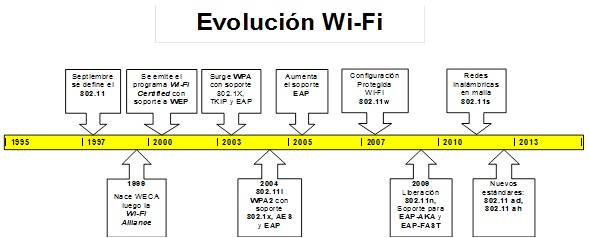

Desde 1999, la asociación WECA, hoy Wi-Fi Alliance (www.wi-fi.org) se ha encargado de realizar la titánica labor de convergencia entre los diferentes fabricantes y tecnologías a fin de tener un frente común y definir los futuros estándares de interoperabilidad. A la fecha, su programa de certificación ha completado el proceso para más de once mil diferentes productos, lo que ha ayudado a lograr los altos niveles de penetración que esta tecnología hoy tiene en nuestras vidas.

En el ámbito de la seguridad inalámbrica existen diversas opciones que en los últimos diez años han evolucionado los niveles de protección para el usuario. Este desarrollo se ha manifestado a través de tecnologías de autenticación para acceso a red y metodologías de cifrado, aunadas a la generación de políticas específicas de conectividad inalámbrica y soluciones para monitoreo de la actividad.

En esta colaboración he querido hacer un recuento de los beneficios y las limitaciones que presentan varias de estas tecnologías a fin de compartir con ustedes, apreciables lectores, información que está distribuida en muchos lados pero que en ocasiones no se muestra en términos que permitan comparar sus características desde una misma perspectiva.

.

El primer paso en seguridad inalámbrica: WEP (Wired Equivalent Privacy)

Con la definición del estándar 802.11 en 1999, el diseño de WEP buscaba incorporar tecnologías de cifrado con llaves de 40, 128 y hasta 256 bits. Desafortunadamente esta opción quedó rápidamente rebasada con la diversidad de herramientas para romper el cifrado que están disponibles en Internet; con una cantidad suficiente de paquetes capturados y un ataque de fuerza bruta, una persona con conocimientos básicos puede fácilmente extraer la llave de acceso.

Uno de los problemas más serios que enfrentó WEP tiene que ver con el manejo de llaves, en primera instancia por la distribución de las mismas y, además, en una red que utiliza este método tanto los usuarios como los puntos de acceso usan la misma llave, de manera que al obtenerla se tiene acceso a toda la información que se genere dentro de esa red. El tiempo en el que se puede extraer la llave actualmente está en el rango de minutos.

A manera de compensación existe la posibilidad de incorporar tecnologías como SSL (Secure Sockets Layer) y TLS (Transport Layer Security) que trabajan en conjunto con las aplicaciones a fin de blindar los contenidos en el flujo de las transacciones y los datos.

.

La solución intermedia: WPA v1 (Wi-Fi Protected Access)

Como una evolución necesaria de WEP, e introducido en 2003, WPA se basaba en el uso de contraseñas suficientemente largas (al menos 15 caracteres) o passphrases de hasta 63 caracteres, lo que hacía difícil averiguar la llave de cifrado. Este método representó una solución intermedia en tanto la IEEE liberaba el apartado 802.11i, y se hizo popular debido a que la mejora se podía realizar a través de software o firmware, por lo que aquellos que ya contaban con soluciones basadas en WEP no tenían que realizar una nueva inversión en infraestructura.

Dentro de las mejoras que se implementaron está la inclusión del algoritmo de cifrado TKIP (Temporal Key Integrity Protocol), soporte para el algoritmo de cifrado AES-CCMP (Advanced Encryption Standard – Chaining Message Authentication Code Protocol) y EAP (Extensible Authentication Protocol) con el fin de mejorar los procesos de autenticación y autorización para el acceso a red. Dentro de EAP existen diferentes modalidades como EAP-MD5, PEAPv0, PEAPv1, EAP-MSCHAPv2, LEAP, EAP-FAST, EAP-TLS, EAP-TTLS, MSCHAv2, EAP-SIM, etcétera. En un futuro artículo hablaré de este método y sus modalidades.

Además de estas mejoras, la solución puede robustecerse al interactuar con otros mecanismos de seguridad como RADIUS y 802.1x que aumentan las barreras que tendría que franquear un atacante para hacer uso de los recursos de red.

.

La propuesta actual: WPA2 (Wi-Fi Protected Access de segunda generación)

Como un requerimiento obligatorio desde 2006 para los fabricantes, la modificación está basada en la liberación completa de la enmienda 802.11i para seguridad en redes inalámbricas y, a diferencia de su antecesora, sí requiere el reemplazo de hardware. Las opciones de algoritmos de cifrado pueden ser AES-WRAP o AES-CCMP que no son mutuamente compatibles.

WPA2 se basa en:

- El estándar de cifrado avanzado (AES, por sus siglas en inglés), que es el protocolo de cifrado utilizado por los Estados Unidos y otros gobiernos para proteger información confidencial, y por el sector privado para proteger redes locales inalámbricas o WLAN.

- El estándar 802.1x, diseñado para proveer una autenticación robusta y funcionalidades sofisticadas de acceso a red.

.

Con el fin de generalizar el uso de esta tecnología en la casa y en oficina remota, en 2007 se introdujo el programa protegido de configuración Wi-Fi (WPS), sin embargo apenas en diciembre de 2011 se descubrió una vulnerabilidad en los ruteadores inalámbricos que tienen esta funcionalidad y que permitiría a un atacante tener acceso a la red en cuestión de horas.

Cabe recordar que la mayor parte de los ataques no rastreables ocurren por puntos de acceso desprotegidos, en el hogar, en un sitio público o hot spot por donde el atacante puede acceder desde un automóvil o un local contiguo y evitar su detección.

Otra vulnerabilidad reciente es la conocida como el agujero 196 (Hole196) que recibe su nombre por su ubicación en la documentación de la revisión 2007 del estándar 802.11: la última línea de la página 196. Esta vulnerabilidad ataca a la llave temporal de grupo (GTK) que comparten los usuarios autorizados en una red con WPA2, donde de acuerdo a su operación, el punto de acceso es el encargado de cifrar los mensajes y las estaciones de trabajo de descifrarlos; en el ataque un hacker puede inyectar paquetes cifrados con GTK y un usuario interno puede tener acceso a los contenidos de otros usuarios pues comparten la misma llave. No se “crackean” llaves, ni tampoco hay ataques de fuerza bruta. Por su naturaleza pasiva este ataque puede pasar desapercibido para dispositivos de seguridad como IDS e IPS.

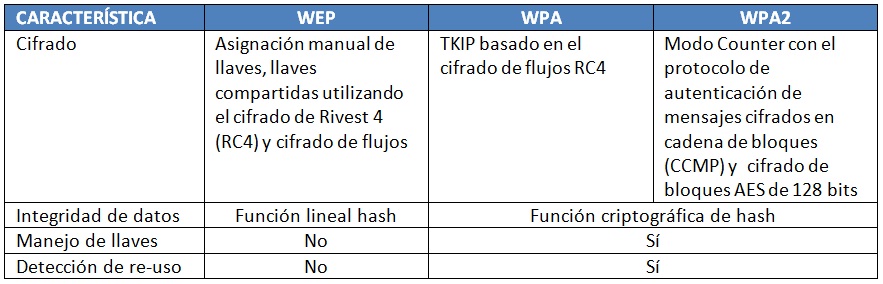

La siguiente tabla concentra las diferencias entre estas modalidades de protección de soluciones de tecnología inalámbrica, comparando sus capacidades de cifrado de información, la integridad de los datos que transportan, el manejo de llaves para los procesos de encripción y la detección de reutilización de llaves:

¿Qué más viene para las redes inalámbricas?

Las redes inalámbricas se han vuelto una opción recurrente para organizaciones dinámicas, con empleados que pasan más tiempo fuera de su oficina, que trabajan desde la calle y que requieren de un mayor grado de versatilidad en sus posibilidades de comunicación.

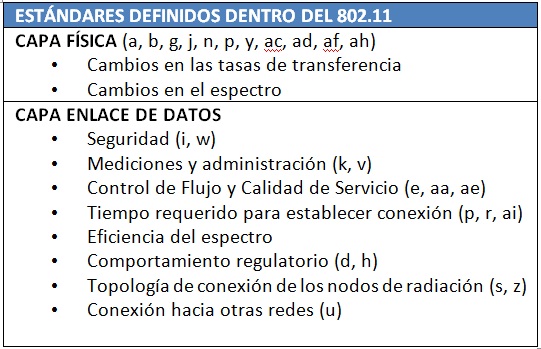

Para los próximos años la Wi-Fi Alliance está impulsando que los desarrollos apunten a incrementar la velocidad de transmisión y a abarcar otro espectro de frecuencias dentro de la capa física, en tanto que a nivel de la capa de enlace de datos se presentarán diferentes mejoras en las funcionalidades de red.

En la siguiente tabla enumero algunas de las presentes y futuras innovaciones que se estarán viendo dentro de las definiciones del estándar 802.11:

.

A manera de ejemplo de esta vertiginosa evolución, y de acuerdo a la definición de la enmienda 802.11 ad, el espectro de radiación de redes inalámbricas está comenzando a utilizar la frecuencia de los 60 GHz que empieza a popularizarse en Estados Unidos, Europa y Japón con tasas de transmisión que llegan hasta 6756.75 Mbps, lo que permite hacer realidad la transmisión eficiente de video en tiempo real a través de este medio.

En conclusión, aún estamos por ver una gran cantidad de innovaciones en tecnología inalámbrica y debemos estar a la vanguardia de lo que la industria vaya liberando para enfrentar con un mejor nivel de conocimientos –y mayores herramientas– los retos de un mundo cada vez más diverso en sus posibilidades de comunicación.

Deja tu comentario