Una amenaza persistente avanzada (Advanced Persistent Threat, APT) es un tipo sofisticado de ciberataque que constituye uno de los peligros más importantes y de rápido crecimiento que las organizaciones deben afrontar hoy en día, en particular las empresas que están haciendo uso del cómputo en la nube.

Una amenaza persistente avanzada (Advanced Persistent Threat, APT) es un tipo sofisticado de ciberataque que constituye uno de los peligros más importantes y de rápido crecimiento que las organizaciones deben afrontar hoy en día, en particular las empresas que están haciendo uso del cómputo en la nube.

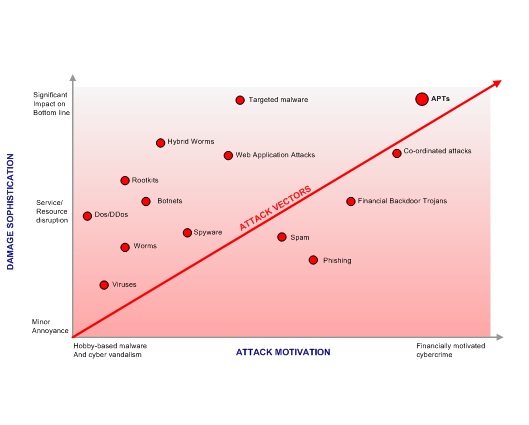

Los ataques de APT están provocando cada vez más atención de parte de los ejecutivos encargados de la seguridad informática debido a que son dirigidos a todo tipo de organizaciones, desde empresas del sector privado hasta organizaciones militares y políticas. Las amenazas involucradas en los ATP no son nuevas, sin embargo representan un marcado incremento en el uso de tácticas que explotan conexiones sociales de confianza, que emplean malware sofisticado y son ejecutadas por atacantes decididos y pacientes. Los vectores de ataque usados en una APT no son muy diferentes de los empleados en otros tipos de ataque, pero su principal diferencia radica en la motivación, perseverancia y recursos de los hackers.

Lo que más distingue una APT es que cambia sus características todo el tiempo y de manera intencional, haciéndolo muy difícil de detectar con métodos tradicionales: la actividad anormal de usuarios autorizados, el acceso a datos fuera de contexto o una secuencia inusual de comportamiento, que tradicionalmente serían tomados como eventos de bajo riesgo, pueden ser las únicas señales de un ataque APT.

.

¿Cuáles son las características principales de una APT?

- Personal: el atacante selecciona objetivos con base en intereses políticos, comerciales o de seguridad y tiene una definición clara de la información que busca obtener de la víctima.

- Persistencia: si un objetivo se resiste a ser penetrado, el hacker no abandonará la misión, lo que hará es cambiar la estrategia y desarrollará un nuevo tipo de ataque. Incluso podría decidirse por pasar de un vector de ataque externo a uno

interno. - Control y enfoque: una APT está enfocada en tomar control de elementos cruciales de la infraestructura, como redes de

distribución eléctrica o sistemas de comunicaciones; también busca comprometer la propiedad intelectual de otros o información de seguridad nacional, mientras que los datos personales no suelen ser de interés para un atacante de este

estilo. - Tiempo y dinero: los perpetradores de una APT no suelen preocuparse por el costo del ataque, incluso pueden no preocuparse de los ingresos a partir del mismo, ya que a menudo están financiados por estados nacionales o por el crimen organizado.

- Automatización: los hackers hacen uso de software y sistemas automatizados para aumentar el poder de penetración contra un solo objetivo, a diferencia de otros tipos de ataques que utilizan sistemas automatizados para atacar múltiples objetivos.

- Una sola capa: solo un grupo u organización posee y controla todos los roles y responsabilidades durante el ataque. Estos roles y responsabilidades no están distribuidos en grupos externos a la organización atacante.

Durante los últimos dos años las APT se han hecho muy sofisticadas y diversificadas en sus métodos y tecnologías. Los ataques tradicionales empiezan mapeando las redes y realizando tareas de inteligencia para recolectar información acerca de vulnerabilidades técnicas, sin embargo, un ataque APT empieza con un mapeo de la parte humana de la organización y colecta información de los empleados, más que por medio de las vulnerabilidades técnicas. Enfocarse en las personas, que son el eslabón más débil en la seguridad, es más fácil que tratar de evitar los componentes tecnológicos de seguridad como los firewalls y los sistemas de prevención de intrusos.

Las técnicas de APT han probado ser tan exitosas que cualquier organización debería asumir que este tipo de ataques son inevitables.

.

¿Por qué es tan difícil detectar una APT?

- Más que tomar control de las aplicaciones y de la infraestructura de la red, buscan aprovecharse de los recursos y privilegios de las personas que forman parte de la organización.

- Usan firmas de ataque únicas y de gran creatividad.

- Más que tomar control de los componentes y de las aplicaciones de la red, una ATP se basa en los recursos de los usuarios y sus privilegios.

- El comportamiento y las “firmas” de un ataque de este tipo son difíciles de correlacionar con los de ataques conocidos, incluso si la empresa utiliza un correlacionador o un SIEM (Security Incident and Event Management).

- Normalmente una APT es distribuida a lo largo de periodos de tiempo prolongados, haciéndola difícil de correlacionar con base en los datos de fecha y hora.

- Los ataques parecieran venir de una gran variedad de fuentes. Las botnets distribuidas son usadas con frecuencia para generar los ataques, haciendo muy difícil la identificación de la red hostil.

- El tráfico de datos del ataque por lo general se encubre a través de cifrado, compresión o enmascarando las transmisiones dentro del comportamiento “normal” de programas comprometidos.

- Muchas APT son diseñadas de manera específica para operaciones encubiertas y se mueven de un sistema comprometido a otro sin generar el tráfico predecible que se ve en otra clase de malware. Los ataques APT suelen diseñarse para evadir las

soluciones antimalware y los IPS, además de que pueden ser compilados para una industria u organización específica.

.

¿Cuáles son las cualidades de una APT?

Aunque los métodos y tecnologías usadas pueden variar mucho, casi siempre exhiben estas cualidades:

1.- Ataques personalizados basados en la organización objetivo.

Los hackers seleccionan sus objetivos y diseñan sus métodos de ataque e infiltración para tener el mayor efecto posible en los sistemas, defensas y personal de las organizaciones objetivo. Atacan a los empleados y a los usuarios válidos de alto nivel que tienen privilegios en los sistemas y procesos que necesitan atacar. Emplean técnicas de reconocimiento e inteligencia para entender los sistemas, aplicaciones y redes de la víctima, de tal manera que puedan ser más eficientes, atacando sistemas con

vulnerabilidades no corregidas o desconocidas (zero-day).

2.- “Bajo y lento”

Para evadir la detección, los hackers mantienen un perfil bajo dentro del ambiente de TI de las organizaciones que infiltran, incluso pueden llegar a esperar meses enteros para que se den las condiciones óptimas para un ataque. El monitoreo sistemático y la interacción con los sistemas comprometidos durante periodos largos de tiempo son la marca típica de una ATP.

3.- Organizado y bien financiado.

Los grupos y organizaciones detrás de una APT suelen poseer suficientes recursos financieros para mantener ataques durante largos periodos de tiempo. La sofisticación de las APT sugiere que estos grupos incluyen equipos multidisciplinarios de hackers con amplias habilidades y experiencia para lograr el acceso a infraestructuras complejas de TI, evolucionando con ello las cadenas de suministro criminal y sus capacidades de investigación y desarrollo. Además, estos grupos tienen la habilidad de comprar recursos de cómputo en la nube, utilizar exploits para vulnerabilidades no descubiertas y usar botnets completas para sus propósitos.

4.- Métodos de ataque simultáneos y diversos.

Una APT muchas veces utiliza múltiples vectores de ataque simultáneos, tanto automatizados como humanos. Usan una gran cantidad de métodos y tecnologías para infiltrarse e infectar nodos en los ambientes de TI de sus víctimas y, con frecuencia utilizan ataques de bajo riesgo para distraer a los administradores y a los analistas de seguridad, evitando que se percaten del ataque verdadero.

5.- Redes sociales.

Es muy común el uso de herramientas de redes sociales, como invitaciones falsas de Linkedln®, para ganar la confianza de las víctimas y comprometer así los sistemas y las credenciales de acceso a los mismos. Es importante entender el elemento humano de una APT pues es uno de los elementos que hacen tan efectivos este tipo de ataques, ya que utilizan la tendencia de la gente a confiar en otros para así manipular a los empleados y terminar instalando malware en los sistemas.

.

Amenazas avanzadas (Advanced Threats, AT) versus Amenazas persistentes avanzadas (Advanced Persistent Threats, APT)

Ambas usan el mismo tipo de métodos de ataque, sin embargo hay algunas diferencias que hacen que una APT sea mucho más difícil de detectar:

|

Amenaza avanzada (AT) |

Amenaza persistente avanzada (APT) |

|||

| Selección del objetivo | Es aleatoria y oportunista. El malware es distribuido tan ampliamente como sea posible para mejorar las oportunidades de penetrar un sistema “rentable”, como por ejemplo las computadoras empleadas para firmarse en cuentas de crédito bancarias. | Una APT se diseña para un objetivo específico, atacando sus activos conocidos, arquitectura de redes y vulnerabilidades. | ||

| Motivación | El motivo principal es la ganancia financiera a través del robo de información bancaria y de crédito.

Cuando las contramedidas detienen un ataque, los hackers dejan de actuar o se mueven hacia otro objetivo que sea más fácil de penetrar, en lugar de modificar el ataque. |

Los objetivos para un ataque por APT pueden ser financieros pero también pueden tener otra naturaleza menos evidente: espionaje industrial, robo de propiedad intelectual u obtener control de la infraestructura crítica de una empresa para afectar sus operaciones. | ||

| Vectores de ataque | Es típico que se empleen troyanos (Zeus, SpyEye, Sinowal, Qakbot, etcétera), vulnerabilidades “zero-day” y exploits conocidos. | Los hackers combinan múltiples vectores de ataque y herramientas para comprometer los sistemas que son el blanco. Además de las herramientas tradicionales de las AT, una APT también puede emplear código desarrollado específicamente para el ataque, técnicas de inteligencia, intervención telefónica y hasta robo físico. | ||

| Remediación | Muchas AT se pueden neutralizar mediante el uso de técnicas de virtualización combinadas con procesos de administración de parches/vulnerabilidades, sistemas de autenticación robustos e inteligencia contra el cibercrimen. | Aun si se detectan y corrigen nodos infectados en una red, es muy posible que los hackers tengan planes de contingencia y nodos redundantes que les permitan continuar sus operaciones. |

.

Cuando las contramedidas detienen un ataque, los hackers dejan de actuar o se mueven hacia otro objetivo que sea más fácil de penetrar, en lugar de modificar el ataque.Los objetivos para un ataque por APT pueden ser financieros pero también pueden tener otra naturaleza menos evidente: espionaje industrial, robo de propiedad intelectual u obtener control de la infraestructura crítica de una empresa para afectar sus operaciones.Vectores de ataqueEs típico que se empleen troyanos (Zeus, SpyEye, Sinowal, Qakbot, etcétera), vulnerabilidades “zero-day” y exploits conocidos.Los hackers combinan múltiples vectores de ataque y herramientas para comprometer los sistemas que son el blanco. Además de las herramientas tradicionales de las AT, una APT también puede emplear código desarrollado específicamente para el ataque, técnicas de inteligencia, intervención telefónica y hasta robo físico.RemediaciónMuchas AT se pueden neutralizar mediante el uso de técnicas de virtualización combinadas con procesos de administración de parches/vulnerabilidades, sistemas de autenticación robustos e inteligencia contra el cibercrimen.Aun si se detectan y corrigen nodos infectados en una red, es muy posible que los hackers tengan planes de contingencia y nodos redundantes que les permitan continuar sus operaciones.

Las APT son inevitables en la mayoría de las grandes organizaciones. Más que una cuestión de pensar si un ataque ocurrirá o no, es una cuestión de pensar cuándo ocurrirá.

.

¿Por qué una APT suele ser más exitosa que otro tipo de ataques?

- Los entornos de TI son cada vez más complejos: la mayoría de las grandes organizaciones tienen ambientes muy complejos que incluyen servidores legados, mainframes, centros de datos virtualizados, servicios en la nube, etcétera. Estos sistemas

tan diversos crean muchos desafíos para los equipos de seguridad de TI, que deben cubrir infraestructuras cada vez más grandes cuyo monitoreo y correlación es cada vez más complejo. - Robo de credenciales de acceso empresarial: investigaciones de la empresa RSA encontraron que 88% de las compañías en la lista Fortune 500 tienen empleados infectados con Zeus, además, reportes de la misma empresa han informado que es común el empleo de credenciales de acceso empresarial por parte de los atacantes en los puntos de recolección de información por parte de los criminales. Lo anterior demuestra que los hackers ya tienen las herramientas de malware y los puntos de acceso para comprometer ambientes empresariales de TI.

- Costo decreciente: los ataques de APT se han vuelto menos caros de manufacturar e implantar, por lo que muchos grupos criminales han tomado ventaja de los costos, desempeño y escalabilidad del cómputo en la nube. Este costo menor incrementa el ROI (retorno de inversión) potencial de un ataque.

Otro punto importante de recordar es que los grupos detrás de este tipo de ataques están motivados por la ganancia que pueden obtener al extraer información de sus víctimas, por lo que se estructuran de manera similar a cualquier otro modelo de negocio que analiza el valor de la información a obtener contra el costo de la obtención.

Así pues, es innecesario recalcar que aunque las tácticas para desplegar una APT no son nuevas, representan un fuerte incremento en el riesgo potencial y en el daño, y también indican una creciente sofisticación de los vectores de ataque y de las capacidades de los hackers.

¿Qué medidas tomar para reducir el riesgo de una APT?

1.- Gobernabilidad, manejo del riesgo y cumplimiento regulatorio.

Las organizaciones necesitan evaluar si están aplicando las medidas de protección adecuadas a los activos más valiosos. Es aquí donde la gobernabilidad, la administración del riesgo y el cumplimiento regulatorio (Governance, Risk and Compliance, GRC) entran en escena. Los equipos de administración de la seguridad deben establecer prioridades basadas en las políticas creadas a partir de los esfuerzos de GRC.

2.- Correlación exhaustiva de riesgos.

Las organizaciones necesitan una vista unificada de sus ambientes de TI, sin importar qué cosas son internas, externas, cuáles son virtualizadas o cuáles están en la nube. Sólo teniendo una vista integral se puede monitorear, analizar y correlacionar eventos para detectar actividad sospechosa y para determinar el daño posible o real de un ataque de este tipo.

Para ayudar en la correlación de eventos, el software de monitoreo y administración debe integrar en una sola consola las bitácoras, estado de la aplicación de parches para corregir vulnerabilidades y otra información de seguridad de los diversos ambientes de TI, esto para dar a la organización un panorama completo de la situación, evitando así la dificultad de “encontrar una aguja de seguridad en el pajar de TI”.

3.- Automatización intensiva de sistemas de TI.

Las empresas deben aprovechar la automatización y la virtualización para hacer más eficiente la administración y el monitoreo, tanto de la configuración de los sistemas como de la administración de parches y actualizaciones. La automatización ayudará a lograr la línea base de seguridad de una manera más eficiente y simplificará las operaciones al reducir la brecha entre sistemas

actualizados y no actualizados.

4.- Comportamiento adaptable de las operaciones de seguridad.

Las prácticas de seguridad basadas en reglas rígidas y análisis de firmas sólo pueden ser efectivas contra ataques tradicionales pero no contra ataques de APT. Las operaciones de seguridad necesitan responder y adaptarse rápidamente cuando hay eventos o condiciones que causan desviaciones de la línea base establecida. Necesitan inteligencia automatizada e interconstruida que permita adaptar las técnicas de verificación de usuarios, intercambiar equipos e incluso “recablear” redes virtuales completas para cortar de tajo actividades de alto riesgo. Los equipos de seguridad deben aprender sobre la marcha para adaptar y mejorar sus contramedidas, lo que mejorará la eficiencia y efectividad de la respuesta a amenazas.

Las amenazas persistentes avanzadas están cambiando el panorama de las amenazas en el mundo empresarial debido a su sigilo, ambición y complejidad. Estar alerta y enterado de lo que es una APT es el primer paso para establecer la estrategia de defensa ante ello, sin embargo, hay que tener en cuenta que es casi imposible prevenir las APT y por lo general solo puede minimizarse el daño.

Las organizaciones deben aprender a considerar amenazas emergentes como las APT en sus evaluaciones de riesgo y en la planeación de la seguridad. Esto requiere cambios fundamentales y estratégicos en la manera en que las empresas priorizan sus actividades de seguridad e identifican amenazas, lo cual forzará también a los equipos de TI y de seguridad a adoptar prácticas de seguridad a partir de un punto de vista amplio y basado en el riesgo.

.

Traducción: Héctor Acevedo Juárez.

¡Excelente artículo! Estoy haciendo mi tésis en la facultad, y me resulta sumamente útil e interesante.

Gracias.

Germán.