Por definición, riesgo operacional es la suma de fallas o errores en los procesos, de las personas que los ejecutan o de las tecnologías que los soportan, que pueden presentarse tanto desde un entorno externo como interno y estar ocasionadas por actividades intencionales, procedimientos inadecuados o defectuosos o por agentes contingentes como desastres naturales.

Por definición, riesgo operacional es la suma de fallas o errores en los procesos, de las personas que los ejecutan o de las tecnologías que los soportan, que pueden presentarse tanto desde un entorno externo como interno y estar ocasionadas por actividades intencionales, procedimientos inadecuados o defectuosos o por agentes contingentes como desastres naturales.

Entre estos escenarios pueden presentarse tanto amenazas, un potencial de riesgo, como vulnerabilidades, que son brechas que quedan como puertas abiertas esperando a ser explotadas en forma programada o fortuita. Lo que sí tienen en común es un escudo metodológico para mitigar los riesgos a la operación: LA GESTIÓN. Entonces, evitar pérdidas financieras e incumplimiento legal requiere establecer un entorno metodológico en nuestra operación, mediante la gestión relacionada con la seguridad física y lógica, normativa interna para alinear las TI con el cumplimiento, proyectos de TI, usuarios de la organización, y amenazas externas.

En la búsqueda de cómo resolver nuestra problemática sobre los riesgos operativos, observamos que existe una relación lógica entre la definición del alcance del riesgo operacional y los factores de producción determinados para el gobierno de la información (procesos–tecnologías–personas), lo cual afirma la necesidad de establecer procesos adecuados para el cumplimiento de los objetivos de negocio, operados por personal con las capacidades y conocimientos necesarios y acorde a sus funciones dentro de los servicios, y el soporte de recursos tecnológicos e infraestructura de servicios a la medida de las necesidades del negocio.

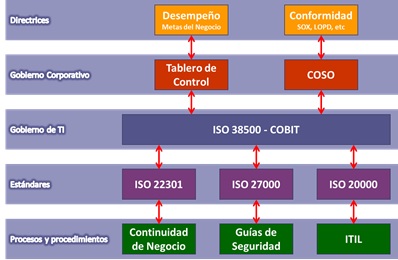

Por ello, es natural el empleo de estándares relacionados con el gobierno de TI y gobierno corporativo (como ISO 20000 y 27001, ITIL, COBIT5, Normas NIST, etc.) para normalizar nuestros procesos y ayudar a ordenar todas las actividades asociadas a la continuidad operativa, así como a la seguridad de la información.

Minimizar el riesgo operativo requiere un conocimiento “relacionalista” de la organización. Pensar que los procesos internos y los servicios de TI están disociados entre sí o que no hay nada más allá de la organización que pueda afectarla, es acotarse a una sola dimensión de riesgos y perder la visión global y multidisciplinaria que se requiere para la subsistencia de la operación de nuestro negocio. Las necesidades de gobierno deben surgir a nivel corporativo, desde todas las áreas de la organización, y apoyarse piramidalmente teniendo en cuenta que no se pueden establecer directrices que no se sustenten inicialmente en procesos y procedimientos que vayan enmarcándola hacia un camino de madurez, que le permita establecer un gobierno adecuado a su entorno, a su industria y, principalmente, a su cultura. Este entendimiento nos brindará la objetividad necesaria para la adopción de los estándares adecuados.

¿Cómo determino objetivamente cuál es el marco metodológico adecuado? Inicialmente debe conocerse “el negocio” mediante las definiciones de sus procesos y de su marco legal y regulatorio. Esto aporta conocer cuáles son los límites del entorno de la industria y define los primeros parámetros de alto nivel o necesidades primarias de cumplimiento. Como sabemos, las leyes o regulaciones nos señalan lo que se debe cumplir, pero no como implementar el cumplimiento, por lo que es muy importante basarnos en el conocimiento inicial para verificar internamente en la organización cuál es su “adherencia” al cumplimiento y cómo incide la cultura de las personas en su participación en los procesos. Esto ayudará en la elección del estándar adecuado para la organización y determinará cuál es la forma más correcta de abordar su implementación.

Una vez seleccionado el estándar e identificados los puntos de necesidad de cumplimiento, podremos definir los planes de implementación o remediación necesarios, que deben alcanzar tanto a procesos, como a personas y tecnología. El resultado final nos debe aportar lo que llamamos “línea base de cumplimiento”, con definiciones funcionales y técnicas que se verán representadas en nuestro marco normativo.

Como se citó anteriormente, debemos tener una visión global y multidisciplinaria, por lo que cada área de la organización deberá participar en forma completa y desde sus funciones, tanto en actividades consultivas como operativas, según corresponda, y de acuerdo a sus alcances funcionales relacionados con el gobierno, riesgo y cumplimiento. Uno de los mejores ejemplos para visualizar esta interacción es la de reconocer en un proyecto de negocio cuáles son los diferentes hitos relacionados con la necesidad que tiene la organización en el inter-relacionamiento de sus áreas para la obtención de sus objetivos.

Imaginemos que un área de negocio de nuestra organización está desarrollando un nuevo servicio, el cual requiere del uso de la tecnología. Como indicamos, ya contamos con una línea base de cumplimiento que abarca tanto procesos funcionales como tecnológicos, y esta base de cumplimiento requiere que el análisis de los riesgos asociados a este proyecto sea realizado en conjunto entre el área de negocios y las áreas tecnológicas, con el soporte consultivo de áreas legales y de riesgo, porque este análisis no solo debe estar enfocado a los riesgos sobre las ganancias del negocio, sino también a las pérdidas económicas por la falta de previsión en la operación, continuidad y cumplimiento que requiera tanto el servicio de negocio como el servicio de TI.

Esto nos lleva a conformar un equipo de trabajo para cada proyecto dentro del cual sumemos el conocimiento y las experiencias de las personas en la construcción de este servicio de negocio apoyado en la tecnología, teniendo en cuenta que el representante del negocio debe liderar el proyecto (como dueño del proceso, de datos y riesgos que es) apoyado por las áreas de cumplimiento y legales, y contando con los servicios de soporte y operación de tecnología y seguridad de la información.

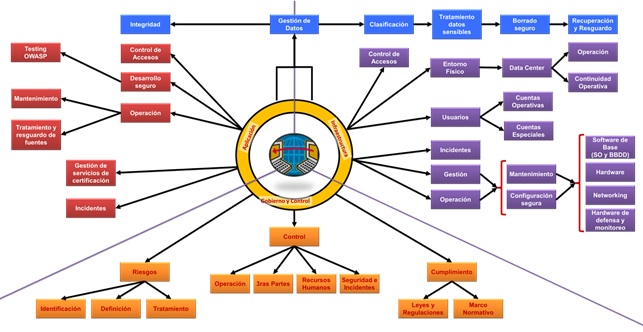

Para comprender los alcances que debemos tener en cuenta al iniciar el diseño de proceso o servicio de TI y seguridad de la información para dar soporte a los procesos de negocio nuevos o existentes, desarrollé el siguiente mapa en el que identifiqué los diferentes componentes que construyen los recursos necesarios para la operación de la tecnología, y sobre los cuales deben identificarse aquellos riesgos asociados y objetivos que tenga nuestra organización, basados principalmente en los resultados de la gestión de incidentes, gestión de riesgos y en el análisis del entorno geográfico, físico y operativo en el que se suceden los servicios de TI.

Abarca tanto aspectos técnicos como lo relacionado con los ambientes de aplicación e infraestructura, así como al gobierno y control sobre la tecnología, que son componentes clave y a los cuales es necesario asignarles una gestión adecuada a la cultura interna y madurez del negocio, y a su entorno e industria, para minimizar las probabilidades de impacto negativo a la operación y proteger la información de la organización.

Pensando en riesgos operacionales, no podemos dejar de lado la participación de terceros en los procesos de negocio o de servicios tecnológicos, ya que es habitual la subcontratación para potenciar los procesos o servicios valiéndonos de la experiencia y conocimientos de un socio de negocio o un proveedor. Ahora bien, si no nos proponemos una adecuada gestión sobre esas terceras partes, aumentan los riesgos en la contratación, por ejemplo, legales por incumplimientos contractuales con nuestros clientes, sobre los recursos humanos, o relacionados con la tecnología en cuanto a sus vulnerabilidades y amenazas propias de cada plataforma.

La gestión y aplicación de la tecnología y las crisis externas a la organización son los principales focos de amenazas que conforman los riesgos de TI que encabezan la lista, que asociados ponen en grave peligro la operación si no los evaluamos en forma correcta identificando su mapeo relacional con los procesos de negocio y su entorno operativo. Basados en este análisis, se podrá obtener para cada uno el plan de mitigación adecuado a la operación real, estando así seguros y óptimos respecto de las necesidades operativas de la compañía.

Hay cuatro dominios en los cuales deben agruparse las principales actividades de mitigación de estos riesgos de TI:

- El gobierno de la tecnología, que debe ser compartido con nuestro proveedor de servicios

- La gestión de riesgos sobre los servicios, tanto internos como externos, y en el caso de terceros, reclamando y auditando a nuestro proveedor en su gestión implementada

- La educación y actualización para la mejora del conocimiento y capacidades, no solo relacionadas con la infraestructura técnica sino también en los procesos de servicio de TI, tanto de los contratados como de los internos, sobre los cuales el proveedor también debe capacitarse

- El cumplimiento, sobre la base de ser conscientes de que puede delegarse la operación a un tercero, pero no es recomendable delegar la responsabilidad en el cumplimiento, por lo que deben establecerse los controles y auditorías necesarias para verificar este cumplimiento por parte de nuestro proveedor

Esto determina que, tanto los riesgos asociados al proceso de negocios y a los servicios de TI, como las necesidades de continuidad operativa de los mismos, debe reflexionarse desde su diseño. Conocer el modelo de negocio y diseñar los servicios de TI en torno a sus necesidades, basados en una gestión implementada como resultado de la adopción de estándares metodológicos, va a brindar la oportunidad de construir servicios de TI que estén alineados a los procesos de negocio, y por ende a los objetivos de la organización dando una respuesta efectiva al plan de negocio.

Además de cumplir con las etapas lógicas y preestablecidas por cualquier normativa asociada a la gestión de proyectos, seguridad de la información o gestión de los servicios de TI, es recomendable que cada vez que decida iniciar un proyecto identifique una fase de capacitación para el entendimiento de la operación, integre el equipo de trabajo documentando e informándoles sobre sus alcances y roles dentro del proyecto, necesidades de cumplimiento legal y de negocio y, fundamentalmente, las necesidades de servicio por parte de las áreas tecnológicas (IT, redes, comunicaciones) y de seguridad (seguridad de la información, o bien seguridad física y seguridad informática).

En el inicio de este camino, lo que primero debería establecerse es un conjunto de actividades tendentes a proteger y controlar los principales componentes de los servicios de TI para el negocio. Este blindaje podría obtenerse mediante actividades iniciales asociadas a terceras partes, seguridad física, seguridad de la información, controles sobre la operación de la tecnología, proyectos de TI y planes de respuesta para asegurar la continuidad ante incidentes. Respecto de los riesgos a identificar y su posterior gestión, si bien no hay una metodología única (ISO/IEC 27005, ISO/IEC 31000 y 31010), una de las más claras en su implementación y recomendable es MAGERIT, que, a través de sus tres libros y sus métricas e indicadores, ofrece una guía para una gestión prudente con medidas de seguridad que sustentan la confianza de los usuarios de los servicios.

A las cuatro etapas conocidas para la gestión de riesgos, recomiendo sumar una quinta asociada a la comunicación interna y externa sobre la metodología implementada, sus resultados, los mecanismos de mitigación definidos, y la asociación de la gestión de riesgos con la definición de los objetivos de control y los diferentes controles que deben ser implementados para satisfacer los requerimientos identificados mediante la evaluación de riesgos, así como la concientización sobre las amenazas de los riesgos identificados y la capacitación por área de interés (dirección-técnica-gerencias-usuarios) sobre los mecanismos de mitigación, sean estos funcionales o técnicos.

Para finalizar, y como conclusión, hay que recordar que las necesidades del negocio son cada vez más exigentes, y de igual forma las tecnologías son cada vez más complejas, por lo que brindar soluciones que aporten mayor velocidad de respuesta a la organización tiene sus “costos” asociados… y sus riesgos.

El negocio necesita de la tecnología, pero la tecnología sin gestión es un riesgo directo a la operación del negocio… y a sus objetivos.

Deja tu comentario