El mundo de la seguridad de la información está siempre en evolución, los hackers constantemente desarrollan maneras de evitar las medidas de seguridad multi-capa que las organizaciones establecen en su perímetro, usando para ello nuevos vectores de ataque altamente sofisticados, creativos y devastadores. Es por ello que, como profesionales de la seguridad, necesitamos estar un paso adelante para ayudar a nuestros clientes a reducir sus riesgos y a mejorar la postura de seguridad de sus organizaciones.

El mundo de la seguridad de la información está siempre en evolución, los hackers constantemente desarrollan maneras de evitar las medidas de seguridad multi-capa que las organizaciones establecen en su perímetro, usando para ello nuevos vectores de ataque altamente sofisticados, creativos y devastadores. Es por ello que, como profesionales de la seguridad, necesitamos estar un paso adelante para ayudar a nuestros clientes a reducir sus riesgos y a mejorar la postura de seguridad de sus organizaciones.

La seguridad hoy en día no es sólo una cuestión técnica que se solucione con firewalls, detectores de intrusos, sistemas contra pérdida y robo de información, sistemas de seguridad Web o con la última campaña antispam; la seguridad es una cuestión que tiene que ver con gente. Las personas somos el eslabón más débil en el sistema de seguridad y mientras las empresas alrededor del mundo gastan millones de dólares en cosas como firewalls, procesos de autenticación y software para monitoreo de redes, pocas se preocupan por entrenar a sus empleados para evitar que terceros obtengan, indebidamente, información crítica de ellos.

A pesar de todas las defensas tecnológicas, los hackers pueden “esquivar” la seguridad de una organización con sólo enfocar su atención en los empleados para llevar ataques con un método llamado “ingeniería social”, al cual a veces se le conoce como un ataque en la “capa 8 del modelo OSI”. El reto aquí es que la ingeniería social es real y altamente efectiva porque se concentra en explotar la mayor vulnerabilidad: la gente. Este vector de ataque puede anular los sistemas técnicos más efectivos mediante la manipulación de las personas con técnicas de engaño.

¿Qué es la ingeniería social?

La ingeniería social es una colección de técnicas usadas para manipular a la gente y hacer que divulgue información confidencial. El término se aplica a la recopilación de datos sobre sistemas informáticos por medio de engaño.

Para hackers, espías industriales, investigadores privados, periodistas y otros, la ingeniería social es un método muy atractivo para obtener acceso a información valiosa. Además de efectiva, es una alternativa de bajo riesgo en comparación con los métodos de hackeo tradicionales que buscan la penetración de los sistemas y redes por medios técnicos y, finalmente, es una ruta rápida que evita tener que implantar ataques sofisticados en el perímetro de seguridad de una organización.

El famoso consultor de seguridad y ex-hacker Kevin Mitnik define la ingeniería social como “…una forma de hackeo que se basa en influenciar, engañar y manipular psicológicamente a la gente para que inconscientemente cumpla una solicitud”. Por su parte, para Microsoft “El objetivo de un hacker que emplea ingeniería social, alguien que trata de obtener acceso no autorizado a sistemas de cómputo, es similar al de cualquier otro tipo de hacker: quiere el dinero, la información o los recursos de TI de una organización” (Microsoft, 2006)[1].

¿Quién es vulnerable a ataques de ingeniería social?

Cualquier compañía, sin importar su tamaño, es vulnerable. Si un empleado inconscientemente proporciona información en un correo electrónico o responde a preguntas en una conversación telefónica, permitirá que el intruso actúe desde el interior de la red, sin tener que lanzar ataques desde fuera que rompan las distintas capas de seguridad. .

Los ataques de ingeniería social son más efectivos en las grandes empresas pues éstas tienen muchos problemas para manejar sistemas de información con infraestructuras de red complejas, múltiples sucursales y cientos o miles de usuarios. Las políticas y los procedimientos son mucho más difíciles de administrar en este tipo de ambientes y un atacante puede contactar a distintas personas en la organización para ir obteniendo pequeñas piezas de información que le proporcionen un mapa de la misma.

Por el contrario, es más difícil, pero no es imposible, lograr un ataque exitoso de ingeniería social en una empresa pequeña, porque normalmente los empleados están en contacto estrecho unos con otros a tal grado que incluso pueden reconocer sus voces en una charla, además de que las políticas y los procedimientos se difunden con mayor efectividad. Sin embargo, cualquier usuario es vulnerable a ataques de ingeniería social vía correo electrónico, Internet, por teléfono, SMS o sistemas de mensajería instantánea.

La ingeniería social funciona en empresas de todos tamaños pero no existe una fórmula única para que sea exitosa. En organizaciones grandes es difícil detectar un ataque de este tipo pues no hay un método predefinido que un hacker empleará contra cualquier empresa: lo hará en múltiples capas, con un alto nivel de creatividad y diseñado para cada caso.

¿Por qué se usa ingeniería social?

En un ataque tradicional por métodos tecnológicos se pueden necesitar semanas e incluso meses de recopilación pasiva de información antes de intentar romper la seguridad de una red. El nivel de complejidad de los sistemas de la red también determinará el tiempo de investigación que un atacante necesitará antes de intentar un ataque directo. Además, tendrá que estar familiarizado con la tecnología empleada y deberá tener experiencia para poder vencer las distintas capas de seguridad sin activar alarmas y sin dejar evidencia de su paso. Como puede verse, se necesita mucho tiempo para investigar, planear y ejecutar un ataque.

Por el contrario, si el hacker usa métodos de ingeniería social realiza la misma investigación pero su objetivo son los empleados de la organización, evitando los sistemas de seguridad de la red y simplemente manipulando a los empleados para que revelen información sensible. Lo que hará será crear un escenario y una identidad para después lanzar el ataque. El ingeniero social contactará a la víctima poniendo en práctica diferentes métodos para manipularla, de manera que sea difícil de detectar su intromisión por personas que no tienen el entrenamiento apropiado en seguridad.

El ciclo de ataque de la ingeniería social

Para Gartner Research[2] el ciclo de ataque de la ingeniería social consta de 4 etapas:

- Recolección de información.

- Desarrollo de la relación.

- Explotación de la relación.

- Ejecución para lograr el objetivo.

Comportamientos vulnerables a ataques de ingeniería social

Las características psicológicas de las víctimas son la razón principal por la que los ataques de ingeniería social son exitosos. La gente generalmente se siente a gusto ayudando a otros y evitando las confrontaciones. Tenemos una tendencia natural a confiar en otros, sobre todo en aquellos que tienen un aire de autoridad o de confiabilidad.

Los ingenieros sociales típicamente emplean parte de su tiempo en investigar a sus víctimas y buscan de manera sistemática información y terminología que les proporcione credibilidad para parecer miembros de la organización a atacar. Cuando contactan a un empleado pueden emplear frases como “Estoy llamando del departamento de TI para dar seguimiento a su problema de acceso a la red…”, que normalmente son muy valiosas sobre todo cuando el atacante ofrece resolver alguna falla.

Es raro que los empleados se den cuenta de la importancia y relevancia de los pequeños trozos individuales de información como lo puede ser el nombre de una persona o un sistema. Los ingenieros sociales colectan información de múltiples fuentes para construir con ello panorama general. Conforme acumulan más datos, aumenta la posibilidad de engañar a otros empleados para que revelen aún más información.

Hay muchos factores que se combinan para que un ingeniero social pueda llevar a cabo su labor, pero fundamentalmente emplean en su favor técnicas que explotan las características y debilidades naturales de la gente. Un hacker aprovechará estas debilidades y manipulará a su víctima para que le revele información sensible.

Algunos de los rasgos psicológicos que facilitan el trabajo de los hackers son los siguientes:

- La confianza.

- La necesidad de ser útil.

- El deseo de obtener algo a cambio de nada.

- La curiosidad.

- El miedo a lo desconocido.

- El temor a perder algo.

- La ignorancia.

- La pereza.

- Apelar a la autoridad.

- El ego.

Tipos de la ingeniería social

Hay dos tipos principales de la ingeniería social: la basada en la tecnología, y la basada en el engaño humano. Ambas trabajan manipulando y engañando al usuario y tienen diferentes niveles de éxito dependiendo da la víctima.

1. Engaño basado en tecnología

En este tipo de ingeniería social el hacker engaña al usuario mediante la interacción con una aplicación o un sistema que el propio hacker controla. Les proporciono algunos ejemplos a continuación:

- Correo Spam: mensajes de correo que ofrecen productos, regalos, información, o que contienen ligas a sitios de redes sociales y que son empleados para instalar código malicioso cuando el usuario abre un archivo anexo o hace clic en un sitio controlado por el hacker.

- Ventanas emergentes: el hacker emplea ventanas falsas para engañar al usuario haciéndole creer que está instalando una actualización autorizada de, por ejemplo, Microsoft, Java o de su antivirus, cuando en realidad está permitiendo al hacker obtener información o instalar código malicioso.

- Software: el hacker convence a la víctima de instalar un programa que pareciera ser legítimo pero que en realidad no lo es y podría, por ejemplo, estar activando una puerta trasera en el sistema o un keylogger.

- Phishing: éste es un vector de ataque muy conocido que hace pasar un mensaje de correo falso como si fuera legítimo y que normalmente solicita información confidencial como nombres de usuario y contraseñas de un sistema (un portal bancario, por ejemplo). El mensaje por lo general alerta al usuario de alguna consecuencia si no realiza la acción solicitada. El correo llevará al usuario a un sitio falso que se ve igual al sitio legítimo en el que el hacker robará la información deseada.

- Pharming: esta técnica se emplea comúnmente para redireccionar a un usuario de un sitio Web a un sitio falso sin que se dé cuenta mediante algo conocido como “domain spoofing” o suplantación de nombre de dominio.

- Vishing: este ataque es una combinación de Phishing y voz. Por lo regular emplea un sistema interactivo de respuesta (IVR, interactive voice response) falso para recrear el IVR real de una empresa. La víctima es incitada a llamar al IVR falso, vía Phishing o un correo electrónico, para “verificar” cierta información. Finalmente el sistema obtendrá datos como nombres de usuario o contraseña, ya sea de manera automatizada o incluso transfiriendo al usuario con un falso agente de soporte o de atención a usuarios.

2. Engaño humano

Estas técnicas, difíciles de detectar por una persona no entrenada, emplean debilidades en el comportamiento humano y frecuentemente se basan en la suplantación de personas con cierto nivel de autoridad en la organización:

- Dumpster Diving: como parte de la etapa de obtención de información un hacker puede analizar la basura de una organización. Si ésta no desecha de manera segura sus documentos es vulnerable a este tipo de ataque pues el atacante puede así obtener, por ejemplo, listas de teléfonos, propuestas económicas, gráficas, reportes e incluso nombres de usuarios y contraseñas, que podrían ser usadas para ayudar al hacker a suplantar a un empleado y ganar acceso a información confidencial. Esta técnica es una de las más populares para la investigación preliminar, que es parte de la planeación de un ataque de ingeniería social.

- Pre-texting: el hacker crea un escenario inventado, conocido como el pretexto, para persuadir a la víctima de proporcionarle cierta información o de realizar alguna acción. Normalmente se realizará una investigación para conocer el tipo de lenguaje y la tecnología empleada por la gente que administra los sistemas o que tiene acceso a la información requerida.

Así pues, por ejemplo, el hacker llamará por teléfono y creará un escenario que convencerá a la víctima de que se trata de alguien confiable. Un típico ataque de este estilo es suplantar a un superior jerárquico que requiere acceso remoto y que ha olvidado su contraseña, por lo que solicita su cambio pues necesita acceder a cierto sistema de manera urgente.

- Ganar acceso físico: un hacker puede suplantar a un empleado de la compañía telefónica para lograr acceso físico a un edificio. Otro ejemplo de este tipo de ataque es la suplantación de un empleado de una empresa de mensajería o de un cliente.

- Shoulder surfing: es una técnica muy empleada y consiste en espiar “sobre el hombro” (de ahí su nombre) a los usuarios cuando teclean su nombre y contraseña en algún sistema.

- Baiting: los hackers pueden dejar “olvidados” CD, DVD o dispositivos USB con software malicioso, con la esperanza de que los usuarios de una organización los inserten en sus computadoras. Normalmente se dejarán en el estacionamiento o en cualquier lugar cercano a las oficinas de la empresa que se está atacando y pueden incluso contener etiquetas llamativas para incitar su revisión: “Lista anual de bonos” o “Información confidencial”.

- Ingeniería social inversa: éste es un método más avanzado que se presenta cuando el hacker crea una persona que parece estar en una posición de autoridad y al cual, a diferencia de otros ataques, los empleados se dirigirán para solicitarle información. Es una técnica muy poderosa pero muy difícil de llevar a cabo pues exige una gran cantidad de recursos y tiempo en la investigación y preparación del ataque.

La ingeniería social inversa tiene tres grandes etapas: sabotaje, anuncio y asistencia. Un ejemplo que deja claro estas etapas es el siguiente:

-

El hacker sabotea la red, provocando la indisponibilidad de algún sistema.

-

El hacker anuncia entonces que es la persona adecuada a contactar para resolver el problema.

-

Cuando el hacker está resolviendo el problema, cuestiona a los usuarios y obtiene información confidencial sin que nadie se percate (todos contentos porque el problema de la red queda resuelto satisfactoriamente).

¿Cómo mitigar los riesgos?

La ingeniería social es una de las amenazas más difíciles de contrarrestar dado que explota debilidades humanas. Un hacker social desarrolla su estrategia de manera diferente en cada caso, dependiendo de las circunstancias, y por ello no hay patrones que puedan documentarse para ser evitados.

La ingeniería social evoluciona tan rápido que las soluciones basadas en tecnología o en procedimientos y políticas de seguridad no son suficientes para proteger la información de las organizaciones, para ello es necesaria una cultura de seguridad activa que evolucione constantemente junto con las amenazas. Los empleados deben entender que ellos son la última línea de defensa contra los hackers, quienes cada vez más se desarrollan como ingenieros sociales conforme la seguridad de los sistemas aumenta.

La mayoría de la gente no causa problemas de seguridad de manera intencional y la mejor estrategia para evitar problemas de seguridad es proveer constantemente a todos los empleados de entrenamiento y concientización en cuestiones de seguridad. Dicho entrenamiento debe informarles las nuevas amenazas y renovar su entendimiento de cómo identificar y evitar ataques de ingeniería social. Un seminario anual o un memorándum ocasional no son efectivos para ello; las organizaciones deben llevar a cabo entrenamiento en seguridad de forma constante.

A través de un entrenamiento apropiado, cada empleado debe entender las medidas de seguridad física y lógica, conocer cómo manipular y proteger información confidencial, ser capaz de reconocer y de responder adecuadamente ante un ataque de ingeniería social. Los empleados en posiciones de mayor riesgo, como la gente de la mesa de ayuda y los administradores de red, deberán recibir entrenamiento especializado más a fondo.

También es preciso efectuar análisis de riesgo que midan la capacidad de los empleados para detectar y evitar ataques de ingeniería social, de tal manera que se revise la efectividad del entrenamiento y se realicen los cambios conducentes para mejorar la posición de seguridad de la organización.

Las políticas y procedimientos de seguridad reducen el riesgo y ayudan a los empleados a tomar decisiones correctas. Estas políticas deben incluir, al menos, los siguientes aspectos para ayudar a mitigar el riesgo de ataques de ingeniería social:

- Administración de contraseñas: deben tenerse guías que incluyan cuestiones como el número y tipo de caracteres para formar una contraseña, cuándo deben cambiarse, e incluso una simple declaración en el sentido de que los empleados no proporcionen sus contraseñas a nadie (ni a la gente de soporte a usuarios).

- Factores de autenticación múltiples: la autenticación a sistemas con niveles de riesgo mayor deberá ser mínimo con dos factores de autenticación.

- Antivirus/Antiphishing: deben establecerse sistemas de defensa de múltiples capas, tanto en los servidores de correo corporativo como en las estaciones de los usuarios.

- Administración de cambios: un proceso de administración de cambios documentado es más seguro que uno no documentado, ya que minimiza la posibilidad de ataques de ingeniería social ante falsas crisis.

- Clasificación de la información: debe emitirse una política de clasificación de la información que defina claramente qué información es confidencial y cómo debe etiquetarse y manejarse.

- Manipulación y destrucción de registros: los registros sensibles deben ser manejados y destruidos de una manera segura, no simplemente tirándolos al bote de basura.

- Procesos operativos: se debe documentar todo proceso operativo, en especial aquéllos que definen cómo proveer acceso a información confidencial. Además, deben incluir un mecanismo de verificación antes de proveer el acceso, lo cual reducirá el número de veces que un atacante podrá suplantar a un usuario legítimo.

- Seguridad física: la organización debe tener controles efectivos de seguridad física. Algunos ejemplos de ello son las bitácoras de visitantes, requerimientos de acompañamiento, sistemas biométricos de acceso, sistemas CCTV, etcétera.

Ahora bien, no es suficiente con que una organización establezca una política de seguridad o un sistema de gestión de seguridad de la información, es necesario auditar regularmente su cumplimiento en toda la organización. Los proyectos ejecutados en la organización, que por lo general consideran medidas para asegurar y revisar la calidad, también deberían ser monitoreados para verificar que cumplen con las políticas de seguridad.

Otra manera de mitigar los riesgos es mediante la adquisición de un seguro contra ataques a la seguridad. La mayoría de las aseguradoras exigirán la existencia de políticas y procedimientos que minimicen el riesgo de ataques. Algunos ejemplos de esto son las políticas de auditoría interna, políticas de contraseñas, políticas de recursos humanos para contratación de nuevos empleados que incluyan revisión de antecedentes, y programas de educación y concientización en seguridad, tanto para empleados como visitantes, clientes y proveedores.

Conclusión

Hay una gran cantidad de técnicas usadas por los ingenieros sociales, alguna de ellas involucran la tecnología mientras que otras emplean métodos conocidos de manipulación humana, y los hackers se valen de estas tácticas por una multitud de razones que van desde la obtención de números de cuentas bancarias hasta el espionaje industrial.

Para mitigar los riesgos derivados de los rápidos cambios en los métodos de ingeniería social, las organizaciones están obligadas a adoptar una cultura de concientización en seguridad. El entrenamiento provee información y procedimientos que los empleados necesitan para reconocer y responder adecuadamente a las amenazas de la ingeniería social, mientras que el apoyo de la gerencia permitirá el desarrollo de una actitud de propiedad y responsabilidad que fomentará la participación activa en la cultura de la seguridad. Adicionalmente, las pruebas de ingeniería social deben ser parte integral de las pruebas de penetración utilizadas para evaluar la postura de seguridad de una organización. Proteger la información de hackers que emplean ingeniería social es responsabilidad de cada empleado, incluso de aquéllos que no usan computadoras en el desarrollo de sus funciones. Cada empleado es vulnerable.

“El elemento humano ha demostrado ser el eslabón más débil de la seguridad de la información durante mucho tiempo. La pregunta del millón es: ¿vas a ser el eslabón más débil en tu empresa a quien un ingeniero social es capaz de explotar? Kevin Mitnick (The Art of Intrusion)

Referencias

- “Protect Against Social Engineering

http://www.cisco.com/web/about/security/intelligence/mysdn-social-engineering.html

- SANS Institute InfoSec Reading Room “The Threat of Social Engineering and Your Defense against It” PDF

- “The Art of Intrusion” Kevin Mitnick, William L Simon

- “The Art of Deception” Kevin Mitnick, William L Simon

- “Social Engineering Framework” http://www.social-engineer.org/framework/Social_Engineering_Framework

- Interview with Dave “ReL1K” Kennedy – developer of Social Engineering Toolkit 1.0

——————————————————————————————————————————————————–

Social Engineering Toolkit 1.0

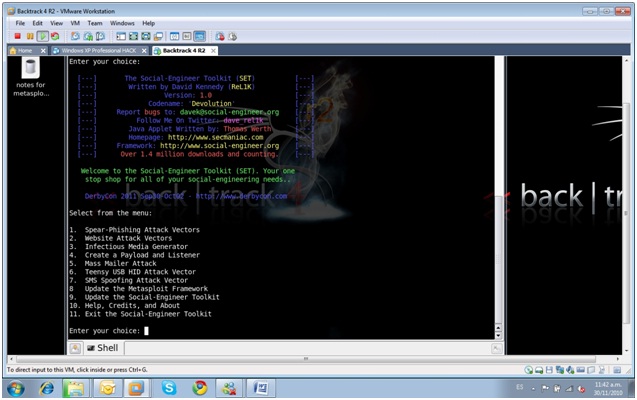

El kit de herramientas de ingeniería social (Social Engineering Toolkit 1.0) fue desarrollado por Dave Kennedy (ReL1K), un ex marine de los Estados Unidos y actual director de seguridad de una compañía incluida en la lista de “Fortune 1000”.

Este kit, conocido como SET (Social Engineers Toolkit) y que ha sido descargado más de 1.4 millones de veces de la red, es una herramienta poderosa que se puede emplear para ataques de ingeniería social. Se trata de un scritp en Pytnon que se integra con el marco de referencia de Metasploit (http://www.metasploit.com) y que permite el desarrollo de ataques de Phishing basados en correo y en Web de una manera muy sencilla mediante una interfase de línea de comandos.

El software tiene varios vectores de ataque que se usan para explotar las vulnerabilidades de un sistema y puede combinarse con técnicas de engaño humano para ganarse la confianza de la víctima. Algunos ejemplos de vectores de ataque son los siguientes:

- Spear-phishing.

- Spear-phishing.

- Web site.

- Generador de medios infecciosos (para crear ejecutables y archivos autorun.inf que crean una sesión entre la víctima y el atacante).

- Generador de correos en masa.

- Teensy USB HID.

- SMS Spoofing.

Para mayores detalles sobre este kit, consulte la página Web http://www.social-engineer.org/se-resources/

[1] http://www.informaworld.com/smpp/section?bios=true&content=a792909009&db=all&fulltext=713240928

[2] http://www.gartner.com/gc/webletter/security/issue1/index.html

[…] here to see the full article LikeBe the first to like this […]

[…] here to see the full […]