Constantemente escuchamos acerca de los riesgos a los que estamos expuestos en el ciberespacio y de la relevancia que está tomando la ciberseguridad, esto reforzado por múltiples noticias sobre incidentes (hackeo, fugas de información, robos de identidad y otros ataques).

Constantemente escuchamos acerca de los riesgos a los que estamos expuestos en el ciberespacio y de la relevancia que está tomando la ciberseguridad, esto reforzado por múltiples noticias sobre incidentes (hackeo, fugas de información, robos de identidad y otros ataques).

Ante este nuevo contexto de ciberamenazas avanzadas en las cuales están involucrados grupos criminales y hacktivistas con motivaciones políticas y económicas, contar con una estrategia de ciberinteligencia se vuelve un elemento clave para reforzar la estrategia de seguridad de la información.

El objetivo de este artículo es explicar brevemente el contexto de riesgos al que están expuestas nuestras organizaciones, describir qué es la ciberinteligencia y su papel como habilitadora de la ciberseguridad.

.

Contexto de riesgos

Iniciemos recordando que la seguridad de la información tiene que ver con la administración de riesgos, y que riesgo se define como la probabilidad de que una amenaza explote una vulnerabilidad, ocasionando un impacto a la organización. Si no hay amenaza no hay riesgo, si no hay vulnerabilidades, aunque haya amenaza tampoco hay riesgo, y aun si hay amenazas y vulnerabilidades, si no hay impacto tampoco hay riesgo[1].

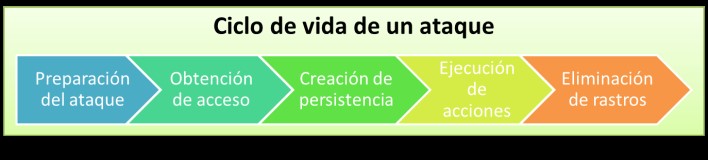

Hoy en día, las estrategias de ataque usadas son más complejas y de largo plazo, utilizan múltiples pasos estructurados, a los que se les conoce como ciclo de vida de un ataque, el cual podemos resumir de la siguiente manera[2]:

- Preparación. Contempla la identificación, selección del objetivo a atacar y recolección de toda la información que sea posible acerca de la víctima, así como la creación o adquisición del arsenal de ciberarmas.

- Obtención de acceso. Envío de las ciberarmas por diversos medios, siendo el correo electrónico (spearphishing), sitios Web infectados y dispositivos USB los tres más comunes para explotar vulnerabilidades en el sistema de la víctima y evadir los sistemas de seguridad que tenga.

- Creación de persistencia. Los atacantes buscan afirmar y ampliar su presencia y control en la red de la víctima, realizando el reconocimiento de la red, diversos movimientos laterales y robo de credenciales de administradores.

- Ejecución de acciones. Considera la selección y recolección de la información buscada hasta lograr la extracción de la misma (exfiltration).

- Eliminación de rastros. Una vez logrados sus objetivos, el intruso buscará eliminar todos los rastros e indicios que pudieran revelar las acciones tomadas, sus tácticas, técnicas y procedimientos.

.

Etapas del ciclo de vida de un ataque avanzado

Hoy es claro que el viejo paradigma de proteger las redes y sistemas no basta, tenemos que enfocar nuestros esfuerzos en proteger, detectar y actuar. Debemos planear la estrategia y acciones a partir de la premisa de que nuestra red será comprometida, incluso considerar que ya hemos sido comprometidos. Es aquí donde la ciberinteligencia comienza a convertirse en una habilitadora vital para la ciberseguridad.

¿Qué es la ciberinteligencia?

Ciberinteligencia es la adquisición y análisis de información para identificar, rastrear, predecir y contrarrestar las capacidades, intenciones y actividades de los ciberactores (atacantes), y ofrecer cursos de acción con base en el contexto particular de la organización, que mejoren la toma de decisiones.

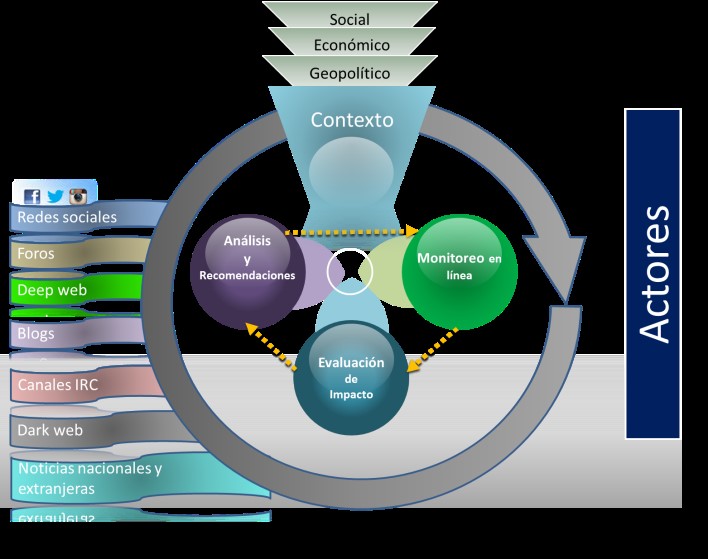

En el siguiente diagrama podemos observar de manera general el concepto de ciberinteligencia.

Representación esquemática del concepto de ciberinteligencia

El proceso general que se sigue para la generación de ciberinteligencia consta de cinco pasos:

- Identificación del objetivo o misión. Determinar qué es lo que queremos encontrar o qué respuesta/hipótesis es la que queremos responder.

- Colección de información. Definir las fuentes de información que utilizaremos; pueden ser internas o externas, abiertas o privadas, manuales o automáticas.

- Análisis. Preparación y análisis de la información, utilizando diversas técnicas y herramientas visuales.

- Identificación de hallazgos. Encontrar aquellos elementos que son relevantes y que ayuden a confirmar o rechazar las hipótesis planteadas, o que ayuden a responder las preguntas establecidas en el primer paso.

- Difusión. Hacer llegar a las partes interesadas los hallazgos y cursos de acción propuestos.

Existen múltiples disciplinas de recolección de inteligencia; a continuación se listan las más relevantes y se explica brevemente su aplicación en el contexto de ciberseguridad:

- OSINT (Open Source Intelligence). Inteligencia a partir de la información que es pública y abierta, la principal fuente es Internet.

- SIGINT (Signals Intelligence). Inteligencia a partir de la intercepción de señales. En este contexto se traduce normalmente como la inteligencia adquirida por redes señuelo, conocidas técnicamente como honeynets o honeygrids.

- GEOINT (Geospatial Intelligence). Inteligencia obtenida por medio de la geolocalización; en este caso las fuentes más importantes son los dispositivos móviles y aplicaciones.

- HUMINT (Human Intelligence). Inteligencia adquirida por individuos, en el contexto de la ciberseguridad se utiliza como vHUMINT, es decir, entidades virtuales que obtienen información en su interacción con otras personas por medio de redes sociales y canales de comunicación electrónica.

.

¿Cómo la ciberinteligencia ayuda a la ciberseguridad?

La ciberinteligencia puede apoyar a la ciberseguridad en cada una de las etapas del ciclo de vida de los ataques:

- En la etapa de preparación del ataque, la ciberinteligencia apoya con la investigación en fuentes abiertas, monitoreo de DeepWeb y Darkweb, canales IRC, etc., en búsqueda de posibles campañas que se estén orquestando en contra de la organización, conocimiento de nuevas amenazas, identificación de toda aquella información que permita anticiparse a un posible ataque.

- En las etapas de obtención de acceso y creación de persistencia entra en juego una de las áreas de la ciberinteligencia conocida como Cyber Threat Intelligence (inteligencia de ciberamenazas), la cual se define[3] como el conocimiento acerca de los adversarios y sus motivaciones, intenciones y métodos, que es recolectado, analizado y difundido en formas tales que ayudan al personal de seguridad y de negocio a proteger los activos críticos de la organización.

Lo anterior significa realizar el monitoreo y análisis de malware, la identificación de posibles vectores de ataques, la identificación de TTP (técnicas, tácticas y procedimientos) de los atacantes, el monitoreo de la actividad de las botnets, etc., realizado por medios propios o a través de la recepción de feeds externos de inteligencia.

Otra línea de trabajo es la ejecución de análisis forense de artefactos basados en ciberinteligencia y la correlación de vectores de ataques previos.

- En las etapas de ejecución de acciones y eliminación de rastros, la ciberinteligencia complementa a través del monitoreo activo en DeepWeb y DarkWeb para identificar cuándo se pone a la venta o se hace pública, de forma no legítima, la información que es propiedad de la organización.

Una actividad muy importante que apoya a lo largo de todas las etapas es el establecimiento de una estrategia de colaboración con diversas entidades que complemente la estrategia de ciberinteligencia, esto con el fin de realizar el intercambio de información de inteligencia relativa a las amenazas de seguridad y así potencializar mutuamente sus capacidades de protección, detección y respuesta, es decir, robustecer la capacidad de análisis y vigilancia de amenazas e incidentes, mejorar la toma de decisiones y acelerar la ejecución de acciones de respuesta y remediación, así como mejorar la conciencia situacional (situational awareness).

Las entidades con las que se debe buscar este tipo de colaboración son aquellas que, por su naturaleza, llevan a cabo una evaluación permanente de las diferentes amenazas, cuentan con centros de inteligencia de ciberamenazas, o con centros de ciberrespuesta, ya sea con cobertura local o internacional, por ejemplo:

- CERT gubernamentales. Son centros embebidos en entidades gubernamentales (por ejemplo, en México están el CERT-MX de la División Científica de la Policía Federal de la Comisión Nacional de Seguridad y el UNAM-CERT) cuyo mandato es identificar y proteger un sector de servicios o grupo de personas y que deben compartir información que les permita investigar a las distintas redes delictivas que operan en el país.

- CERT privados. Se refiere a los centros aprobados, comúnmente por el FIRST (Forum for Incident Response and Security Teams) o el CREST (Council of Registered Ethical Security Testers), para efectuar estas funciones, cuyo objetivo es proveer a sus clientes de protección y mecanismos de respuesta a incidentes. Dichos clientes de manera explícita permiten que su información sea analizada y compartida para efectos de contener ataques y amenazas.

- Fabricantes de tecnologías de seguridad. Aquellas entidades que por la naturaleza de las funcionalidades que integran a sus equipos o por la de los servicios que ofrecen a sus clientes, realizan análisis de vectores de ataque, de identificación de malware y de equipos infectados, para incluirlos en sus esquemas de blacklisting o bien de protección por comportamiento. Estos fabricantes han solicitado la autorización expresa de sus licenciatarios para compartir información de su comportamiento y estado en el alcance de la información que el ecosistema requiere compartir.

Al implementar una estrategia de ciberseguridad se podrán obtener los siguientes beneficios:

- Proveer a los directivos una visión de los ciberriesgos reales del negocio y mayor visibilidad sobre las amenazas, logrando así tener un mejor contexto y conciencia situacional.

- Mejorar las decisiones sobre el uso del presupuesto de seguridad, invirtiendo de manera estratégica para maximizar la relación costo-beneficio.

- Mejorar la comunicación del CISO con los altos ejecutivos, ya que permite relacionar los temas técnico-operativos con elementos críticos y estratégicos del negocio.

- Poder realizar una respuesta más rápida, ya que el analizar los ataques y tener información permite crear reglas que aumentan la efectividad de las tecnologías de bloqueo, permite investigar (hunting) y remediar posibles brechas.

- Complementar la información que reciben las plataformas SIEM (Security Information and Event Management), para una mayor precisión e identificar más ágilmente patrones asociados con ataques y eliminar falsos positivos

- Filtrar aquello que es relevante, pues actualmente se reciben muchas alertas, muchos avisos de vulnerabilidades y parches, muchos reportes sobre malware y ataques de DDoS etc., así como priorizar de mejor forma la aplicación de parches.

- Enfocarse en los ataques más probables de ocurrir para una organización y determinar cuáles son las alertas más importantes a atender.

Ante el nuevo contexto de ciberamenazas avanzadas, contar con una estrategia de ciberinteligencia es uno de los elementos más críticos para enfrentarlas. Esta ciberinteligencia debe ser correctamente articulada con las actividades diarias de la seguridad de la información y deberá formar parte integral de cualquier estrategia de ciberseguridad.

[1] Para mayor detalle consultar el artículo “Ciberseguridad: ¿Verdaderamente estamos en un escenario más riesgoso?” de la revista Magazcitum (https://www.magazcitum.com.mx/?p=2868#.VtYttpzhBqM)

[2] Para mayor detalle consultar el artículo “Ciclo de vida de los ataques avanzados” de la revista Magazcitum (https://www.magazcitum.com.mx/?p=3034#.VtYuFpzhBqM)

[3] FRIEDMAN, Jon, BOUCHARD, Mark, (2015) Definitive Guide to Cybe threat Intelligence (CyberEdge Group, LLC)

Saludos,

Muy interesante artículo, precisamente me he estado capacitando en temas de Ciberseguridad. Lo que me parece más interesante es el enfoque que se le da de pensar en que más bien el riesgo se va a materializar y la forma en la que se va a tratar este evento, así como la ciberinteliegencia para poder recopiliar toda la información relacionada.

Me surge una duda, ¿En su experiencia qué formación académica debería contar el personal que trabaje en Ciberseguridad?

Ing. Jeison Vargas